Geçen hafta, devasa ile ilişkili alanlar Aisuru botnet defalarca gasp edildi Amazon, Elma, Google Ve Microsoft Cloudflare’in en sık talep edilen web sitelerinin halka açık sıralamasında. Cloudflare, Aisuru alan adlarını en iyi web siteleri listesinden çıkararak yanıt verdi. Cloudflare’nin genel müdürü, Aisuru’nun yöneticilerinin botnet’i kötü amaçlı alan sıralamalarını artırmak için kullandıklarını ve aynı zamanda şirketin alan adı sistemi (DNS) hizmetine saldırdıklarını söyledi.

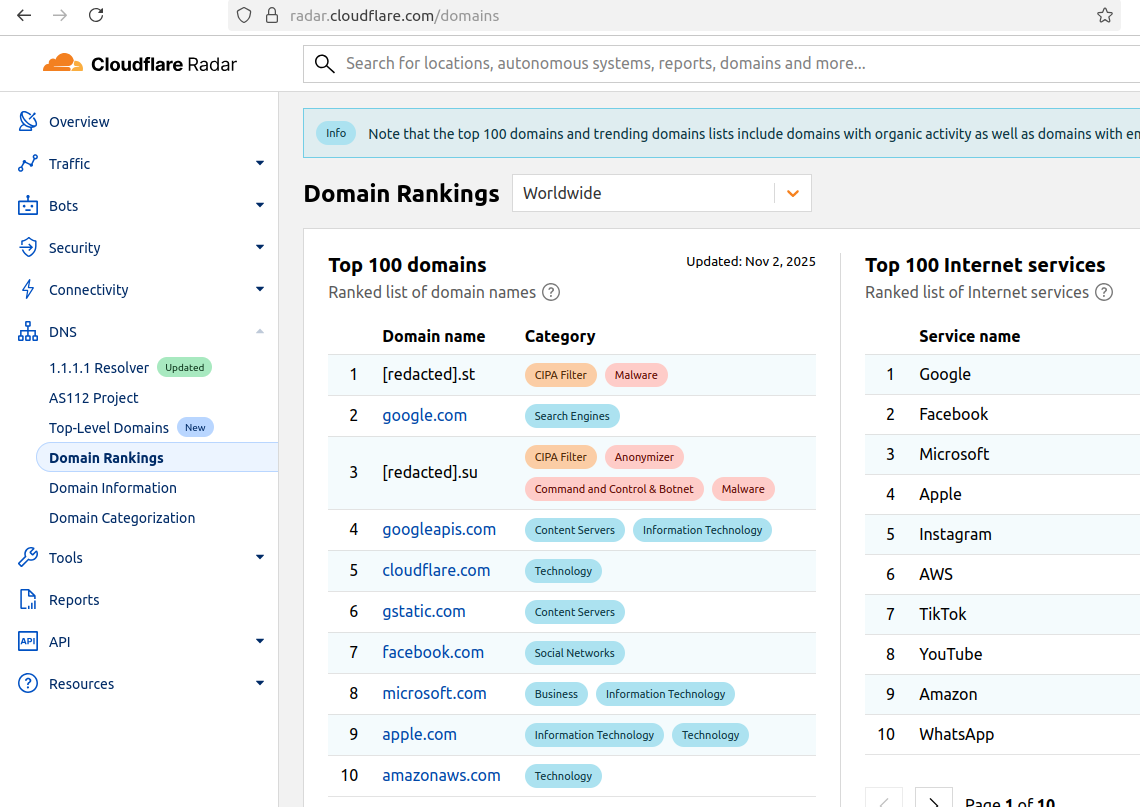

Bu grafikteki 1. ve 3. sıralar, tam alan adları çıkarılmış olan Aisuru botnet denetleyicileridir. Kaynak: radar.cloudflare.com.

Aisuru, güvenliği zayıf İnternet yönlendiricileri ve güvenlik kameraları gibi yüz binlerce saldırıya uğramış Nesnelerin İnterneti (IoT) cihazından oluşan, hızla büyüyen bir botnettir. Botnet’in boyutu ve ateş gücü, 2024’teki ilk çıkışından bu yana önemli ölçüde arttı ve saniyede 30 terabit veriye yakın rekor dağıtılmış hizmet reddi (DDoS) saldırıları başlatma yeteneğini gösterdi.

Yakın zamana kadar Aisuru’nun kötü amaçlı kodu, virüs bulaşan tüm sistemlere Google’ın DNS sunucularını, özellikle de 8.8.8.8’deki sunucuları kullanma talimatı veriyordu. Ancak Ekim ayı başında Aisuru, Cloudflare’in ana DNS sunucusu olan 1.1.1.1’i kullanmaya başladı ve geçtiğimiz hafta Aisuru tarafından virüslü sistemleri kontrol etmek için kullanılan alan adları, Cloudflare’in en üst alan adı sıralamasında yer almaya başladı.

İlk 10 konumdan ikisini iddia eden Aisuru alan adlarının ekran görüntüleri sosyal medyada hızla yayılırken, pek çok kişi bunun zaten kontrol altına alınamayan bir botnet’in tamamen kontrolden çıktığının bir başka işareti olduğundan korkuyordu. Günlerce listede 1. sırada yer alan bir Aisuru botnet alanı, birisinin Massachusetts’teki sokak adresinin ardından “.com” geliyordu. Diğer Aisuru alanları, büyük bulut sağlayıcılarına ait olanları taklit ediyordu.

Cloudflare, kötü amaçlı alan adlarını kısmen düzenleyerek ve sıralamasının en üstüne bir uyarı ekleyerek bu güvenlik, marka karışıklığı ve gizlilik endişelerini gidermeye çalıştı:

“En iyi 100 alan adı ve trend alan adı listelerinin, organik aktiviteye sahip alan adlarının yanı sıra ortaya çıkan kötü niyetli davranışlara sahip alan adlarını da içerdiğini unutmayın.”

Cloudflare CEO’su Matthew Prens KrebsOnSecurity’ye şirketin alan adı sıralama sisteminin oldukça basit olduğunu ve yalnızca DNS sorgularının hacmini 1.1.1.1’e kadar ölçtüğünü söyledi.

Prince, “Saldırgan, belki sıralamayı etkilemek ama aynı zamanda DNS hizmetimize saldırmak için bir ton istek üretiyor” dedi ve Cloudflare’in diğer büyük halka açık DNS hizmetlerinin saldırılarda benzer artışlar gördüğüne dair raporlar duyduğunu da sözlerine ekledi. “Sıralamayı daha akıllı hale getirmek için düzeltiyoruz. Bu arada, kötü amaçlı yazılım olarak sınıflandırdığımız siteleri de düzeltiyoruz.”

Renee BurtonDNS güvenlik firmasında tehdit istihbaratından sorumlu başkan yardımcısı Bilgi bloğubirçok kişinin yanlışlıkla Cloudflare alan adı sıralamasındaki çarpıklığın, Google, Apple ve Microsoft gibi siteleri sorgulayan normal cihazlardan daha fazla bot bulaşmış cihaz olduğu anlamına geldiğini varsaydığını söyledi.

Burton, “Cloudflare’in belgeleri açık; alan adlarını sıralamaya gelince, işleri nasıl normalleştireceğinize dair seçimler yapmanız gerektiğini biliyorlar” diye yazdı. LinkedIn. “Kontrolünüz dışında olan pek çok husus var. Neden zor? Çünkü nedenleri. TTL değerleri, önbelleğe alma, önceden getirme, mimari, yük dengeleme. Etki alanı sahibi ve aradaki her şey arasında kontrolü paylaşan şeyler.”

Alex Grönland Kimlik avı önleme ve güvenlik firmasının CEO’sudur Epi. Greenland, Aisuru botnet alan adlarının Cloudflare sıralamasında görünmesinin teknik nedenini anladığını söyledi (bu sıralamalar gerçek web ziyaretlerine değil, DNS sorgu hacmine dayanmaktadır). Ama hâlâ orada olmalarının gerekmediğini söyledi.

“Bu Cloudflare açısından bir başarısızlıktır ve sıralamalarının güveni ve bütünlüğünden taviz verildiğini ortaya koymaktadır” dedi.

Greenland, Cloudflare’in Alan Sıralamasını insan kullanıcılar tarafından kullanılan en popüler alan adlarını listeleyecek şekilde planladığını ve bunun asla 1.1.1.1 DNS çözümleyicisinden geçen sorgu sıklığı veya trafik hacminin ham bir hesaplaması anlamına gelmediğini söyledi.

Greenland, LinkedIn’de şöyle yazdı: “Popülerlik algoritmalarının, gerçek insan kullanımını yansıtacak ve otomatik trafiği hariç tutacak şekilde nasıl tasarlandığını açıkladılar (bunda iyi olduklarını söylediler),” diye yazdı. “Yani dahili olarak bir şeylerin ters gittiği açık. İki sıralamamız olmalı: biri güveni ve gerçek insan kullanımını temsil ediyor, diğeri ise ham DNS hacminden türetiliyor.”

Kötü amaçlı etki alanlarını listeden tamamen ayırmak neden iyi bir fikir olabilir? Greenland, Cloudflare Etki Alanı Sıralamalarının tarayıcılar, DNS çözümleyiciler, güvenli tarama API’leri ve TRANCO gibi şeyler tarafından güven ve güvenliğin belirlenmesi için yaygın şekilde kullanıldığını belirtiyor.

“TRANCO, en iyi milyon alanın yer aldığı saygın bir açık kaynak listesidir ve Cloudflare Radar da bunların beş veri sağlayıcısından biridir” diye devam etti. “Dolayısıyla, kötü amaçlı bir alan adı Cloudflare’in ilk 10/100/1000/milyon listesinde yer aldığında ciddi zincirleme etkiler oluşabilir. Algoritmik olarak tanımlanmış ilk N listeleri her zaman biraz kaba olsa da, birçok kişi ve sistem için ilk 10 ve 100 safça güvenli ve güvenilir olarak kabul edilir.”

Geçtiğimiz hafta Cloudflare, kötü amaçlı Aisuru alan adlarının bazı bölümlerini En İyi Alan Adları listesinden çıkarmaya başladı ve yalnızca alan adı son eklerini görünür bıraktı. Geçtiğimiz 24 saat içinde Cloudflare, kötü amaçlı Aisuru alan adlarını bu listenin web sürümünden tamamen gizlemeye başlamış gibi görünüyor. Bununla birlikte, Cloudflare Radar’dan mevcut En İyi 200 alan adının bir e-tablosunu indirdiğinizde Aisuru alan adının hala en üstte olduğunu gösteriyor.

Cloudflare’in web sitesine göre, en iyi Aisuru alan adlarına yapılan DNS sorgularının çoğunluğu (yaklaşık yüzde 52’si) Amerika Birleşik Devletleri’nden kaynaklanıyor. Bu, Aisuru’nun ateş gücünün çoğunu ABD İnternet sağlayıcılarında barındırılan IoT cihazlarından aldığını tespit eden Ekim ayı başındaki raporumla örtüşüyor. AT&T, Comcast Ve Verizon.

Aisuru’yu izleyen uzmanlar, botnet’in yüzden fazla kontrol sunucusuna dayandığını ve şimdilik bu alan adlarının en azından çoğunun .su üst düzey alan adına (TLD) kayıtlı olduğunu söylüyor. Dot-su, eski Sovyetler Birliği’ne atanan TLD’dir (.su’nun Wikipedia sayfası, TLD’nin Berlin duvarının yıkılmasından sadece 15 ay önce oluşturulduğunu söylüyor).

27 Ekim tarihli bir Cloudflare blog gönderisi, Cloudflare’in 1.1.1.1 çözümleyicisini sorgulayan benzersiz ağların sayısına dayalı olarak bir TLD’nin popülerliğini tahmin eden bir ölçüme atıfta bulunarak, .su’nun tüm TLD’ler arasında en yüksek “DNS büyüklüğüne” sahip olduğunu ortaya çıkardı. Rapor, en iyi .su ana bilgisayar adlarının popüler bir çevrimiçi dünya kurma oyunuyla ilişkili olduğu ve bu TLD’ye ilişkin sorguların yarısından fazlasının Amerika Birleşik Devletleri, Brezilya ve Almanya’dan geldiği sonucuna vardı. [it’s worth noting that servers for the world-building game Minecraft were some of Aisuru’s most frequent targets].

Bir ağdaki Aisuru bot etkinliğini tespit etmenin basit ve basit bir yolu, .su ile biten alan adlarıyla iletişim kurmaya çalışan tüm sistemlere bir uyarı ayarlamak olabilir. Bu TLD, siber suçlar ve siber suç forumları ve hizmetleri tarafından sıklıkla kötüye kullanılmaktadır ve ona erişimin tamamen engellenmesinin herhangi bir meşru şikayete yol açması pek olası değildir.