Cloudflare’in Güvenlik Duvarı ve DDoS önlemesi, kiracılar arası güvenlik kontrollerindeki mantık hatalarından yararlanan belirli bir saldırı süreci aracılığıyla atlanabilir.

Bu bypass, Cloudflare müşterilerini ağır bir yük altına sokabilir ve internet firmasının koruma sistemlerini daha az etkili hale getirebilir.

Daha da kötüsü, saldırının tek şartı, bilgisayar korsanlarının saldırının bir parçası olarak kullanılacak ücretsiz bir Cloudflare hesabı oluşturması.

Ancak saldırganların bu kusurlardan yararlanabilmesi için hedeflenen web sunucusunun IP adresini bilmesi gerektiğini unutmamak gerekir.

Cloudflare vs Cloudflare

Certitude araştırmacısı Stefan Proksch, sorunun kaynağının Cloudflare’in tüm kiracılardan gelen bağlantıları kabul eden ortak altyapıyı kullanma stratejisi olduğunu keşfetti.

Analist özellikle sistemde Cloudflare’in “Kimlik Doğrulanmış Kaynak Çekimleri” ve “Cloudflare IP Adreslerinin İzin Verilenler Listesi”ni etkileyen iki güvenlik açığı tespit etti.

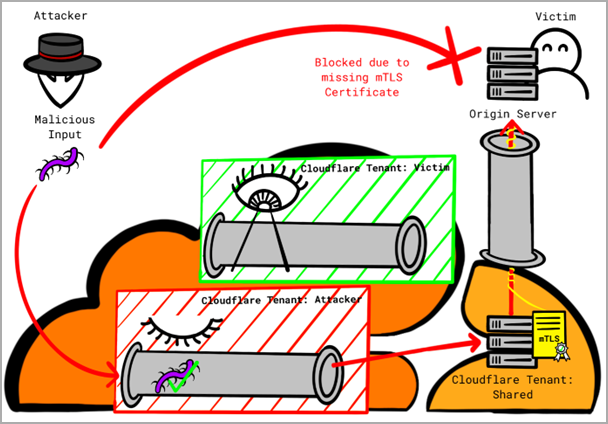

Authenticated Origin Pulls, Cloudflare tarafından, bir kaynak sunucuya gönderilen HTTP(ler) isteklerinin bir saldırgandan değil Cloudflare üzerinden gelmesini sağlamak için sağlanan bir güvenlik özelliğidir.

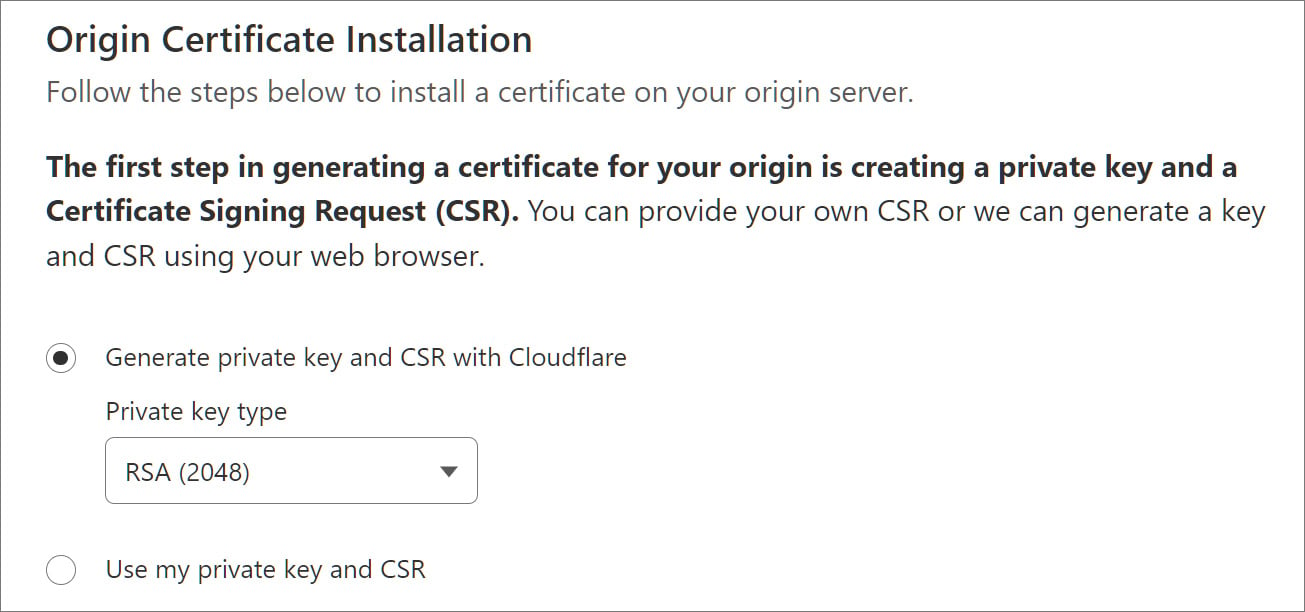

Bu özelliği yapılandırırken müşteriler sertifikalarını bir API kullanarak yükleyebilir veya varsayılan ve en kolay yöntem olan Cloudflare aracılığıyla bir sertifika oluşturabilir.

Kaynak: BleepingComputer

Yapılandırıldıktan sonra Cloudflare, hizmetin ters proxy’leri ile müşterinin kaynak sunucusu arasındaki tüm HTTP(S) isteklerini doğrulamak için SSL/TLS sertifikasını kullanır ve yetkisiz isteklerin web sitesine erişmesini engeller.

Ancak Proksch’un açıkladığı gibi, Cloudflare kiracıya özel bir sertifika yerine tüm müşteriler için paylaşılan bir sertifika kullandığından ve Cloudflare’den kaynaklanan tüm bağlantılara izin verilmesine neden olduğundan saldırganlar bu korumayı atlayabilir.

Proksch şöyle açıklıyor: “Bir saldırgan, Cloudflare ile özel bir alan adı kurabilir ve DNS A kaydını kurbanın IP adresine yönlendirebilir.”

“Saldırgan daha sonra kiracısındaki bu özel etki alanı için tüm koruma özelliklerini devre dışı bırakır ve saldırılarını Cloudflare altyapısı üzerinden tüneller.”

“Bu yaklaşım, saldırganların kurbanın koruma özelliklerini atlamasına olanak tanıyor.”

Bu mantık boşluğundan kaynaklanan sorun, Cloudflare hesabına sahip saldırganların kötü amaçlı trafiği diğer Cloudflare istemcilerine yönlendirebilmesi veya saldırılarını şirketin altyapısı üzerinden yönlendirebilmesidir.

Proksch, bu zayıflığı azaltmanın tek yolunun Cloudflare tarafından oluşturulan sertifikalar yerine özel sertifikalar kullanmak olduğunu söylüyor.

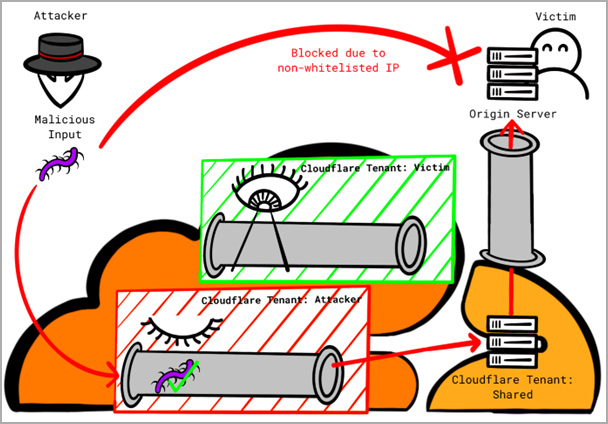

İkinci sorun, Cloudflare’in İzin Verilenler Listesi Cloudflare IP adreslerini etkiler; bu, yalnızca Cloudflare’in IP adresi aralığından kaynaklanan trafiğin istemcilerin kaynak sunucularına ulaşmasına izin veren bir güvenlik önlemidir.

Yine bir saldırgan, Cloudflare ile bir alan adı kurup kendi alanının DNS A kaydını hedef kurbanın sunucusunun IP adresine yönlendirerek mantıktaki bir kusurdan yararlanabilir.

Daha sonra, özel etki alanı için tüm koruma özelliklerini kapatırlar ve kötü amaçlı trafiği, kurbanın bakış açısına göre güvenilir olarak görülecek ve dolayısıyla izin verilen Cloudflare altyapısı üzerinden yönlendirirler.

Proksch ayrıca, kusurlardan yararlanarak Cloudflare korumalarını atlamanın ne kadar kolay olduğunu göstermek için yapılandırma ayrıntılarını içeren bir kavram kanıtını da paylaştı.

Certitude bu saldırılara karşı aşağıdaki savunma önlemlerini önermektedir:

- Cloudflare’in paylaşılan sertifikası yerine “Kimlik Doğrulanmış Kaynak Çekme” mekanizmasını yapılandırmak için özel bir sertifika kullanın.

- Her istemciye ayrılmış daha spesifik bir çıkış IP adresi aralığı tanımlamak için Cloudflare Aegis’i (varsa) kullanın.

Mantık kusurlarını keşfeden araştırmacılar Florian Schweitzer ve Stefan Proksch, bunu 16 Mart 2023’te HackerOne aracılığıyla Cloudflare’e bildirdiler ancak konu “bilgilendirici” olarak kapatıldı.

BleepingComputer, ek koruma mekanizmaları uygulamaya veya istemcileri potansiyel olarak riskli yapılandırmalarla uyarmaya yönelik herhangi bir planın olup olmadığını sormak için Cloudflare ile iletişime geçti, ancak henüz bir yanıt alamadık.