Cloudflare, tüm HTTP bağlantılarını kapattığını ve şimdi API.cloudflare.com için yalnızca güvenli, HTTPS bağlantılarını kabul ettiğini açıkladı.

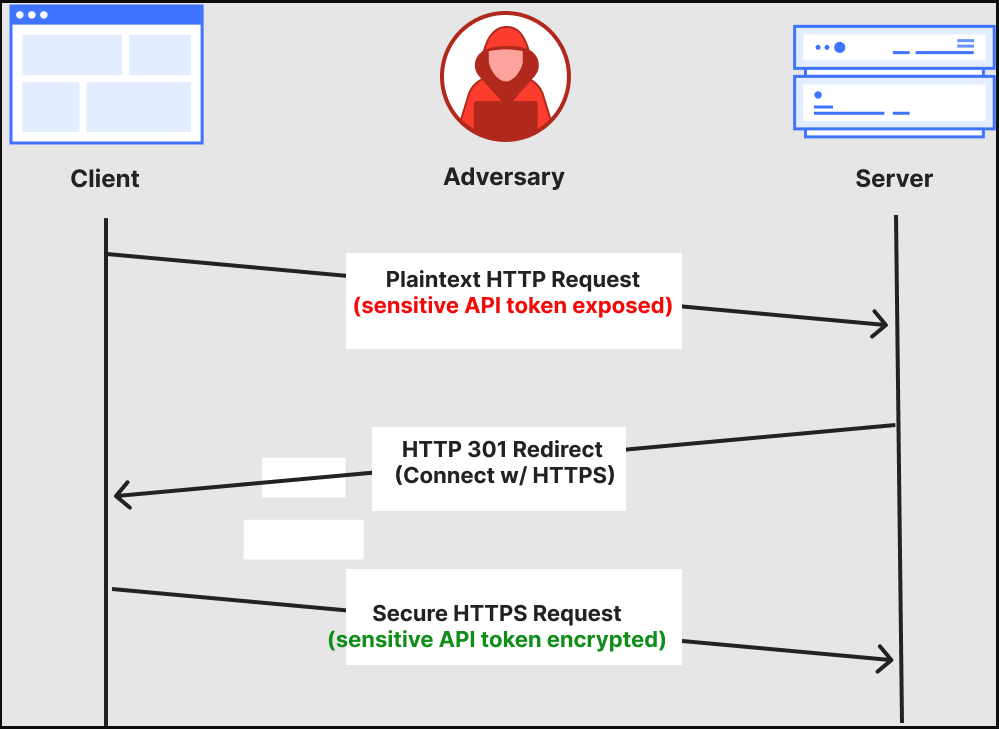

Hareket, şifrelenmemiş API isteklerinin, sunucu HTTP konektörünü kapatmadan ve güvenli bir iletişim kanalına yönlendirmeden önce, açık metin trafiğinde maruz kalma riskini ortadan kaldırmak için yanlışlıkla gönderilmesini önler.

Cloudflare’nin Perşembe günü yaptığı açıklamada, “Bugünden başlayarak, api.cloudflare.com ile şifrelenmemiş herhangi bir bağlantı tamamen reddedilecek” diyor.

“Geliştiriciler, HTTP bağlantıları için artık 403 yasak bir yanıt beklememelidir, çünkü HTTP arayüzünü tamamen kapatarak altta yatan bağlantının kurulmasını önleyeceğiz. İnternet hizmetleri şirketi yalnızca güvenli HTTPS bağlantılarının kurulmasına izin verilecektir” – İnternet hizmetleri şirketi ekledi.

CloudFlare API, geliştiricilerin ve sistem yöneticilerinin Cloudflare hizmetlerini otomatikleştirmelerine ve yönetmelerine yardımcı olur. DNS kayıt yönetimi, güvenlik duvarı yapılandırması, DDOS koruması, önbellekleme, SSL ayarları, altyapı dağıtım, analitik verilerin erişim ve sıfır tröst erişim ve güvenlik politikalarını yönetme için kullanılır.

Daha önce, CloudFlare Systems, HTTP’yi yeniden yönlendirerek veya reddederek hem HTTP (Şifresiz) hem de HTTPS (şifreli) üzerinden API erişimine izin verdi.

Ancak, şirketin açıkladığı gibi, reddedilen HTTP talepleri bile sunucu yanıt vermeden önce API anahtarları veya jetonlar gibi hassas verileri sızdırabilir.

Kaynak: Cloudflare

Bağlantı halka açık veya ortada düşman saldırılarının çekilmesinin daha kolay olduğu paylaşılan Wi-Fi ağları üzerinde olduğunda böyle bir SCEARIO daha tehlikelidir.

HTTP bağlantı noktalarını tamamen API erişimi için devre dışı bırakarak, CloudFlare, herhangi bir veri değiştirilmeden önce aktarım katmanındaki düz metin bağlantılarını bloke ederek HTTPS’yi en başından zorlar.

Etki ve Sonraki Adımlar

Değişiklik, Cloudflare API hizmetinde HTTP kullanan herkesi hemen etkiler. Protokole dayanan komut dosyaları, botlar ve araçlar kırılacaktır.

Aynı şey, eski sistemler ve otomatik istemciler, IoT cihazları ve uygunsuz yapılandırma nedeniyle HTTPS’yi desteklemeyen veya varsayılan olmayan düşük seviyeli istemciler için de geçerlidir.

CloudFlare’deki web siteleri olan müşteriler için şirket, yıl sonuna doğru HTTP trafiğini güvenli bir şekilde devre dışı bırakacak ücretsiz bir seçenek yayınlamaya hazırlanıyor.

CloudFlare verileri, sistemlerinden geçen tüm internetin kabaca% 2.4’ünün küçük fakat önemli bir yüzdesinin hala güvensiz HTTP protokolü üzerinde yapıldığını göstermektedir. Otomatik trafik dikkate alındığında, HTTP payı yaklaşık%17’ye yükselir.

Müşteriler, çevreleri üzerindeki etkisini tahmin etmek için, seçmeden önce SSL üzerinden sunulan Analytics & Logs> trafik altında HTTP vs HTTPS trafiğini gösterebilir.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.