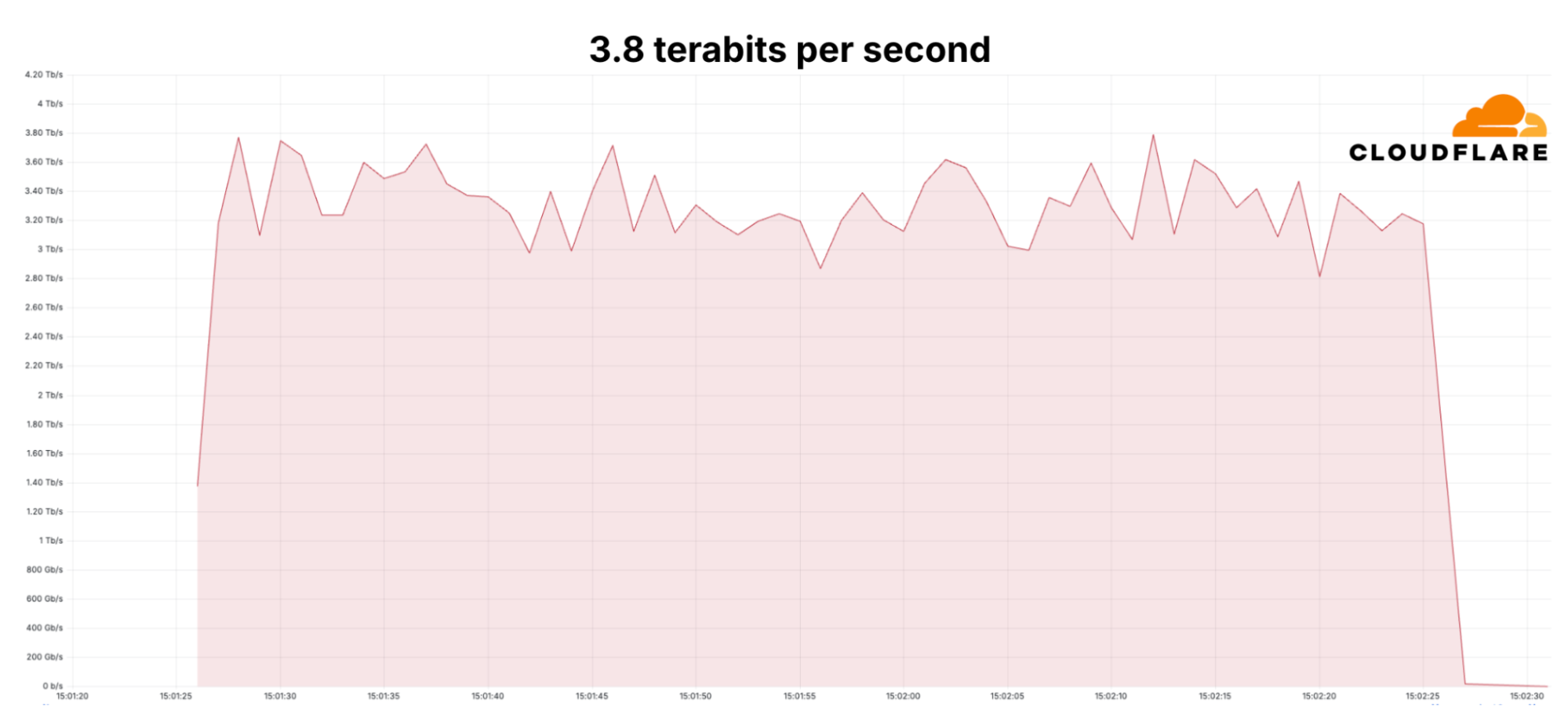

Finansal hizmetler, internet ve telekomünikasyon sektörlerindeki kuruluşları hedef alan dağıtılmış hizmet reddi kampanyası sırasında, hacimsel saldırılar saniyede 3,8 terabit ile zirveye ulaştı; bugüne kadar kamuya açık olarak kaydedilen en büyüğü. Saldırı, ağ altyapısını çöp verilerle dolduran 100’den fazla hiper-hacimsel DDoS saldırısından oluşan “bir ay süren” bir barajdan oluşuyordu.

Hacimsel bir DDoS saldırısında hedef, bant genişliğini tüketecek veya uygulama ve cihazların kaynaklarını tüketecek kadar büyük miktarda veriyle boğulur ve meşru kullanıcılara erişim imkanı vermez.

Asus yönlendiricileri, MikroTik cihazları, DVR’ler ve web sunucuları

Hedefin ağ altyapısını (ağ ve aktarım katmanları L3/4) hedef alan saldırıların çoğu, saniyede iki milyar paketi (pps) ve saniyede üç terabiti (Tbps) aştı.

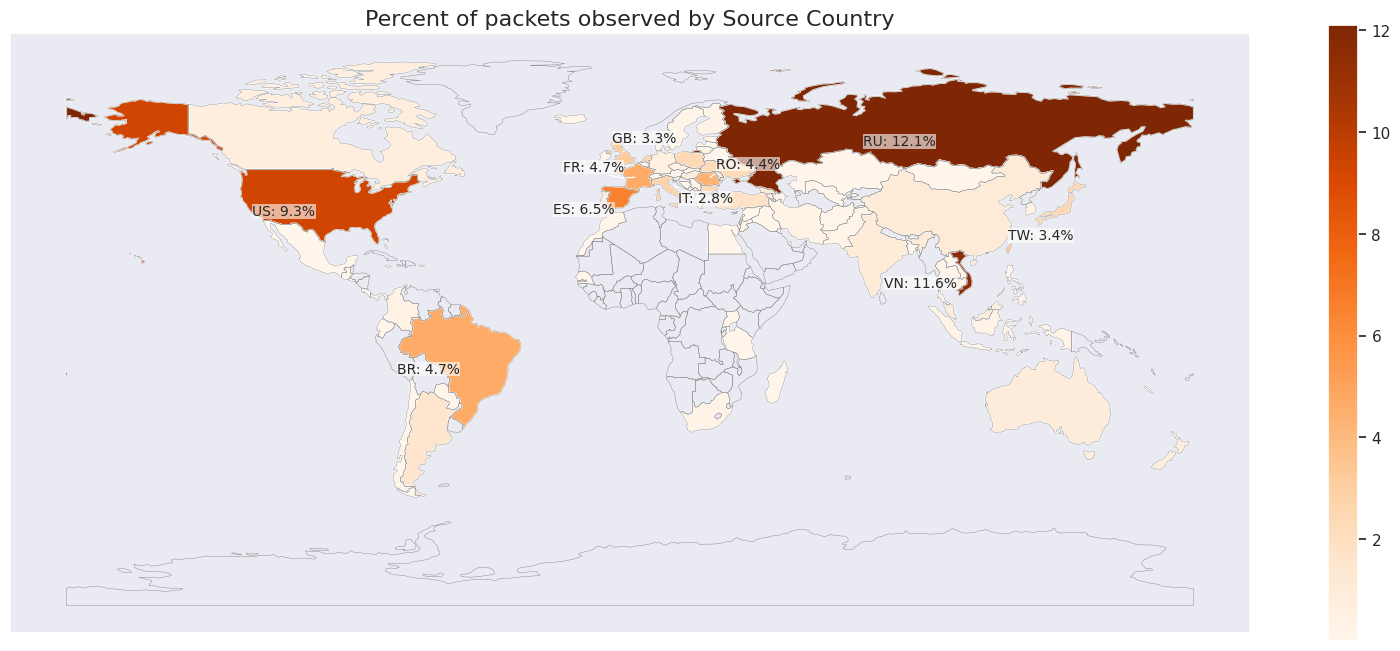

İnternet altyapı şirketi Cloudflare’deki araştırmacılara göre, virüs bulaşan cihazlar tüm dünyaya yayıldı ancak birçoğu Rusya, Vietnam, ABD, Brezilya ve İspanya’da bulunuyordu.

kaynak: Cloudflare

Kampanyanın arkasındaki tehdit aktörü, aralarında çok sayıda Asus ev yönlendiricisi, Mikrotik sistemi, DVR ve web sunucusunun da bulunduğu, güvenliği ihlal edilmiş birden fazla cihaz türünden yararlandı.

Cloudflare, tüm DDoS saldırılarını otonom olarak hafifletti ve 3,8 Tbps’ye ulaşan saldırının 65 saniye sürdüğünü kaydetti.

Araştırmacılar, kötü amaçlı cihaz ağının çoğunlukla sabit bir bağlantı noktasında, hızlı veri aktarımı sağlayan ancak resmi bir bağlantı kurulmasını gerektirmeyen bir protokol olan Kullanıcı Datagram Protokolü’nü (UDP) kullandığını söylüyor.

Daha önce Microsoft, Asya’daki bir Azure müşterisini hedef alan 3,47 Tbps’lik en büyük hacimsel DDoS saldırısına karşı savunma rekorunu elinde tutuyordu.

Tipik olarak, DDoS saldırıları başlatan tehdit aktörleri, virüs bulaşmış cihazlardan (botnet’ler) oluşan geniş ağlara güvenir veya daha az sayıda sistem gerektiren, iletilen verileri hedefe yükseltmenin yollarını arar.

Bu hafta yayınlanan bir raporda bulut bilişim şirketi Akamai, Linux’ta yakın zamanda açıklanan CUPS güvenlik açıklarının DDoS saldırıları için geçerli bir vektör olabileceğini doğruladı.

CUPS’a karşı savunmasız sistemler için genel interneti taradıktan sonra Akamai, 58.000’den fazla kişinin Linux güvenlik sorununu istismar ederek DDoS saldırılarına maruz kaldığını tespit etti.

Daha fazla test, yüzlerce savunmasız “CUPS sunucusunun, ilk istekleri aldıktan sonra tekrar tekrar geri işaret vereceğini ve bazılarının HTTP/404 yanıtlarına yanıt olarak bunu sonsuz bir şekilde yapıyor gibi göründüğünü ortaya çıkardı.”

Bu sunucular, Akamai’nin test sistemlerine binlerce istek göndererek, CUPS açıklarından yararlanmanın önemli bir artış potansiyeli olduğunu gösterdi.