Clop fidye yazılımı çetesi, BleepingComputer’a, kurumsal ağları ihlal etmek ve verileri çalmak için sıfır gün açıklarından yararlanan son Cleo veri hırsızlığı saldırılarının arkasında kendilerinin olduğunu doğruladı.

Cleo, şirketlerin iş ortakları ve müşterileri arasında güvenli bir şekilde dosya alışverişi yapmak için kullandıkları yönetilen dosya aktarım platformları Cleo Harmony, VLTrader ve LexiCom’un geliştiricisidir.

Ekim ayında Cleo, CVE-2024-50623 olarak takip edilen, sınırsız dosya yükleme ve indirme işlemlerine izin veren ve uzaktan kod yürütülmesine yol açan bir güvenlik açığını düzeltti.

Ancak siber güvenlik firması Huntress, geçen hafta orijinal yamanın eksik olduğunu ve tehdit aktörlerinin veri hırsızlığı saldırıları gerçekleştirmek için aktif olarak bir bypass’tan yararlandığını keşfetti.

Tehdit aktörleri, bu güvenlik açığından yararlanırken, saldırganların verileri çalmasına, komutları yürütmesine ve ele geçirilen ağa daha fazla erişim sağlamasına olanak tanıyan bir JAVA arka kapısı yüklüyorlardı.

Cuma günü CISA, Cleo Harmony, VLTrader ve LexiCom dosya aktarım yazılımındaki kritik CVE-2024-50623 güvenlik açığının fidye yazılımı saldırılarında kullanıldığını doğruladı. Ancak Cleo, Ekim ayında düzeltmeye çalıştıkları orijinal kusurun kötüye kullanıldığını hiçbir zaman kamuya açıklamadı.

Clop, Cleo veri hırsızlığı saldırılarının sorumluluğunu üstlendi

Daha önce Cleo saldırılarının Termite adlı yeni bir fidye yazılımı çetesi tarafından gerçekleştirildiği düşünülüyordu. Ancak Cleo veri hırsızlığı saldırıları, Clop fidye yazılımı çetesi tarafından gerçekleştirilen önceki saldırılarla daha yakından takip edildi.

Fidye yazılımı çetesi, Salı günü Clop ile iletişime geçtikten sonra BleepingComputer’a, Huntress tarafından tespit edilen Cleo güvenlik açığının yanı sıra Ekim ayında düzeltilen orijinal CVE-2024-50623 kusurunun kullanılmasının arkasında kendilerinin olduğunu doğruladı.

“CLEO’ya gelince, bu bizim projemizdi (önceki cleo dahil) ve başarıyla tamamlandı.

Sakladığımız tüm bilgilerle çalışırken tüm güvenlik önlemlerini alıyoruz. Veriler devlet hizmetleri, kurumlar, tıp ise, o zaman bu verileri tereddüt etmeden derhal sileceğiz (size en son moveit ile olduğu zamanı hatırlatmama izin verin – tüm devlet verileri, ilaçlar, klinikler, eyaletteki bilimsel araştırma verileri) seviyesi silinmiştir), düzenlemelerimize uyuyoruz.

sevgilerle © CL0P^_”

❖ Clop, BleepingComputer’a söyledi

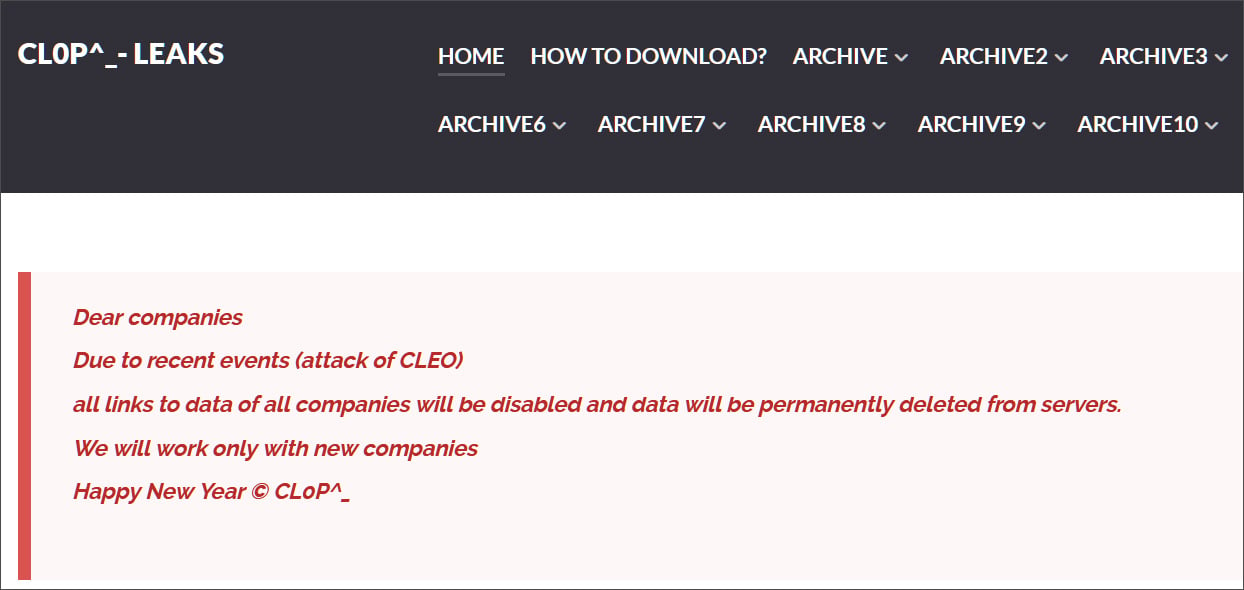

Gasp çetesi, geçmiş saldırılarla ilişkili verileri veri sızıntısı sunucularından sildiklerini ve yalnızca Cleo saldırılarında ihlal edilen yeni şirketlerle çalışacaklarını duyurdu.

Çetenin CL0P^ sitesindeki yeni bir mesajda “Sevgili şirketler, Son olaylar nedeniyle (CLEO saldırısı) tüm şirketlerin verilerine olan tüm bağlantılar devre dışı bırakılacak ve veriler sunuculardan kalıcı olarak silinecek. Yalnızca yeni şirketlerle çalışacağız” yazıyor. _- SIZINTI gasp sitesi.

“Veri sızıntısı sitelerinden tüm kurbanların Yeni Yılı © CL0P^_ kutlu olsun.”

Kaynak: BleepingComputer

BleepingComputer, Clop’a saldırıların ne zaman başladığını, kaç şirketin etkilendiğini ve Clop’un Termite fidye yazılımı çetesine bağlı olup olmadığını sordu ancak bu sorulara yanıt alamadı.

BleepingComputer ayrıca Cuma günü Cleo ile temasa geçerek güvenlik açıklarından yararlanmanın arkasında Clop’un olup olmadığını doğruladı ancak bir yanıt alamadı.

Yararlanma dosyası aktarım platformlarında uzmanlaşmak

TA505 ve Cl0p olarak da bilinen Clop fidye yazılımı çetesi, CryptoMix fidye yazılımının bir çeşidini kullanarak işletmeyi ilk kez hedeflemeye başladığı Mart 2019’da kuruldu.

Diğer fidye yazılımı çeteleri gibi Clop da kurumsal ağları ihlal etti ve veri ve belgeleri çalarken yavaş yavaş sistemlerine yanal olarak yayıldı. Değerli her şeyi topladıklarında, cihazlarını şifrelemek için ağa fidye yazılımı yerleştirdiler.

Ancak fidye yazılımı çetesi, 2020’den bu yana, veri hırsızlığı saldırıları için güvenli dosya aktarım platformlarındaki önceden bilinmeyen güvenlik açıklarını hedefleme konusunda uzmanlaştı.

Aralık 2020’de Clop, Accellion FTA güvenli dosya aktarım platformunda yaklaşık yüze yakın kuruluşu etkileyen sıfır günü istismar etti.

Daha sonra 2021’de fidye yazılımı çetesi, verileri çalmak ve ağları ihlal etmek için SolarWinds Serv-U FTP yazılımındaki sıfır günü istismar etti.

2023 yılında Clop, GoAnywhere MFT platformundaki sıfır günü istismar ederek fidye yazılımı çetesinin yeniden 100’den fazla şirketten veri çalmasına olanak tanıdı.

Ancak Emsisoft tarafından hazırlanan bir rapora göre, bu türdeki en önemli saldırı, MOVEit Transfer platformunda sıfır gün kullanarak 2.773 kuruluştan veri çalmalarına olanak sağlamasıydı.

Şu anda Cleo veri hırsızlığı saldırılarından kaç şirketin etkilendiği belli değil ve BleepingComputer, platform aracılığıyla ihlal edildiğini doğrulayan herhangi bir şirketten haberdar değil.

ABD Dışişleri Bakanlığı’nın Adalet İçin Ödül programında şu anda Clop fidye yazılımı saldırılarını yabancı bir hükümetle ilişkilendiren bilgiler için 10 milyon dolarlık bir ödül var.