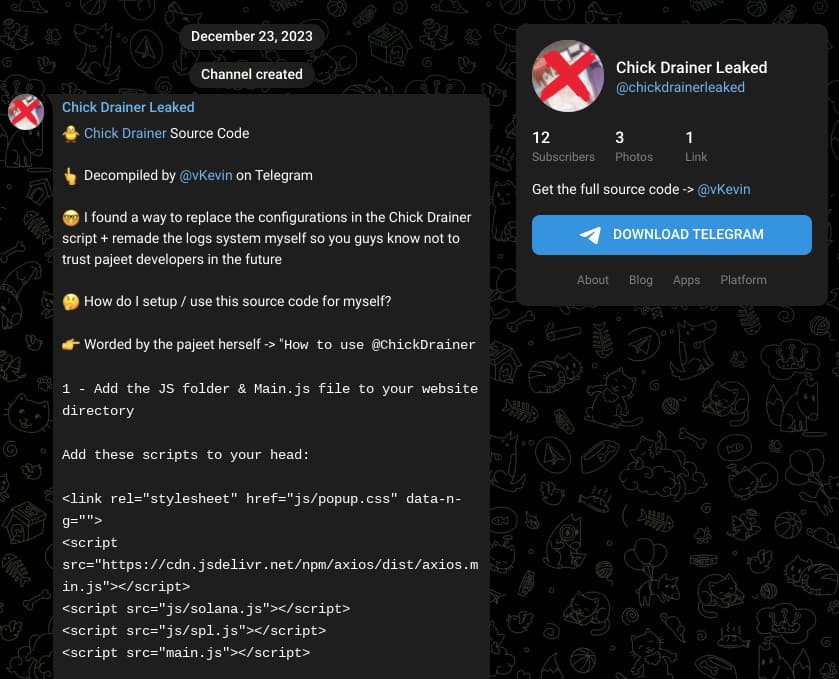

Mandiant’ın araştırması, saldırının, Solana kripto para birimini çalmak için “Hizmet Olarak Süzgeç” (DaaS) modelini kullanan “ClinkSink” olarak bilinen daha büyük bir operasyonun parçası olduğunu ortaya çıkardı.

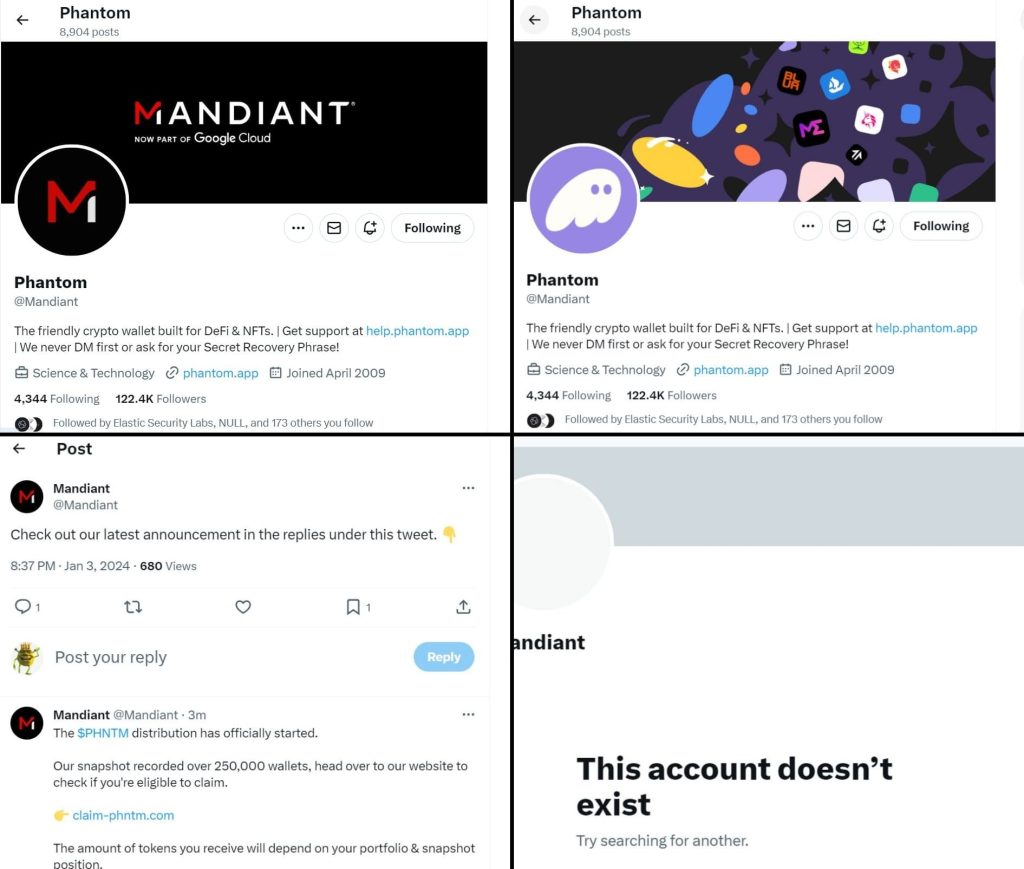

Tanınmış bir siber güvenlik firması ve Google yan kuruluşu olan Mandiant, 3 Ocak 2024’te kendisini mücadele ettiği tehditle karşı karşıya buldu. İronik bir şekilde, Mandiant’ın kendi X hesabı (eski adıyla Twitter), bir kaba kuvvet saldırısı yoluyla ele geçirildi ve bu durum, her zaman mevcut olan güvenlik açığının altını çizdi. En iyi korunan sistemlerin bile güvenlik açığı.

İhlal: Kâr Amaçlı Kimlik Avı

Saldırgan, kaba kuvvet yöntemini kullanarak Mandiant’ın X hesabının şifresini kırdı ve erişim sağladı. Fail, kontrolü elinde bulundurarak, hesabı hızlı bir şekilde kötü amaçlı bir araca dönüştürdü ve akıllıca gizlenmiş bir kimlik avı web sayfasına bağlantılar yaydı.

Bu sayfa meşru bir X oturum açma portalını taklit ederek şüphelenmeyen kullanıcıları kimlik bilgilerini girmeye teşvik etti. Kullanıcılar, bilgilerini girdikten sonra farkında olmadan, oturum açtıklarında kripto para birimi fonlarını çekebilecek gizli bir sayfaya yönlendirildiler; bu, siber güvenlik uzmanlarının gözünün önünde gerçekleşen bir dijital soygundu.

“3 Ocak 2024’te Mandiant’ın X sosyal medya hesabı ele geçirildi ve ardından kripto para birimini tüketen bir kimlik avı sayfasına bağlantılar dağıtmak için kullanıldı. X ile birlikte çalışarak hesabın kontrolünü yeniden ele geçirmeyi başardık ve takip eden günlerde yaptığımız araştırmada, Mandiant veya Google Cloud sistemlerinde bu hesabın ele geçirilmesine yol açan herhangi bir kötü amaçlı etkinlik veya bu sistemlerin ele geçirildiğine dair bir kanıt bulamadık. hesap.”

Mandiant

ClinkSink: Perdenin Arkasındaki Kanalizasyon

Mandiant övgüye değer bir şeffaflık gösterisiyle ihlali kamuoyu önünde kabul etti ve bulgularını 11, 2024 Çarşamba günü yayınlanan ayrıntılı bir blog gönderisinde paylaştı. Siber güvenlik devi, olası suçlunun “zayıf bir şifre” olduğunu ortaya çıkardı ve en iyi şifre uygulamalarının önemini vurguladı. . Ayrıca yalnızca X hesaplarının ele geçirildiğini ve başka hiçbir sistemin ihlal edilmediğini doğruladılar.

Mandiant’ın soruşturması ayrıca saldırının “ClinkSink” adı verilen daha büyük bir operasyonun parçası olduğunu da ortaya çıkardı. Bu kampanyada, önceden oluşturulmuş kimlik avı kitlerinin ve araçlarının siber suçlular tarafından kolayca satın alınabileceği bir “Hizmet Olarak Süzgeç” (DaaS) modeli kullanıldı. ClinkSink özellikle popüler bir blockchain platformu olan Solana kripto para biriminin sahiplerini hedef aldı.

Şirkete göre, kötü niyetli tehdit aktörleri, son ClinkSink drenaj kampanyalarında şimdiye kadar yüzbinlerce dolar değerinde Solana kripto para birimi varlığını çaldı.

Bir Savunmacı İhlal Edildi: Öğrenilen Dersler

Mandiant sonunda X hesabının kontrolünü yeniden ele geçirip acil tehdidi etkisiz hale getirirken, olay sert bir gerçeklik kontrolü işlevi gördü ve birkaç önemli siber güvenlik dersine dikkat çekti:

- Hiç kimse yenilmez değildir: En güvenli sistemler bile kararlı saldırganlara karşı savunmasızdır.

- Şifre hijyeni çok önemlidir: Güçlü, benzersiz parolalar ve güçlü iki faktörlü kimlik doğrulama, temel savunma mekanizmalarıdır.

- Dikkat çok önemlidir: Siber saldırılardan kaynaklanan hasarın azaltılmasında sürekli izleme ve hızlı yanıt çok önemlidir.

Ancak bu, bir siber güvenlik firmasının bilgisayar korsanlarının tuzağına düştüğü veya kötü niyetli tehdit aktörlerinin hedefi olduğu ilk olay değil. Mart 2023’te İsviçreli bir teknoloji ve siber güvenlik şirketi olan Acronis, Kernelware olarak bilinen bir bilgisayar korsanı tarafından 21 GB’tan fazla dosya ve klasörün sızdırıldığı bir veri ihlali yaşadı.

Şubat 2023’te Singapur merkezli Group-IB siber güvenlik firması, Çin Halk Cumhuriyeti merkezli kötü niyetli tehdit aktörleri tarafından sürekli olarak hedef alındığını ortaya çıkardı. Şubat 2021’de Fransız siber güvenlik şirketi Stormshield, kaynak kodunun ve müşteri verilerinin bilinmeyen bilgisayar korsanları tarafından çalındığı bir veri ihlaline maruz kaldı.