Microsoft, kitabın taklit eden devam eden bir kimlik avı kampanyası, misafirperverlik çalışanlarını infostalers ve fareler de dahil olmak üzere çeşitli kötü amaçlı yazılımlarla enfekte etmek için ClickFix sosyal mühendislik saldırılarını kullandığını uyarıyor.

Kampanya Aralık 2024’te başladı ve bugün devam ediyor ve oteller, seyahat acenteleri ve rezervasyon için Booking.com’u kullanan diğer işletmeler gibi misafirperverlik kuruluşlarındaki çalışanları hedef alıyor.

Tehdit aktörlerinin amacı, Booking.com platformunda çalışan hesaplarını ele geçirmek ve daha sonra müşteri ödeme ayrıntılarını ve kişisel bilgileri çalmak, potansiyel olarak konuklara daha fazla saldırı başlatmak için kullanmaktır.

Bu kampanyayı keşfeden Microsoft güvenlik araştırmacıları, etkinliği ‘Storm-1865’ olarak izlediği bir tehdit grubuna bağlarlar.

ClickFix, Booking.com ile tanışır

ClickFix, web sitelerinde veya kimlik avı belgelerinde sahte hatalar gösteren ve daha sonra kullanıcıları içeriği görüntülemek için bir “düzeltme” “captcha” gerçekleştirmesini isteyen nispeten yeni bir sosyal mühendislik saldırısıdır.

Bununla birlikte, bu sahte düzeltmeler aslında kötü amaçlı Powershell veya Windows ve Mac cihazlarına Infosting kötü amaçlı yazılım ve uzaktan erişim trojanlarını indirip yükleyen diğer kötü amaçlı komutlardır.

Bu tür bir saldırı giderek daha popüler hale geldi ve fidye yazılımı çeteleri ve Kuzey Koreli bilgisayar korsanları da dahil olmak üzere çok çeşitli tehdit aktörleri tarafından kullanılmaktadır.

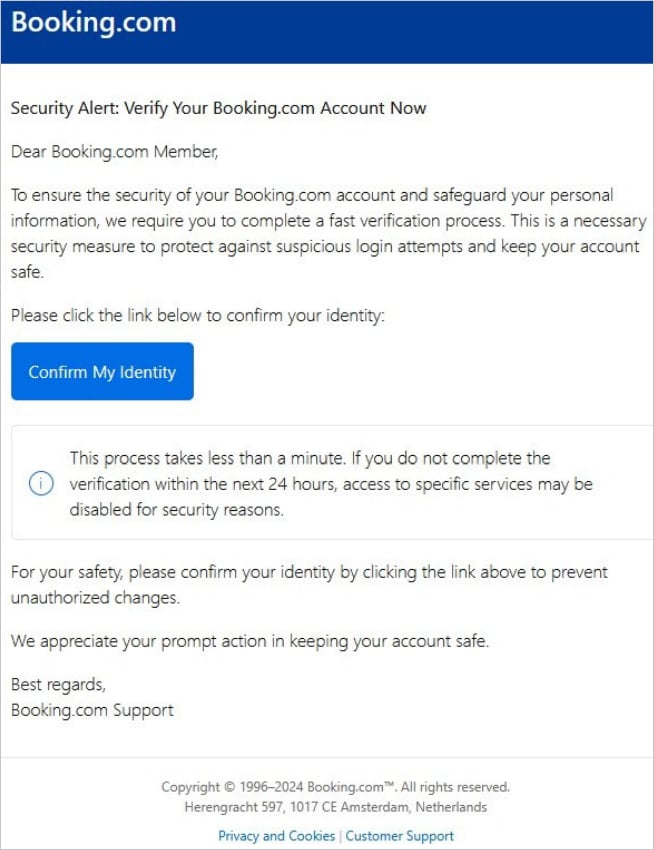

Microsoft tarafından keşfedilen kimlik avı kampanyasında, tehdit aktörleri negatif bir kitap incelemesi, potansiyel müşterilerden gelen istekler, hesap doğrulama uyarıları ve diğerleri hakkında bilgi veren konuklar gibi taklit eden e -postalar gönderiyor.

Kaynak: Microsoft

Bu e -postalar, her ikisi de kurbanı sahte bir Captcha sayfasına götüren bir bağlantı veya gömülü bir düğme içeren bir PDF eki içerir.

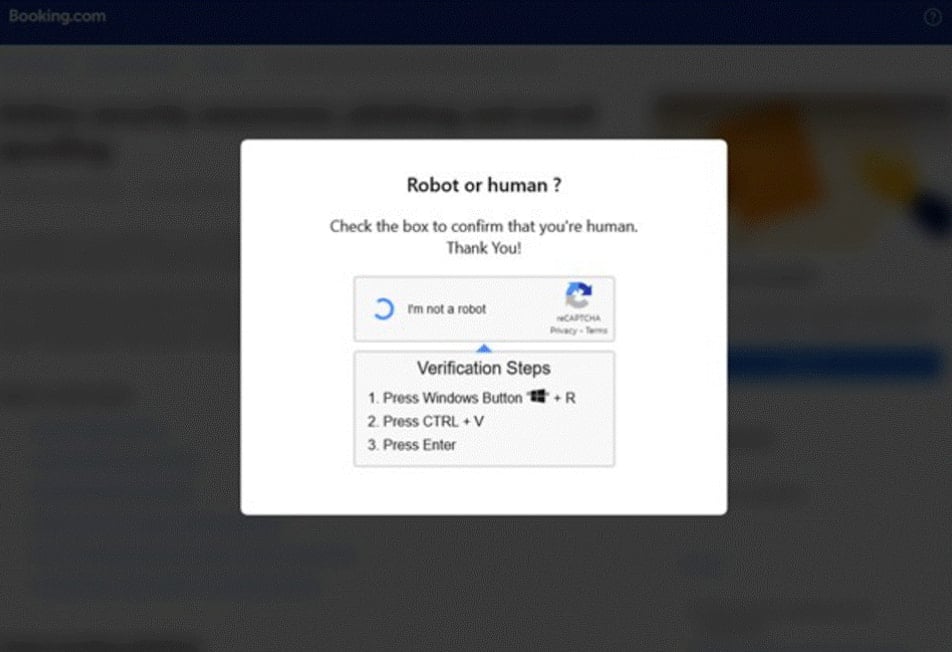

ClickFix kampanyalarında sahte bir captcha, alıcıları korumalarını düşürmeyi umarak sürece yanlış bir meşruiyet duygusu eklediği için popüler hale geldi.

Kötü niyetli captcha’yı çözerken, “insan doğrulama” işlemini gerçekleştirmek için Windows panosuna gizli bir Mshta.exe komutu kopyalanır. Hedefin bu doğrulamayı Windows Run komutunu açarak, pano içeriğini çalışma alanına yapıştırarak ve yürüterek gerçekleştirmesi söylenir.

Kaynak: Microsoft

Mağdurlar sadece klavye kısayollarını görür, panoya kopyalanan içerik değil, bu nedenle sistemlerinde bir komut yürütmek üzere olduklarını göstermeleri yoktur. Bu nedenle, bilgisayarlarla daha az deneyime sahip olanların tuzağa düşmesi muhtemeldir.

Bu kampanyada Microsoft, kopyalanan kodun kötü amaçlı bir HTML dosyası yürüten bir mshta.exe olduğunu söylüyor [VirusTotal] saldırganın sunucusunda.

Kaynak: Microsoft

Komutun yürütülmesi, Xworm, Lumma Stealer, Venomrat, Asyncrat, Danabot ve Netsupport Rat dahil olmak üzere çok çeşitli uzaktan erişim Truva atları ve Infosting kötü amaçlı yazılımları yükler.

Microsoft’un raporu, “Belirli yük yüküne bağlı olarak, MSHTA.EXE aracılığıyla başlatılan belirli kod değişiyor.”

“Bazı örnekler PowerShell, JavaScript ve Taşınabilir Yürütülebilir (PE) içeriğini indirdi.”

“Tüm bu yükler, Storm-1865 etkinliğinin ayırt edici özelliği olan hileli kullanım için finansal verileri ve kimlik bilgilerini çalma yeteneklerini içerir.”

.jpg)

Kaynak: Microsoft

Bu saldırılara karşı savunmak için Microsoft, her zaman gönderenin adresinin meşruiyetini onaylamayı, acil harekete geçme çağrıları ile karşılaştığında çok dikkatli olmayı ve dolandırıcıları verebilecek yazım hataları aramasını önerir.

Ayrıca, e -postalardan gelen bağlantıları takip etmek yerine, platformda bağımsız olarak oturum açarak Booking.com Hesap Durumunun ve bekleyen uyarıların doğrulanması da tavsiye edilir.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.