ClickFix saldırıları, kurbanlara kendi kendine enfeksiyon süreci boyunca rehberlik eden videolar, riskli eylemlerde bulunmaları için hedefleri baskılayan bir zamanlayıcı ve doğru komutları sağlamak için işletim sisteminin otomatik olarak algılanmasıyla geliştirildi.

Tipik bir ClickFix saldırısında tehdit aktörü, kullanıcıları kötü amaçlı bir sayfadan kod veya komut yapıştırıp çalıştırmaları için kandırmak amacıyla sosyal mühendisliğe güvenir.

Kullanılan yemler kimlik doğrulamadan yazılım sorunu çözümlerine kadar değişebilir. Amaç, hedefin, genellikle bilgi çalan bir yük alıp başlatan kötü amaçlı yazılımı çalıştırmasını sağlamaktır.

Çoğu zaman, bu saldırılar bir web sayfasında metin talimatları sağlıyordu ancak daha yeni sürümler, saldırıyı daha az şüpheli hale getirmek için gömülü bir videoya güveniyor.

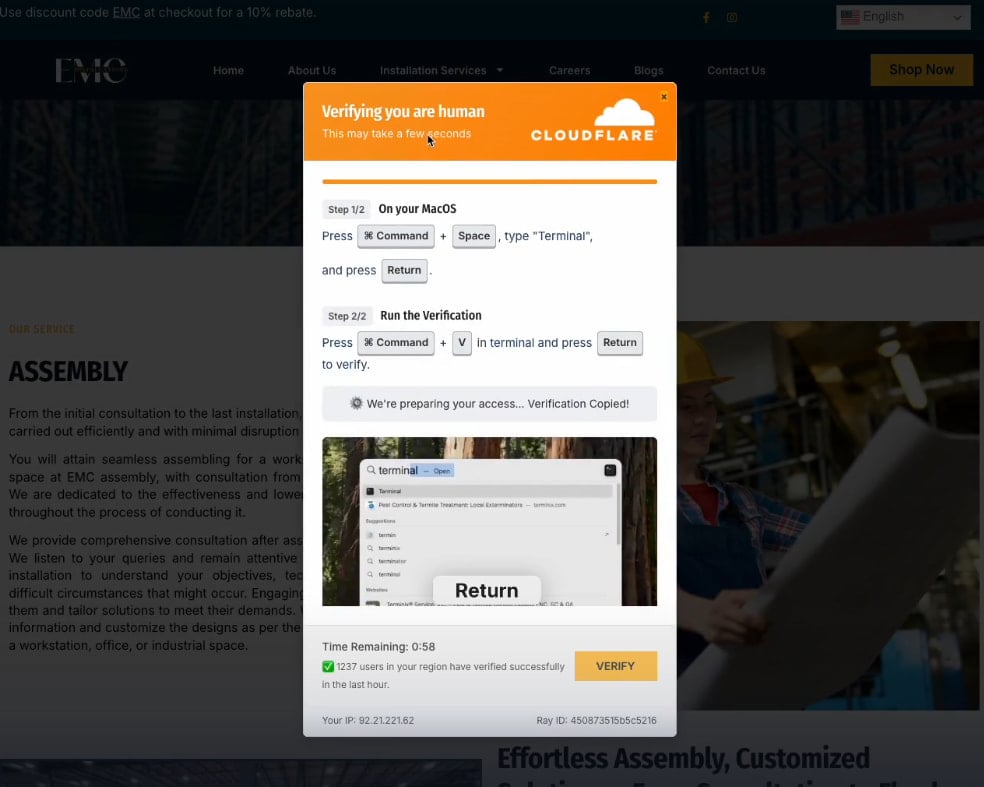

Push Security araştırmacıları bu değişikliği, sahte bir Cloudflare CAPTCHA doğrulama saldırısının kurbanın işletim sistemini tespit ettiği ve kötü amaçlı komutların nasıl yapıştırılıp çalıştırılacağına dair bir video eğitimi yüklediği son ClickFix kampanyalarında fark etti.

Tehdit aktörü, bir JavaScript aracılığıyla komutları gizleyebilir ve bunları otomatik olarak kullanıcının panosuna kopyalayabilir, böylece insan hatası olasılığını azaltabilir.

Aynı pencerede, mağduru hızlı harekete geçmeye zorlayan ve doğrulama sürecinin gerçekliğini veya güvenliğini doğrulamak için çok az zaman bırakan bir dakikalık geri sayım sayacı da vardı.

Aldatmaya ek olarak, pencerenin meşru bir Cloudflare bot kontrol aracının parçası olarak görünmesini sağlayan “son saatte doğrulanan kullanıcılar” sayacı da bulunuyor.

Kaynak: Push Güvenliği

Daha önce macOS ve Linux da dahil olmak üzere tüm önemli işletim sistemlerine yönelik ClickFix saldırılarını görmüş olsak da talimatların otomatik olarak algılanması ve ayarlanması yeni bir gelişmedir.

Push Security, bu daha gelişmiş ClickFix web sayfalarının öncelikle Google Arama’da kötü amaçlı reklamcılık yoluyla tanıtıldığını bildiriyor.

Tehdit aktörleri ya eski WordPress eklentilerindeki bilinen kusurlardan yararlanarak meşru siteleri tehlikeye atıyor ve kötü amaçlı JavaScript’lerini sayfalara enjekte ediyor ya da “titreşim kodu” kullanan siteleri arama sonuçlarında daha üst sıralara çıkarmak için SEO zehirleme taktiklerini kullanıyor.

Bu saldırılarda iletilen verilerle ilgili olarak Push araştırmacıları, bunların işletim sistemine bağlı olduğunu ancak Windows’ta çalıştırılabilir MSHTA’yı, PowerShell komut dosyalarını ve diğer çeşitli arazide yaşayan ikili dosyaları içerdiğini fark etti.

Araştırmacılar gelecekteki ClickFix saldırılarının tamamen tarayıcıda çalışabileceğini ve EDR korumalarından kaçabileceğini tahmin ediyor.

ClickFix geliştikçe ve daha inandırıcı ve yanıltıcı biçimler aldıkça, kullanıcılar, terminalde kod çalıştırmanın hiçbir zaman çevrimiçi tabanlı doğrulama sürecinin bir parçası olamayacağını ve kullanıcı ne yaptığını tam olarak anlamadıkça kopyalanan komutların asla çalıştırılmaması gerektiğini hatırlamalıdır.

MCP (Model Bağlam Protokolü), LLM’leri araçlara ve verilere bağlamak için standart haline geldikçe, güvenlik ekipleri bu yeni hizmetleri güvende tutmak için hızla hareket ediyor.

Bu ücretsiz yardımcı sayfa, bugün kullanmaya başlayabileceğiniz en iyi 7 uygulamayı özetlemektedir.