Cleo, LexiCom, VLTransfer ve Harmony yazılımlarında şu anda veri hırsızlığı saldırılarında istismar edilen sıfır gün kusuru için güvenlik güncellemeleri yayınladı.

Ekim ayında şirket, yönetilen dosya aktarım yazılımında kimlik doğrulama öncesi bir uzaktan kod yürütme güvenlik açığını (CVE-2024-50623) yamaladı ve “tüm müşterilerin derhal yükseltme yapmasını” önerdi.

Huntress güvenlik araştırmacıları, tamamen yamalı Cleo yazılımını hedef alan saldırılara ilişkin kanıtları ilk olarak 3 Aralık’ta tespit etti. Bunu, saldırganların hızlı bir şekilde (CVE-ID’si olmayan) bir CVE-2024-50623 bypass’ını keşfetmesinin ardından 8 Aralık Pazar günü etkinlikte kayda değer bir artış izledi. Bu, varsayılan Otomatik Çalıştırma klasörü ayarlarından yararlanarak rastgele bash veya PowerShell komutlarını içe aktarmalarına ve yürütmelerine olanak tanır.

Bu sıfır gün hatası, siber güvenlik uzmanı Kevin Beaumont’un yakın zamanda hizmet olarak yazılım (SaaS) sağlayıcısı Blue Yonder’ın ihlal edildiğini iddia eden Termite fidye yazılımı çetesiyle bağlantılı devam eden saldırılarda istismar ediliyor.

Huntress Pazartesi günü yaptığı açıklamada, “Bu güvenlik açığı vahşi doğada aktif olarak kullanılıyor ve 5.8.0.21 çalıştıran tamamen yama uygulanmış sistemler hala kullanılabilir durumda” diye uyardı.

“Yeni bir yama yayınlanana kadar internete açık tüm Cleo sistemlerini bir güvenlik duvarının arkasına taşımanızı önemle tavsiye ederiz.”

Shodan şu anda 327’si Amerika Birleşik Devletleri’nde olmak üzere dünya çapında 421 Cleo sunucusunu izliyor. Macnica tehdit araştırmacısı Yutaka Sejiyama ayrıca çevrimiçi olarak erişilebilen 743 Cleo sunucusu buldu (379’u Harmony yazılımı çalıştırıyor, 124’ü VLTrader ve 240) LexiCom).

Malichus kötü amaçlı yazılım saldırılarını engellemek için yamalar mevcut

Bugün Cleo, devam eden saldırıları engellemek için yamalar yayınladı ve müşterilerini, İnternet’e açık sunucuların ihlal girişimlerine karşı savunmasız kalmasını sağlamak için mümkün olan en kısa sürede 5.8.0.24 sürümüne yükseltmeye çağırdı.

Şirket, “Cleo, tüm müşterilerine, güvenlik açığının keşfedilen ek potansiyel saldırı vektörlerini ele almak için Harmony, VLTrader ve LexiCom örneklerini en son yayınlanan yamaya (sürüm 5.8.0.24) derhal yükseltmelerini şiddetle tavsiye ediyor” dedi. “Yamayı uyguladıktan sonra, bu istismarla ilgili başlangıçta bulunan tüm dosyalar için hatalar günlüğe kaydedilir ve bu dosyalar kaldırılır” diye ekledi.

Cleo, hemen yükseltme yapamayanlara, Sistem Seçenekleri’ne gidip Otomatik Çalıştır dizinini temizleyerek Otomatik Çalıştırma özelliğini devre dışı bırakmalarını tavsiye eder (bu, gelen saldırıları engellemez ancak saldırı yüzeyini azaltır).

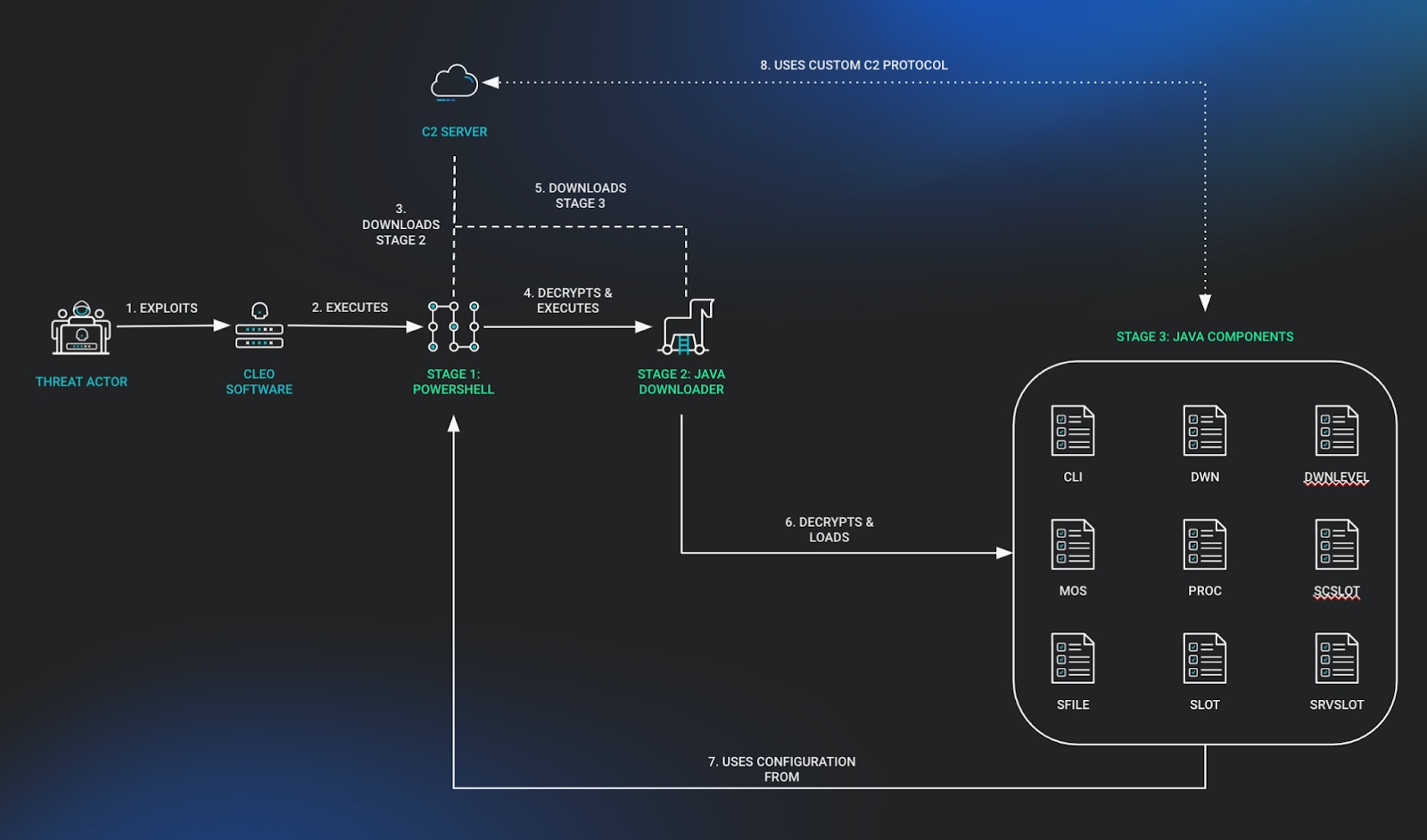

Tehdit aktörleri, kodlanmış bir Java Arşivi (JAR) yükünü dağıtmak için mevcut yamadan yararlandı [VirusTotal] Rapid7’nin saldırıları araştırırken bulduğu gibi bu, Java tabanlı daha büyük bir sömürü sonrası çerçevenin parçası.

Huntress ayrıca kötü amaçlı yazılımı (şimdi Malichus olarak adlandırılıyor) analiz etti ve Linux desteğiyle birlikte gelmesine rağmen yalnızca Windows cihazlarına dağıtıldığını söyledi. Binary Defense ARC Labs’a göre kötü amaçlı yazılım operatörleri Malichus’u dosya aktarımı, komut yürütme ve ağ iletişimi için kullanabilir.

Şu ana kadar Huntress, devam eden saldırılarda Cleo sunucularının saldırıya uğradığı en az on şirket keşfetti ve başka potansiyel kurbanların da olduğunu söyledi. Sophos ayrıca 50’den fazla Cleo ana bilgisayarında uzlaşma göstergeleri buldu.

Sophos, “Etkilenen tüm müşterilerin, başta ABD olmak üzere Kuzey Amerika’da bir şubesi var veya faaliyet gösteriyor. Gözlemlenen etkilenen müşterilerin çoğunluğunun perakende kuruluşları olduğunu belirtiyoruz” dedi.

Bu saldırılar, son yıllarda MOVEit Transfer, GoAnywhere MFT ve Accellion FTA’da sıfır günleri hedef alan Clop veri hırsızlığı saldırılarına çok benziyor.