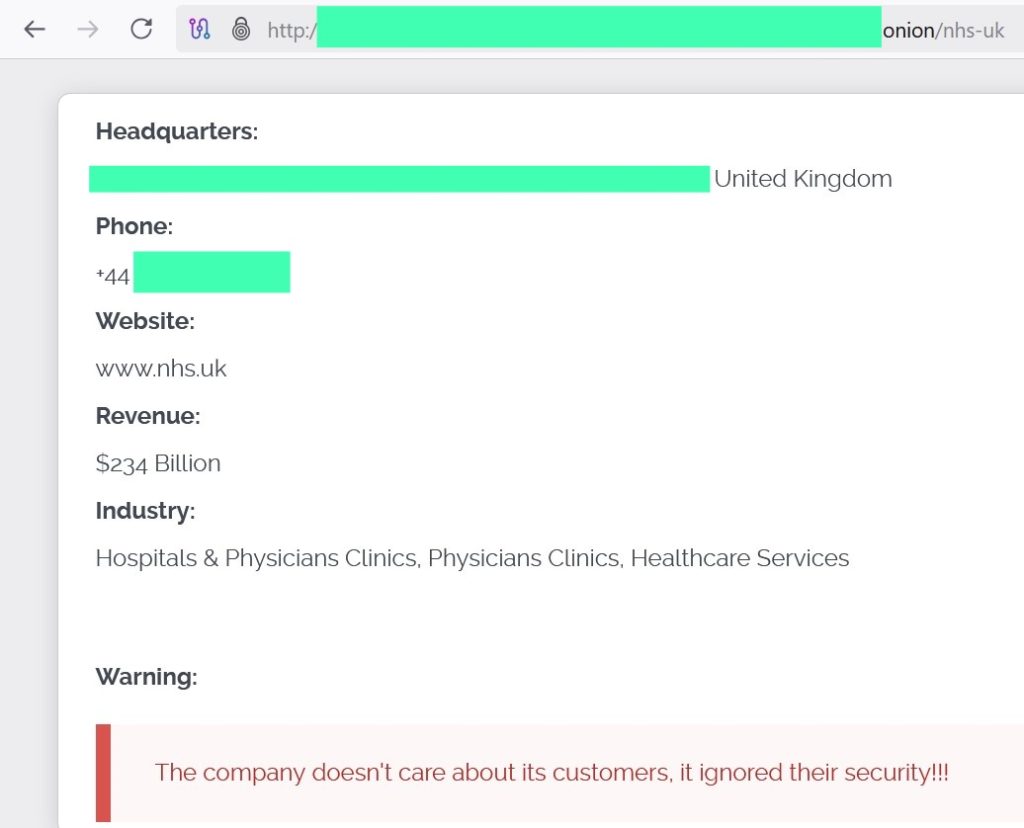

Cl0p, Ulusal Sağlık Hizmetini (NHS UK) etkileyen yeni bir veri ihlalinin sorumluluğunu üstleniyor. 11 Kasım 2026’da fidye yazılımı grubu, karanlık web sızıntı sitesinde sağlık hizmeti sağlayıcısını güvenliğini ihmal etmekle suçlayarak şunları belirtti: “Şirket müşterilerini umursamıyor; onların güvenliğini görmezden geldi.”

Grup çalınan verilerin hacmini açıklamamış olsa da duyuru, devam eden saldırılarla ve Oracle’ın E-Business Suite’indeki (EBS) CL0p güvenlik açıklarından yararlanıldığına işaret eden raporlarla uyumludur.

NHS yetkilileri bir ihlali doğrulamadı ancak siber güvenlik bölümü Ekim ayında Oracle EBS’deki kritik kusurlar hakkında uyarılar yayınladı. Bu uyarı, anında yama uygulamak ve internete maruz kalmayı kısıtlamak için Oracle’ın kurumsal yazılımına güvenen sağlık ve kamu sektörü sistemlerini uyarıyordu. Cl0p paylaşımının zamanlaması, grubun NHS’nin bir ay önce işaretlediği güvenlik açıklarının aynılarından yararlanmış olabileceğini gösteriyor.

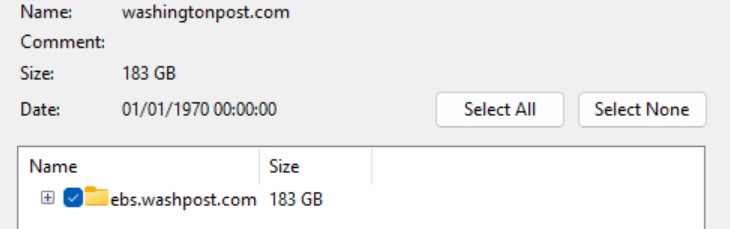

Washington Post

NHS’in iddiası halen araştırılırken, Cl0p’nin kampanyasının kapsamı zaten kanıtlandı. Sadece birkaç gün önce, 7 Kasım’da grup, aynı Oracle EBS kusurlarından yararlanarak The Washington Post’u ihlal ettiğini duyurdu.

Hackread.com tarafından görüldüğü gibi, bilgisayar korsanları 183 GB olduğunu iddia ettikleri verileri etiketli bir klasör altında yayınladılar. ebs.washpost.com. Washington Post daha sonra etkilendiğini doğruladı ve “Oracle E-Business Suite platformunun ihlalinin” kurbanları arasında olduğunu söyledi.

Uzmanlar Ne Düşünüyor?

Güvenlik uzmanları, Washington Post saldırısının Cl0p’nin birden fazla sektörde kullanılan kurumsal yazılımları hedef alan büyük ölçekli veri hırsızlığı operasyonları modeline uyduğunu söylüyor. Outpost24 Kıdemli Tehdit İstihbaratı Analisti Lidia Lopez, olayın Cl0p’nin rastgele hedeflerden ziyade yüksek değerli iş sistemlerinden yararlanmaya odaklandığını gösterdiğini belirtti.

Grubun geleneksel fidye yazılımı şifrelemesinden MOVEit, GoAnywhere ve Oracle EBS gibi kritik yazılımlardaki sıfır gün kusurlarından yararlanan koordineli veri filtreleme kampanyalarına doğru ilerlediğini açıkladı.

Bağlı kuruluş tabanlı fidye yazılımı operasyonlarının aksine Cl0p’nin yapısı merkezi ve tekniktir. Lopez, bu kurulumun, satıcılar yamaları yayınlamadan önce grubun yüzlerce kuruluşa senkronize saldırılar gerçekleştirmesine olanak sağladığını söyledi.

Taktikleri genellikle savunmasız sistemleri taramayı, uzaktan erişim sağlamayı, kalıcılığı sürdürmeyi ve talepte bulunmadan veya sızıntı yayınlamadan önce verileri aylarca sessizce çekmeyi içerir.

SOCRadar Teknik İçerik Yöneticisi Faik Emre Derin, Oracle EBS kampanyasının CVSS puanı 9,8 olan ciddi bir uzaktan kod yürütme hatası olan CVE-2025-61882 etrafında döndüğünü ekledi.

Ekibinin analizi, istismarın Ağustos 2025 civarında, Oracle’ın 4 Ekim’de bir acil durum yaması yayınlamasından aylar önce başladığını gösteriyor. Etkilenen sürümler 12.2.3 ile 12.2.14 arasında değişiyor ve saldırganlar, savunmasız sistemlere kimlik doğrulamasız erişime izin veren BI Yayıncı Entegrasyonu modülüne odaklanıyor.

Derin, Scattered Lapsus$ Hunters adlı ayrı bir grubun kavram kanıt kodunu sızdırmasıyla istismarın yayılmasının hızlandığını söyledi. Bu sızıntı, Cl0p ve FIN11 gibi ek tehdit aktörlerinin saldırılarını küresel ölçekte genişletmesine olanak tanıdı.

Oracle EBS çalıştıran kuruluşların Ekim 2025 yamasını derhal yüklemelerini, Ağustos’a kadar uzanan adli incelemeler yapmalarını ve 200.107.207.26 ve 185.181.60.11 gibi şüpheli IP’lere olan bağlantıları izlemelerini önerdi.

Devam eden kampanya, Harvard Üniversitesi ve American Airlines’ın yan kuruluşu Envoy dahil olmak üzere diğer yüksek profilli kuruluşları da etkiledi. Mandiant ve Google’ın Tehdit İstihbarat Grubu tarafından yapılan araştırmalar, faaliyetin Eylül 2025’in sonlarında başladığını ve finans, İK ve tedarik zinciri yönetimi için ağırlıklı olarak Oracle EBS’ye güvenen şirketleri hedef aldığını öne sürüyor.

Oracle, o zamandan beri güvenlik açıklarını gideren yamalar yayınladı ve müşterilerini gecikmeden güncelleme yapmaya çağırdı. Bu çabalara rağmen birçok sistem açığa çıkmaya devam ediyor ve Cl0p ve bağlı gruplara sürekli kullanım fırsatları sağlıyor.

NHS UK ve The Washington Post’un kurban listesine dahil edilmesi, Cl0p kampanyasını son yıllardaki en önemli kurumsal yazılım ihlalleri arasına yerleştiriyor. Çalınan veriler halihazırda internette dolaşırken ve daha fazla kurbanın ortaya çıkması beklenirken uzmanlar, yama yapılmamış Oracle sistemlerinden kaynaklanan tehdidin henüz sona ermediği konusunda uyarıyor.