Kötü şöhretli Cl0p fidye yazılımı grubu, Cleo’nun yönetilen dosya aktarımı (MFT) yazılımındaki güvenlik açıkları nedeniyle güvenliği ihlal edilen şirketlerin bir listesini yayınladı.

Grubun karanlık web sızıntı sitesinde yapılan duyuru, kritik bir güvenlik açığı olan CVE-2024-50623’ün istismarına dikkat çekiyor. Bu kusur, kimlik doğrulaması yapılmadan uzaktan kod yürütülmesine izin veriyor ve Cl0p tarafından küresel çapta kuruluşlara sızmak için aktif olarak kullanılıyor.

Güvenlik açığı Cleo Harmony, VLTrader ve LexiCom ürünlerini etkiliyor. Ekim 2024’te yayınlanan bir yamaya rağmen siber güvenlik araştırmacıları düzeltmenin yetersiz olduğunu ve sistemlerin istismara açık olduğunu keşfetti.

Bu kusur, saldırganların yazılım tarafından otomatik olarak yürütülen kötü amaçlı dosyaları yüklemesine olanak tanıyarak, hassas verilere yetkisiz erişim olanağı sağlıyor. O zamandan beri daha yeni bir yama (sürüm 5.8.0.24) yayınlandı, ancak birçok kuruluş, geciken güncellemeler veya yetersiz hafifletme önlemleri nedeniyle savunmasız durumda.

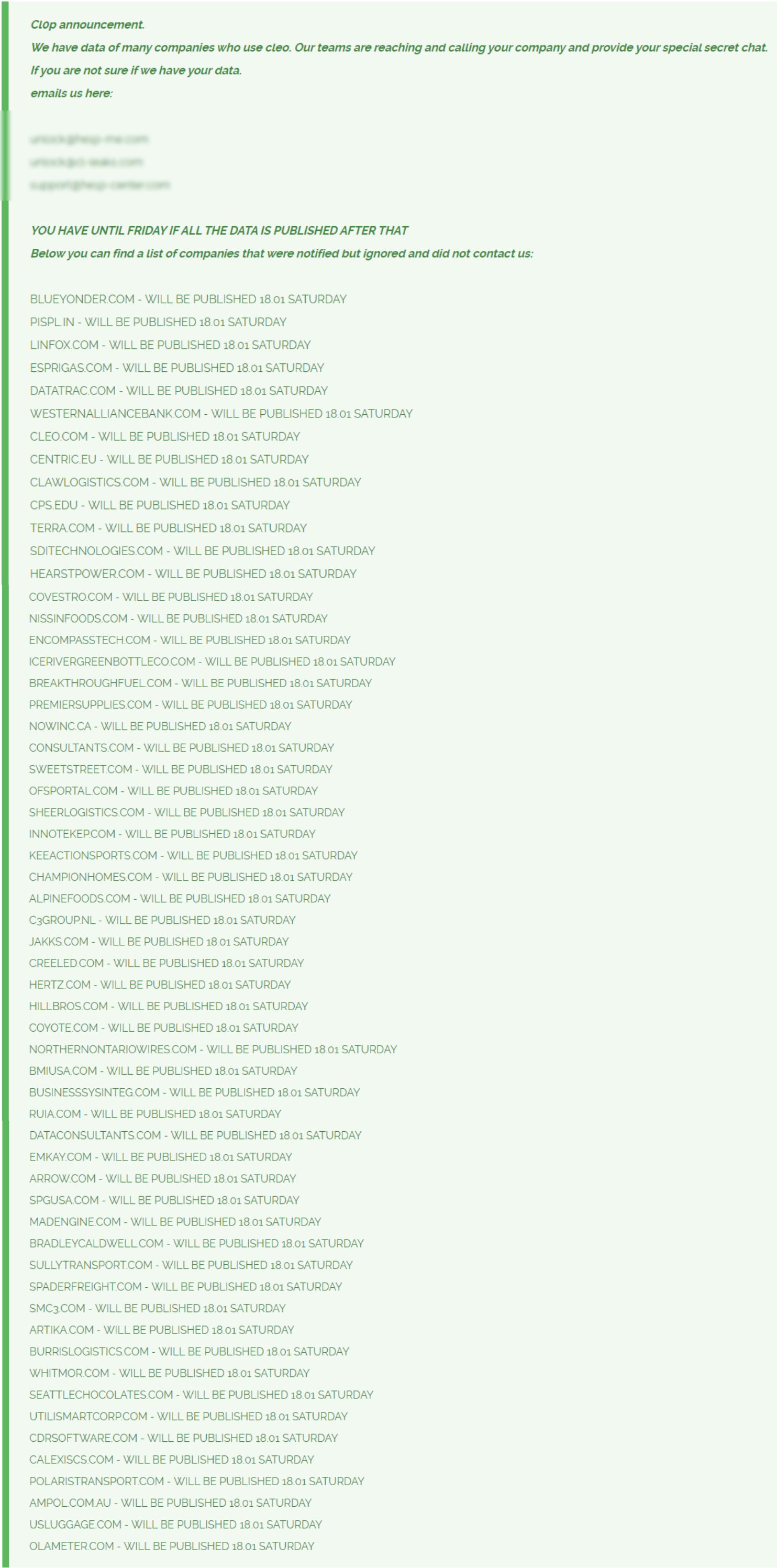

Cl0p bu güvenlik açığından yararlanma sorumluluğunu üstlendi ve şu ana kadar en az 66 kuruluşu hedef aldığı bildirildi. Kurbanlar lojistik, tüketim malları ve gıda tedarik zincirleri gibi sektörleri kapsıyor.

Etkilenen şirketlerin yalnızca kısmi isimleri açıklanırken grup, fidye taleplerinin 21 Ocak’a kadar karşılanmaması halinde tüm ayrıntıları açıklamakla tehdit etti.

Cl0p’nin Gasp Stratejisi

Gelişmiş gasp taktikleriyle tanınan Cl0p, kurbanları fidye ödemeye zorlamak için çok düzeyli baskı kullanıyor. Bu durumda grup, müzakereler için güvenli iletişim kanalları sağladı ve uyumsuzluğun çalınan verilerin kamuya açıklanmasına yol açacağı konusunda uyardı. Bu yaklaşım, yüzlerce şirketin benzer tehditlerle karşı karşıya kaldığı 2023’teki MOVEit ihlali gibi Cl0p’nin önceki kampanyalarını yansıtıyor.

Grubun karanlık web gönderisi ayrıca ek kurban listelerini aşamalı olarak yayınlama planlarını da duyurdu. İlk veri setinin 18 Ocak’ta yayınlanması ve sonraki açıklamaların da kısa süre sonra yayınlanması bekleniyor.

Cleo, durumun ciddiyetini kabul etti ve müşterileri en son yamaları hemen uygulamaya teşvik eden güncellenmiş öneriler yayınladı. Şirket ayrıca etkilenen müşterilerin sistemlerini güvence altına almalarına yardımcı olmak için 7/24 destek hizmetlerini de genişletti.

Ancak siber güvenlik uzmanları, saldırganların yama uygulanmamış sistemleri hedef almaya devam edebileceğinden Cleo ürünlerini kullanan kuruluşların dikkatli olmaları gerektiği konusunda uyarıyor.

Olay, yaygın olarak kullanılan dosya aktarım platformlarındaki güvenlik açıklarından yararlanan fidye yazılımı gruplarının daha geniş bir eğilime sahip olduğunun altını çiziyor. Cl0p’nin geçmişi, Accellion, GoAnywhere MFT ve MOVEit yazılımlarına yönelik benzer saldırıları içeriyor ve bu, büyük ölçekli veri ihlalleri için sıfır gün güvenlik açıklarından yararlanma modelini gösteriyor.

Bu son saldırı, zamanında yama yönetiminin ve sağlam siber güvenlik önlemlerinin kritik önemini vurgulamaktadır. Üçüncü taraf yazılımlara güvenen kuruluşlar, güvenlik açıklarını proaktif bir şekilde izlemeli ve açıkları azaltmak için hafifletici önlemleri derhal uygulamalıdır.

Cl0p, Cleo kullanıcılarına karşı kampanyasını sürdürürken, etkilenen şirketler hızlı bir şekilde yanıt vermeleri veya ciddi itibar ve mali zarar riskiyle karşı karşıya kalmaları yönünde artan bir baskıyla karşı karşıya kalıyor. Siber güvenlik topluluğu, tüm kuruluşları sistem güncellemelerine öncelik vermeye ve bu tür saldırıların etkisini azaltmak için kolluk kuvvetleriyle işbirliği yapmaya çağırıyor.

Ortaya çıkan durum, Cl0p gibi fidye yazılımı gruplarının oluşturduğu kalıcı tehdidi ve onların kritik altyapı açıklarından yararlanmaya yönelik gelişen taktiklerini net bir şekilde hatırlatıyor.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free