Araştırmacılar, CVE-2025-5777 olarak izlenen ve Citrixbleed2 olarak adlandırılan kritik bir Citrix NetScaler güvenlik açığı için konsept kanıtı (POC) istismarları yayınladılar ve kusurun kolayca sömürülebilir olduğunu ve kullanıcı oturumu tokenlerini başarıyla çalabileceğini söyledi.

Citrix NetScaler ADC ve ağ geçidi cihazlarını etkileyen Citrixbleed 2 güvenlik açığı, saldırganların oturum açma girişimleri sırasında kötü biçimlendirilmiş posta istekleri göndererek bellek içeriğini almalarına izin verir.

Bu kusur Citrixbleed2 olarak adlandırılmıştır, çünkü fidye yazılımı çeteleri tarafından sömürülen 2023’ten itibaren orijinal Citrixbleed (CVE-2023-4966) hatasına ve hükümetlere yönelik kullanıcı oturumları ve ihlal ağları saldırılarında.

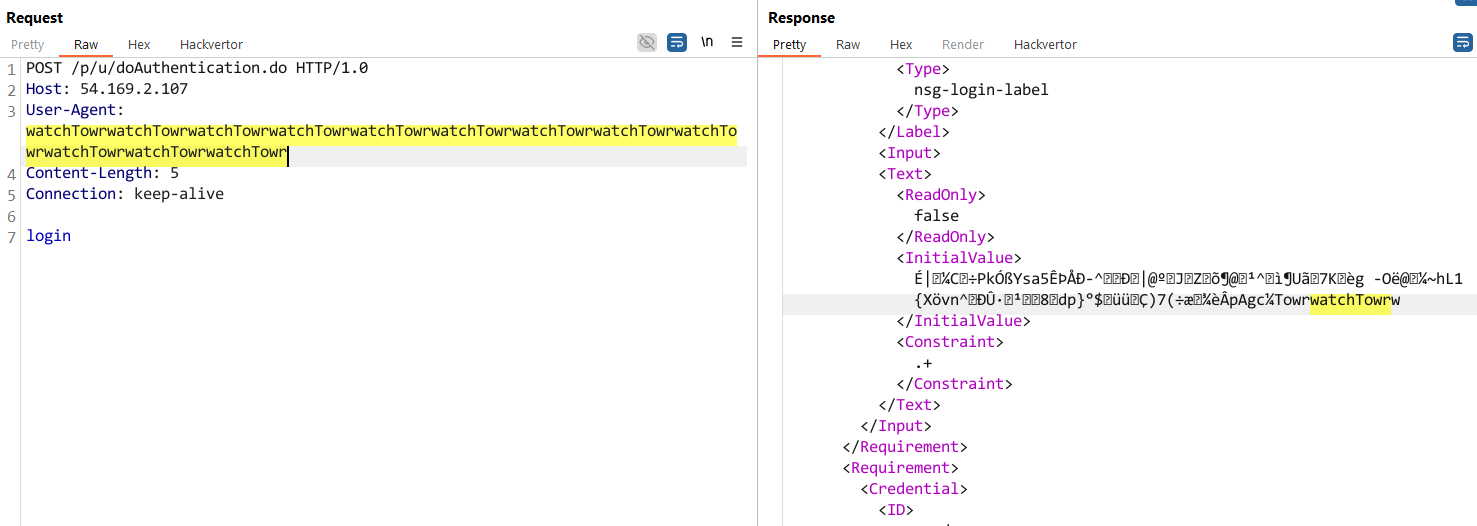

İlk olarak WatchTowr ve ardından Horizon3 tarafından yayınlanan teknik analizlerde, araştırmacılar güvenlik açığının yanlış bir giriş isteği göndererek kullanılabileceğini doğruladılar;

Bu, NetScaler cihazının bellek içeriğini ilk NULL karakterine kadar görüntülemesine neden olur.

Kaynak: Watchtowr

Kusur, kullanımından kaynaklanır snprintf işlev, bir format dizesi ile birlikte %.*s Biçim dizesi.

” %.*S formatı Snprintf’e şunları söyler:” N karakterlerine yazdırın veya ilk null baytında (\\ 0) durun – hangisi önce gelirse. ” Bu boş bayt sonunda bellekte bir yerde görünür, bu nedenle sızıntı süresiz olarak çalışmasa da, her çağrışmada hala bir avuç bayt alıyorsunuz, “diye açıklıyor Watchtowr’ın raporu.

“Yani, = olmadan bu uç noktaya her vurduğunuzda, daha fazla başlatılmamış yığın verilerini yanıta çekiyorsunuz.”

Horizon3’e göre, her istek verilerden yaklaşık 127 bayt veri sızdırıyor ve saldırganların aradıkları hassas verileri bulana kadar ek bellek içeriği çıkarmak için tekrarlanan HTTP isteklerini gerçekleştirmesine izin veriyor.

WatchTowr’ın girişimleri başarısız olsa da, Horizon3 aşağıdaki videoda kullanıcı oturumu belirteçlerini çalmak için bu kusurdan yararlanabileceklerini gösteriyor.

NetScaler uç noktalarına ek olarak, Horizon3, kusurun yöneticiler tarafından kullanılan yapılandırma yardımcı programlarına karşı da kullanılabileceğini belirtir.

Sömürülüp sömürülmez mi?

Citrix, kusurun aktif olarak sömürülmediğini ve BleepingComputer’ın statüsü hakkında daha önce sorguladığında, şirket bizi güvenlik açığı hakkında bir blog yayınına yönlendirdi.

“Şu anda, sömürülmesini öneren hiçbir kanıt yok CVE-2025-5777“blog gönderisini okur.

Bununla birlikte, siber güvenlik firması Reliaquest tarafından yapılan bir Haziran raporu, CVE-2025-5777’nin saldırılarda sömürülmüş olabileceğine dair kanıtlar olduğunu ve şirketin kullanıcı oturumu kaçırmalarında bir artış olduğunu gösteriyor.

Dahası, güvenlik araştırmacısı Kevin Beaumont, Citrix’in açıklamasının, güvenlik açığının Haziran ortasından bu yana aktif olarak sömürüldüğünü ve saldırganların hafızayı boşaltmak ve haciz seansları için hatayı kullandığını söyledi.

Aşağıdaki uzlaşma göstergelerini vurguladı:

- NetScaler günlüklerinde, * doauthentication * adresine tekrarlanan yazı istekleri – her biri 126 bayt RAM verir

- NetScaler günlüklerinde, “içerik uzunluğu: 5” ile doauthentication.do istekleri

- NetScaler kullanıcı günlüklerinde,*logoff*ve user = “* #*” ile satırlar (yani kullanıcı adındaki sembol). RAM yanlış alana oynanır.

Beaumont, “Sadece WatchTowr ve Horizon3 yazma işlemleri nedeniyle sömürü etkinliği bulabildiğimi belirtmek gerekir.”

“Citrix desteği herhangi bir IOC’yi ifşa etmeyecek ve sömürü olmayan yanlış iddia edilen (yine – Citrixbleed ile oldu) [was] vahşi doğada. Citrix bu konuda daha iyi olmalı, müşterilere zarar veriyorlar. “

Citrix, CVE-2025-5777’yi ele almak için yamalar yayınladı ve tüm kuruluşların halka açık istismarların mevcut olması durumunda bunları hemen uygulamaya çağırılıyor.

Citrix, tüm aktif ICA ve PCOIP oturumlarının sonlandırılmasını önerirken, yöneticiler bunu yapmadan önce herhangi bir şüpheli etkinlik için mevcut oturumları gözden geçirmelidir.

Bulut saldırıları daha sofistike büyüyor olsa da, saldırganlar hala şaşırtıcı derecede basit tekniklerle başarılı oluyorlar.

Wiz’in binlerce kuruluşta tespitlerinden yararlanan bu rapor, bulut-yüzlü tehdit aktörleri tarafından kullanılan 8 temel tekniği ortaya koymaktadır.