Citrix bu hafta müşterilerine, saldırganların bir XenCenter yöneticisinin özel SSH anahtarını çalmasına olanak verebilecek bir PuTTY SSH istemcisi güvenlik açığını manuel olarak azaltmaları konusunda bilgi verdi.

XenCenter, sanal makinelerin dağıtımı ve izlenmesi de dahil olmak üzere Citrix Hypervisor ortamlarının Windows masaüstünden yönetilmesine yardımcı olur.

Güvenlik açığı (CVE-2024-31497 olarak izleniyor), “SSH Konsolunu Aç” düğmesine tıklandığında XenCenter’dan konuk VM’lere SSH bağlantıları kurmak için PuTTY’yi paketleyen ve kullanan XenCenter for Citrix Hypervisor 8.2 CU1 LTSR’nin birden fazla sürümünü etkiliyor.

Citrix, PuTTY üçüncü taraf bileşeninin XenCenter 8.2.6’dan itibaren kaldırıldığını ve 8.2.7’den sonraki sürümlerin artık bunu içermeyeceğini söylüyor.

“PuTTY’nin 0.81 sürümünden önceki sürümlerinde bir sorun bildirildi; XenCenter ile birlikte kullanıldığında bu sorun, bazı senaryolarda konuk VM’yi kontrol eden bir saldırganın, kullanan bir XenCenter yöneticisinin SSH özel anahtarını belirlemesine olanak tanıyabilir. Citrix, Çarşamba günü yayınlanan bir güvenlik tavsiyesinde şöyle açıklıyor: “SSH bağlantısı kullanırken konuk VM’de kimlik doğrulaması yapmak için bu anahtar.”

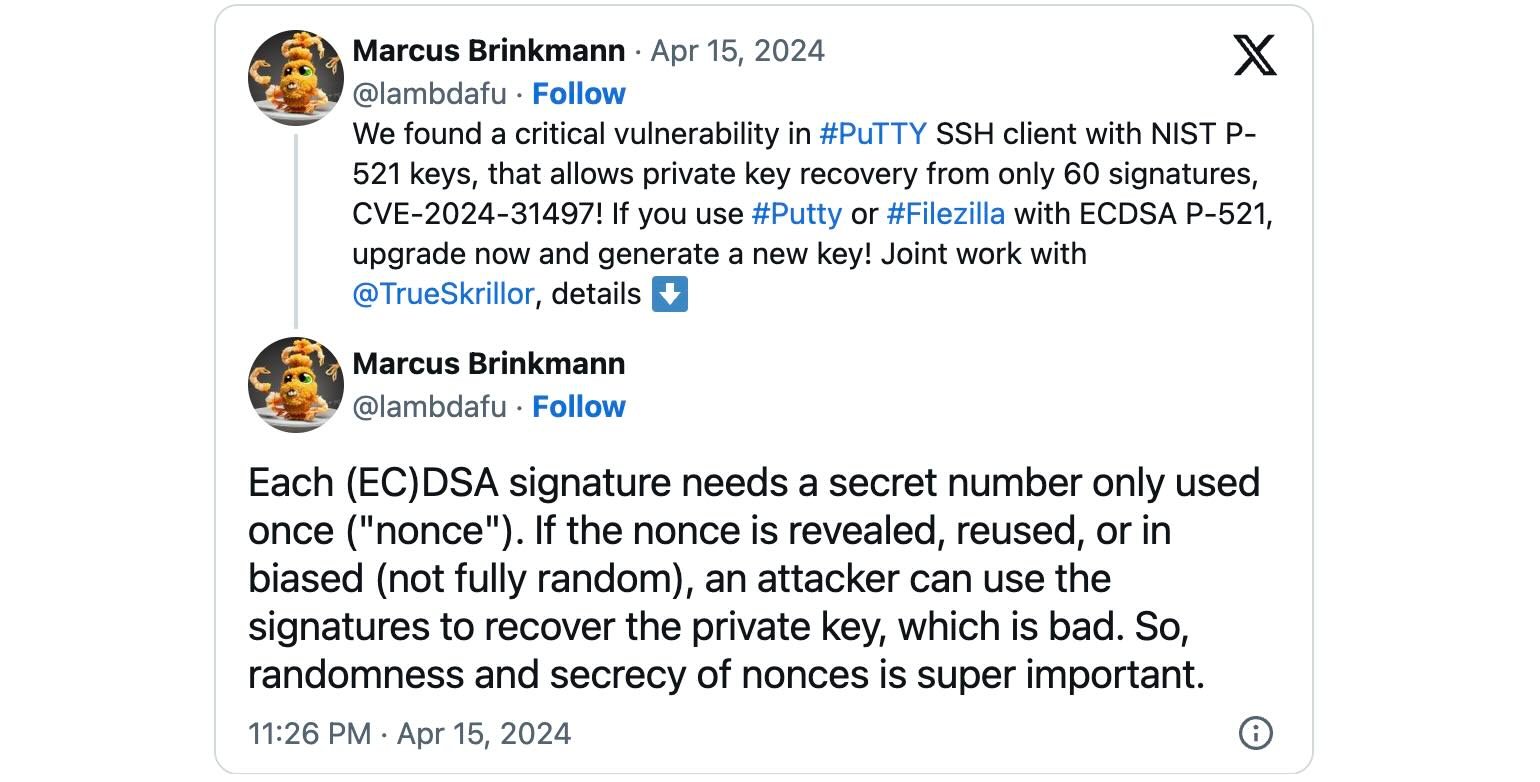

Ruhr Üniversitesi Bochum’dan Fabian Bäumer ve Marcus Brinkmann tarafından bulunup rapor edilen CVE-2024-31497, Windows tabanlı PuTTY SSH istemcisinin eski sürümlerinin, kullanılan NIST P-521 eğrisi için ECDSA nonce’leri (geçici benzersiz şifreleme numaraları) oluşturmasından kaynaklanmaktadır. kimlik doğrulama için.

Şirket, güvenlik açığını azaltmak isteyen yöneticilere PuTTY’nin en son sürümünü indirmelerini ve onu eski XenCenter sürümleriyle birlikte gelen sürümün yerine yüklemelerini söyledi.

Citrix, “”SSH Konsolunu Aç” işlevini kullanmak istemeyen müşteriler PuTTY bileşenini tamamen kaldırabilir” diye ekledi.

“Mevcut PuTTY kullanımını sürdürmek isteyen müşteriler, XenCenter sistemlerinde yüklü olan sürümü güncellenmiş bir sürümle (en az 0.81 sürüm numarasına sahip) değiştirmelidir.”

Ocak ayında CISA, ABD federal kurumlarına CVE-2023-6548 kod enjeksiyonu ve CVE-2023-6549 arabellek taşması Citrix Netscaler güvenlik açıklarını Citrix’in aktif olarak sıfır gün olarak kullanıldığı konusunda uyarmasından bir gün sonra yamalarını emretti.

Bir başka kritik Netscaler kusuru (CVE-2023-4966 olarak takip edilen ve Citrix Bleed olarak adlandırılan), Ekim ayında yamalanmadan önce, birden fazla bilgisayar korsanlığı grubu tarafından hükümet kuruluşlarına ve Boeing gibi yüksek profilli teknoloji şirketlerine sızmak için sıfır gün olarak kullanıldı.

Sağlık Sektörü Siber Güvenlik Koordinasyon Merkezi (HHS’nin siber güvenlik ekibi), NetScaler ADC ve NetScaler Gateway örneklerini artan fidye yazılımı saldırılarına karşı güvenceye almaları için sektör çapında bir uyarıda bulunarak sağlık kuruluşlarını da uyardı.