Citrix, Salı günü müşterilerini, aktif olarak kullanılan iki sıfır gün güvenlik açığına karşı çevrimiçi olarak açığa çıkan Netscaler ADC ve Gateway cihazlarını derhal düzeltmeye çağırdı.

İki sıfır gün (CVE-2023-6548 ve CVE-2023-6549 olarak izlenir) Netscaler yönetim arayüzünü etkiler ve yama yapılmamış Netscaler örneklerini sırasıyla uzaktan kod yürütme ve hizmet reddi saldırılarına maruz bırakır.

Ancak kod yürütme elde etmek için saldırganların hedeflenen örnekteki düşük ayrıcalıklı hesaplarda oturum açması ve yönetim arayüzü erişimiyle NSIP, CLIP veya SNIP’ye erişmesi gerekir.

Ayrıca cihazların DoS saldırılarına karşı savunmasız olması için ağ geçidi (VPN sanal sunucusu, ICA Proxy, CVPN, RDP Proxy) veya AAA sanal sunucusu olarak yapılandırılması gerekir.

Şirket, sıfır günlerden yalnızca müşteri tarafından yönetilen NetScaler cihazlarının etkilendiğini, Citrix tarafından yönetilen bulut hizmetlerinin veya Citrix tarafından yönetilen Uyarlanabilir Kimlik Doğrulamanın ise etkilenmediğini söylüyor.

Bu iki sıfır gün güvenlik açığından etkilenen Netscaler ürün sürümlerinin listesi aşağıdakileri içerir:

- NetScaler ADC ve NetScaler Gateway 14.1, 14.1-12.35 öncesi

- NetScaler ADC ve NetScaler Gateway 13.1, 13.1-51.15’ten önce

- NetScaler ADC ve NetScaler Gateway 13.0, 13.0-92.21 öncesi

- NetScaler ADC 13.1-FIPS, 13.1-37.176 öncesi

- NetScaler ADC 12.1-FIPS, 12.1-55.302 öncesi

- NetScaler ADC 12.1-NDcPP, 12.1-55.302 öncesi

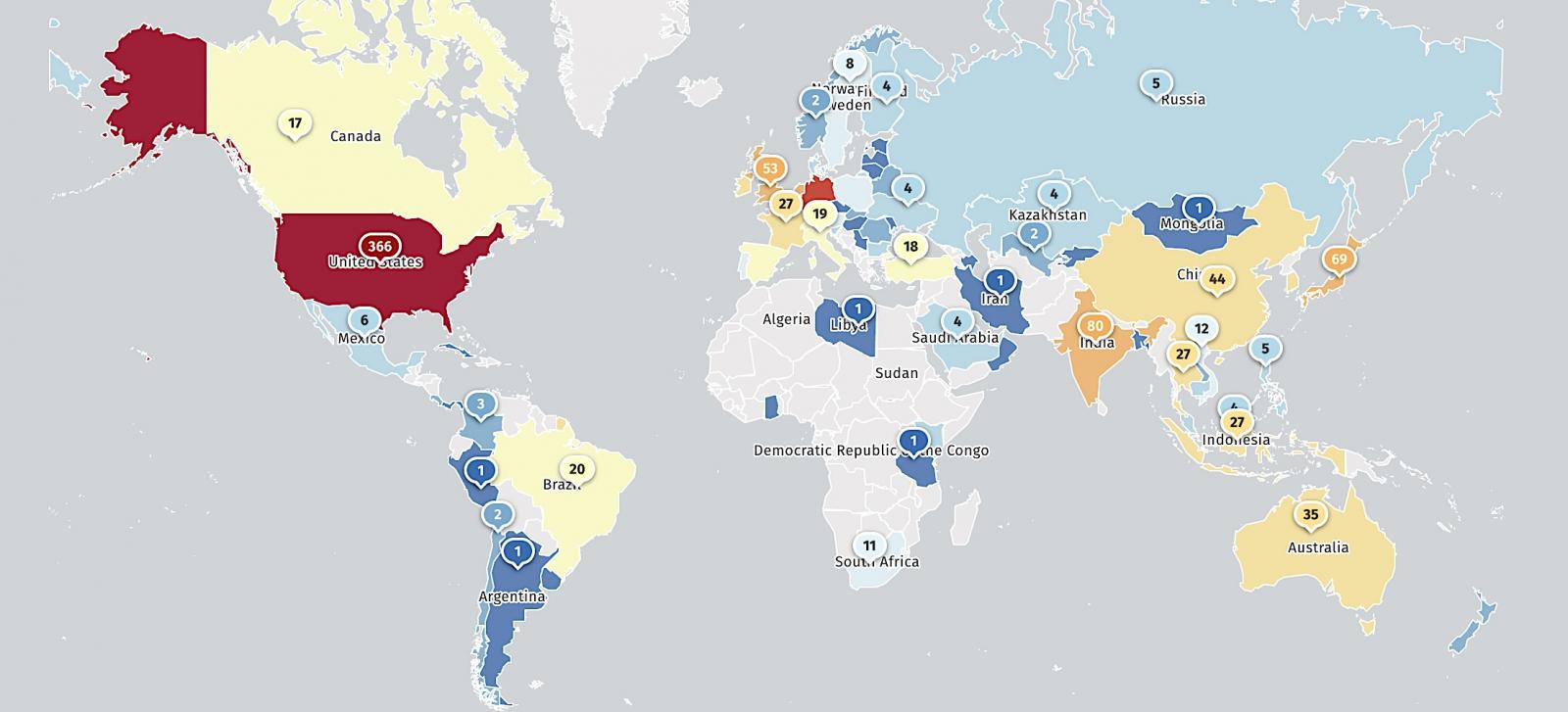

Tehdit izleme platformu Shadowserver tarafından sağlanan verilere göre, şu anda internette 1.500’den fazla Netscaler yönetim arayüzü kullanıma sunuldu.

Bugün yayınlanan bir güvenlik tavsiyesinde Citrix, olası saldırıları engellemek için tüm yöneticileri Netscaler cihazlarına iki sıfır güne karşı derhal yama yapmaya çağırdı.

Şirket, “Bu CVE’lerin hafifletilmemiş cihazlarda istismar edildiği gözlemlendi” uyarısında bulundu. “Bulut Yazılım Grubu, NetScaler ADC ve NetScaler Gateway’den etkilenen müşterilerin ilgili güncellenmiş sürümleri mümkün olan en kısa sürede yüklemelerini şiddetle tavsiye eder.”

Halen NetScaler ADC ve NetScaler Gateway sürüm 12.1 kullanım ömrü sonu (EOL) yazılımını kullananlara, bunları hala destek altında olan bir sürüme yükseltmeleri de tavsiye edildi.

Günümüzün güvenlik güncellemelerini hemen dağıtamayan yöneticiler, etkilenen örneklere yönelik ağ trafiğini engellemeli ve bunların çevrimiçi ortamda açığa çıkmamasını sağlamalıdır.

Citrix, “Bulut Yazılım Grubu, cihazın yönetim arayüzüne giden ağ trafiğinin fiziksel veya mantıksal olarak normal ağ trafiğinden ayrılmasını şiddetle tavsiye ediyor” dedi.

“Ayrıca, güvenli dağıtım kılavuzunda açıklandığı gibi yönetim arayüzünü internete maruz bırakmamanızı öneririz. İnternete bu tür maruziyetin kaldırılması, bu sorunun kötüye kullanılması riskini büyük ölçüde azaltır.”

Ekim ayında yamalanan ve CVE-2023-4966 (daha sonra Citrix Bleed olarak anılacaktır) olarak takip edilen bir başka kritik Netscaler kusuru da çeşitli tehdit grupları tarafından dünya çapındaki devlet kuruluşlarının ve yüksek profilli teknoloji şirketlerinin ağlarına sızmak amacıyla Ağustos ayından bu yana sıfır gün olarak kullanıldı. Boeing gibi.

HHS’nin güvenlik ekibi Sağlık Sektörü Siber Güvenlik Koordinasyon Merkezi (HC3), sağlık kuruluşlarını artan fidye yazılımı saldırılarına karşı NetScaler ADC ve NetScaler Gateway örneklerini korumaya teşvik eden sektör çapında bir uyarı yayınladı.