CVE-2025-5777 olarak izlenen ve “Citrixbleed 2” olarak adlandırılan kritik bir Citrix Netscaler güvenlik açığı, Citrix’in saldırı kanıtı olmadığını belirten Consept kanıtı (POC) istismarlarının kamuya açıklanmasından yaklaşık iki hafta önce aktif olarak sömürüldü.

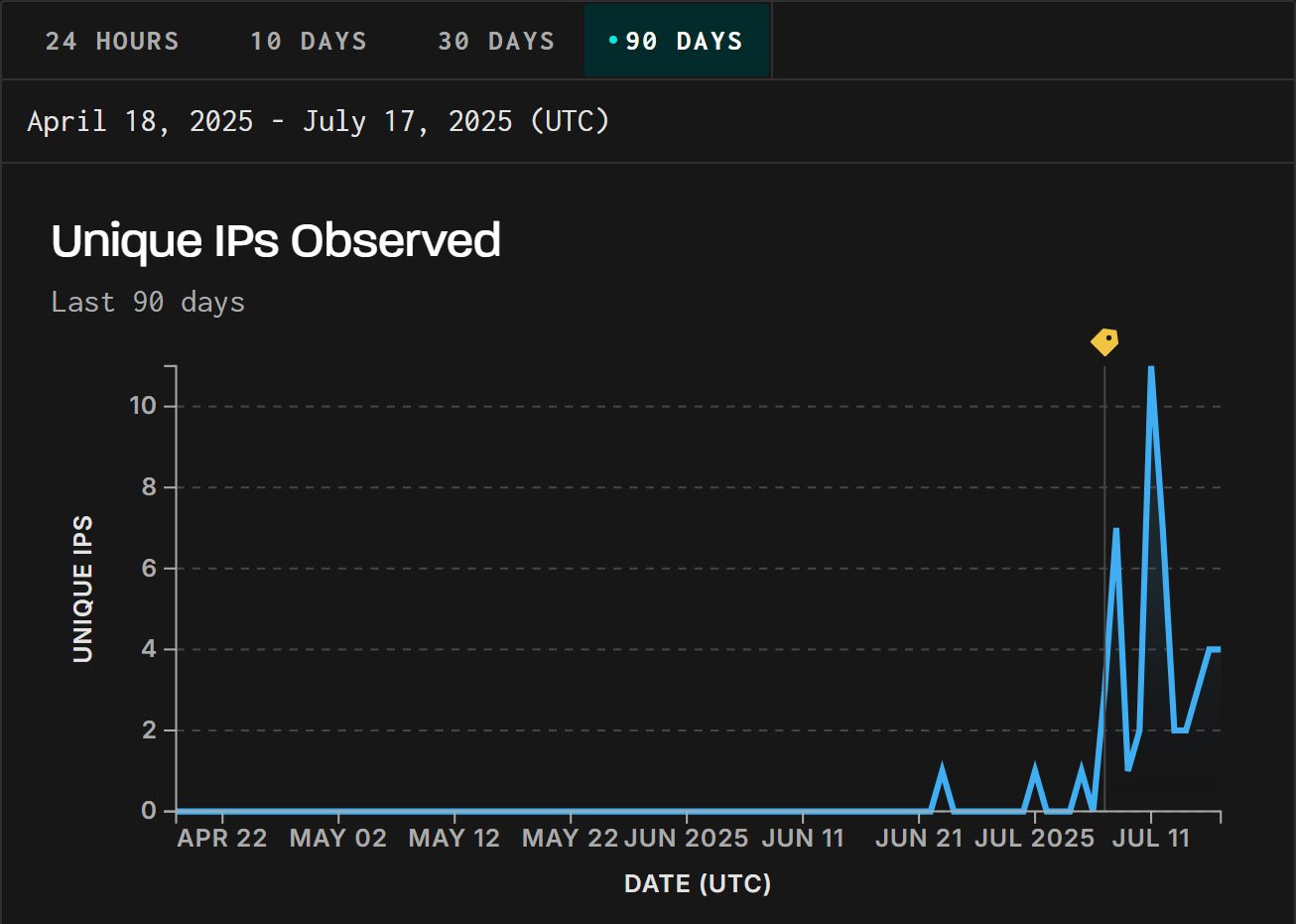

Grinnoise, balpotlarının 23 Haziran 2025’te Çin’de bulunan IP adreslerinden hedeflenen sömürü tespit ettiğini doğruladı.

Greynoise, “Greynoise, Citrix Netscaler’da bir bellek aşırı savunmasızlık olan CVE-2025-5777’ye (Citrixbleed 2) karşı aktif sömürü girişimleri gözlemledi. 23 Haziran’da-4 Temmuz’da bir halka açık kavram kanıtı (POC) piyasaya sürülmeden yaklaşık iki hafta önce başladı.”

“7 Temmuz’da bu etkinliği izlemek için bir etiket oluşturduk. Grinnoise, etiket öncesi trafiği yeni etiketlerle geriye dönük olarak ilişkilendirdiğinden, daha önceki sömürü denemeleri Greynoise görselleştiricisinde görülebilir.”

Kaynak: BleepingComputer

Geynoise, ABD Siber Güvenlik ve Altyapı Güvenlik Ajansı’na (CISA) 9 Temmuz’da kusurun aktif olarak sömürüldüğünü ve siber ajansın bilinen sömürülen güvenlik açıkları (KEV) kataloğuna ve federal ajanslara bir gün kusurları eklemesine neden olduğunu doğruladı.

Bu erken işaretlere ve güvenlik araştırmacısı Kevin Beaumont’un tekrarlanan uyarılarına rağmen, Citrix hala CVE-2025-5777 güvenlik danışmanlığında aktif sömürü kabul etmemişti. 26 Haziran blog yayınını, bir gün önce KEV veritabanında göründükten sonra 11 Temmuz’da sessizce güncelledi.

Citrix nihayet 15 Temmuz’da uzlaşma göstergeleri için NetScaler günlüklerinin nasıl değerlendirileceği konusunda başka bir blog yazısı yayınladı.

Ancak, bununla bile, şirket şeffaf olmadığı ve araştırmacıların BleepingComputer’ın daha önce şirketle paylaşıldığını söylediği IOC’leri paylaşmadığı için ateş altında.

Citrix ayrıca BleepingComputer’ın orijinal CVE-2025-5777 Danışmanlığının neden sömürüyü kabul etmediğine dair sorularına yanıt vermedi.

Citrix kanadı 2 güvenlik açığı

Citrix Bleed 2, saldırganların giriş denemeleri sırasında NetScaler cihazlarına hatalı biçimlendirilmiş posta talepleri göndermesine izin veren yetersiz giriş doğrulamasının neden olduğu kritik bir 9.3 şiddet güvenlik açığıdır.

Bu, “login =” parametresindeki eşit işareti atlayarak kullanılır ve cihazın 127 bayt bellek sızdırmasına neden olur. Horizon3 ve WatchTowr’dan araştırmacılar, geçerli oturum belirteçleri gibi hassas verileri ortaya çıkarmak için tekrarlanan isteklerin kullanılabileceğini gösterdiler.

Bu jetonlar daha sonra Citrix oturumlarını ele geçirmek ve iç kaynaklara yetkisiz erişim elde etmek için kullanılabilir.

Güvenlik Araştırmacısı Kevin Beaumont, daha önce tekrarlanan posta taleplerinin /doAuthentication.do NetScaler Logs, özellikle istek bir içerik uzunluğu içerdiğinde birisinin kusurdan yararlanmaya çalıştığına dair iyi bir gösterge: 5 başlık.

Diğer endikasyonlar, kullanıcı adının “#” gibi olağandışı karakterlerden veya yanlış alanlara yazdırılan bellek içeriklerinden oluştuğu kullanıcı oturumunu gösteren günlük girişleri bulunur.

Beaumont ayrıca Citrix’in rehberliğinin tehlikeye atılan oturumları tam olarak netleştirmediği konusunda da uyardı.

Citrix, ICA ve PCOIP oturumlarının sonlandırılmasını önerirken kill icaconnection -all Ve kill pcoipConnection -allBeaumont ayrıca, kaçırılmış oturumlar olabilecek diğer oturum türlerini de sonlandırmayı tavsiye eder:

kill pcoipConnection -all

kill icaconnection -all

kill rdpConnection -all

kill sshConnection -all

kill telnetConnection -all

kill connConnection -all

kill aaa session -all

Yöneticiler ayrıca, beklenmedik IP adresi değişiklikleri veya yetkisiz kullanıcılar gibi şüpheli girişleri kontrol etmek için sonlandırmadan önce tüm oturumları gözden geçirmelidir.

Citrix’in 15 Temmuz blog yazısı, aşağıdaki mesajları gösteren günlük girişleri gibi sömürü belirtilerini belirleme konusunda daha fazla rehberlik paylaşıyor:

- “Kimlik doğrulama için reddedilir”

- “AAA mesajı”

- ASCII olmayan bayt değerleri (0x80–0xff)

Oturum günlükleri, aynı oturumla ilişkili olağandışı IP adresi değişiklikleri için manuel olarak incelenebilir. Örneğin, VPN günlüklerinde, Client_IP ve kaynak IP adresi arasındaki bir uyumsuzluk bir oturumun kaçırıldığını gösterebilir.

Yakın tarihli bir yazıda Beaumont, Haziran ayından bu yana sömürüyü izlediğini ve 120’den fazla şirketin kusur tarafından tehlikeye atıldığını belirtiyor.

Beaumont, “Erişim 20 Haziran 2025’te başladı ve erişim 21 Haziran’dan buna göre yazılı olarak arttı.”

“Bence gördüğüm aktivite bir tehdit oyuncusu grubu olabilir – daha fazlası olabilir. Kurbanları seçmeye dikkat ediyorlar, NetScaler’ı gerçek bir kutu olduğundan emin olmak için profilliyorlar – örneğin, balaylarımın hiçbirine düşmediler.”

Araştırmacı ayrıca Citrix’in kendi web uygulama güvenlik duvarının şu anda CVE-2025-5777’den yararlanmadığını tespit etmediği konusunda uyarıyor. Bununla birlikte, Imperva, ürünlerinin bu kusurdan yararlanmak için 11,5 milyondan fazla girişim tespit ettiğini ve% 40’ı finans sektörünü hedeflediğini bildirdi.

Citrix, NetScaler ADC ve Gateway sürümleri için yamalar yayınladı ve acil yükseltmeleri şiddetle çağırıyor.

Yama yapmanın ötesinde herhangi bir azaltma yoktur ve EOL sürümlerini (12.1 ve 13.0) çalışan müşteriler desteklenen yapılara yükseltilmelidir.

CISOS, tahta alım almanın bulut güvenliğinin iş değerini nasıl yönlendirdiğine dair net ve stratejik bir bakışla başladığını biliyor.

Bu ücretsiz, düzenlenebilir yönetim kurulu raporu güvertesi, güvenlik liderlerinin risk, etki ve öncelikleri açık iş açısından sunmalarına yardımcı olur. Güvenlik güncellemelerini anlamlı konuşmalara dönüştürün ve toplantı odasında daha hızlı karar verme.