‘Citrix Bleed’ güvenlik açığı için CVE-2023-4966 olarak izlenen ve saldırganların güvenlik açığı bulunan Citrix NetScaler ADC ve NetScaler Gateway cihazlarından kimlik doğrulama oturumu çerezleri almasına olanak tanıyan bir kavram kanıtlama (PoC) istismarı yayınlandı.

CVE-2023-4966, Citrix’in 10 Ekim’de pek fazla ayrıntı vermeden giderdiği, kritik önem derecesine sahip, uzaktan yararlanılabilen bir bilgi ifşa kusurudur.

17 Ekim’de Mandiant, kusurun Ağustos 2023’ün sonlarından bu yana sınırlı saldırılarda sıfır gün olarak kötüye kullanıldığını açıkladı.

Bu Pazartesi Citrix, NetScaler ADC ve Gateway cihazlarının yöneticilerine, istismar oranı artmaya başladığından kusuru derhal düzeltmeleri konusunda çağrıda bulunan bir uyarı yayınladı.

Bugün Assetnote’taki araştırmacılar, CVE-2023-4966’nın istismar yöntemi hakkında daha fazla ayrıntı paylaştı ve bulgularını göstermek ve maruziyeti test etmek isteyenlere yardımcı olmak için GitHub’da bir PoC istismarı yayınladı.

Citrix Bleed kusuru

CVE-2023-4966 Citrix Bleed kusuru, Citrix NetScaler ADC ve NetScaler Gateway’i, yük dengeleme, güvenlik duvarı uygulaması, trafik yönetimi, VPN ve kullanıcı kimlik doğrulaması için kullanılan ağ cihazlarını etkileyen, kimliği doğrulanmamış arabellekle ilgili bir güvenlik açığıdır.

Assetnote, NetScaler’ın yamalı (13.1-48.47) ve yamalı sürümlerini (13.1-49.15) analiz ederek 50 işlev değişikliği buldu.

Araştırmacılar, bu işlevler arasında, bir yanıtın oluşturulmasından önce ek sınır kontrolleri içeren iki işlev (‘ns_aaa_oauth_send_openid_config’ ve ‘ns_aaa_oauthrp_send_openid_config’) buldular.

Bu işlevler, OpenID yapılandırması için oluşturulan JSON verisine uygun verileri eklemek için ‘snprintf’i kullanır. Yama öncesi sürümde yanıt, kontrol edilmeden hemen gönderilir.

Güvenlik açığı, snprintf işlevinin dönüş değerinden ortaya çıkıyor ve bu, kötüye kullanılması durumunda arabelleğin aşırı okunmasına yol açabiliyor.

Yamalı sürüm, yalnızca snprintf’in 0x20000’den düşük bir değer döndürmesi durumunda yanıt gönderilmesini sağlar.

Oturum belirteçlerinin ele geçirilmesi

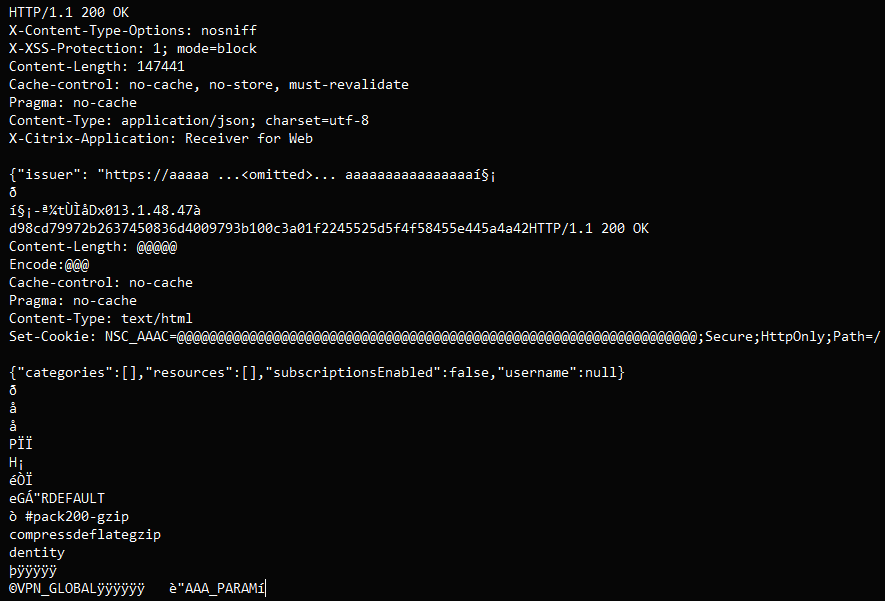

Bu bilgiyle donanmış olan Assetnote analistleri, savunmasız NetScaler uç noktalarından yararlanmaya çalıştı.

Bu işlem sırasında, yükü oluşturmak için kullanılan ana bilgisayar adı değerinin HTTP Ana Bilgisayar başlığından geldiğini, dolayısıyla buna erişmek için yönetici haklarına ihtiyaç duyulmadığını buldular.

Ayrıca ana bilgisayar adı veriye altı kez eklenir. Bu nedenle, bunun kullanılması arabellek sınırının aşılmasına olanak tanıyarak uç noktayı arabellek içeriği ve bitişik bellekle yanıt vermeye zorlar.

Assetnote raporda şöyle açıklıyor: “JSON yükünün hemen ardından çok sayıda belleğin sızdırıldığını açıkça görebildik.”

“Birçoğu boş bayt olsa da yanıtta bazı şüpheli görünen bilgiler vardı.”

Analistler, test amacıyla bu güvenlik açığından binlerce kez yararlanarak, sürekli olarak bir oturum çerezi olan 32-65 bayt uzunluğunda onaltılık bir dize buldular.

Bu çerezin alınması, saldırganların hesapları ele geçirmesine ve savunmasız cihazlara sınırsız erişim elde etmesine olanak tanır.

Artık CVE-2023-4966 istismarının kamuya açık olması nedeniyle, tehdit aktörlerinin kurumsal ağlara ilk erişim elde etmek için Citrix Netscaler cihazlarını hedeflemelerini artırmaları bekleniyor.

Tehdit izleme hizmeti Shadowserver ani artışlar bildirdi Assetnote’un PoC’sinin yayınlanmasının ardından istismar girişimlerinin sayısı arttı, dolayısıyla kötü amaçlı etkinlik zaten başladı.

Bu tür güvenlik açıkları fidye yazılımı ve veri hırsızlığı saldırılarında yaygın olarak kullanıldığından, sistem yöneticilerinin bu kusuru çözmek için hemen yamalar dağıtmaları önemle tavsiye edilir.