Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) ve Federal Soruşturma Bürosu (FBI), ortak bir siber güvenlik danışma belgesinde, diğer uluslararası kuruluşlarla birlikte, fidye yazılımı çetelerinin Citrix Bleed güvenlik açığından aktif olarak yararlandığı konusunda uyarıyor.

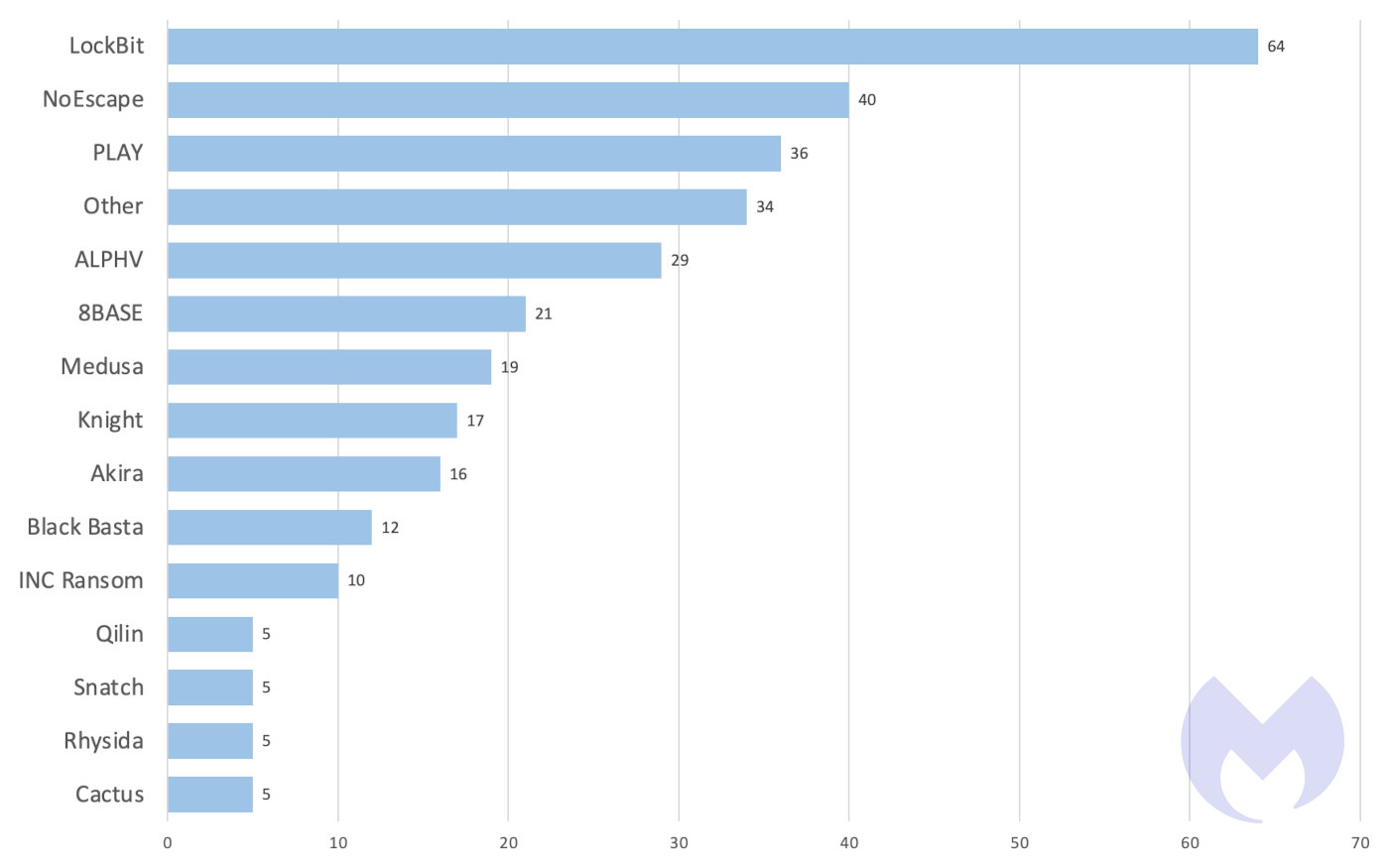

LockBit ve Medusa adlı en az iki fidye yazılımı grubunun bağlı kuruluşlarının, kuruluşlara yönelik saldırıların bir parçası olarak Citrix Bleed’den yararlandığı gözlemlendi. Her ikisi de dünya çapında önemlidir ve Kasım fidye yazılımı incelememizde birinci ve altıncı en aktif grup olarak sıralanmıştır.

Fidye yazılımı grubunun gerçekleştirdiği bilinen fidye yazılımı saldırıları, Ekim 2023

Mandiant, şu anda bu güvenlik açığından yararlanan dört farklı kategorize edilmemiş grubu takip ettiğini belirtiyor.

Ortak Güvenlik Açıkları ve Etkilenmeler (CVE) veritabanı, kamuya açıklanan bilgisayar güvenlik kusurlarını listeler. Citrix Bleed olarak bilinen güvenlik açığının CVE’si CVE-2023-4966’dır (CVSS puanı 10 üzerinden 9,4). Güvenlik açığı, Ağ Geçidi (VPN sanal sunucusu, ICA Proxy, CVPN, RDP Proxy) veya AAA sanal sunucusu olarak yapılandırıldığında NetScaler web uygulaması dağıtım kontrolünde (ADC) ve NetScaler Ağ Geçidinde hassas bilgilerin açığa çıkması olarak tanımlanıyor.

Güvenlik açığı, saldırganlara çok faktörlü kimlik doğrulamayı (MFA) atlama ve meşru kullanıcı oturumlarını ele geçirme yeteneği sağlıyor ve bu güvenlik açığından yararlanılmasının çok kolay olduğu söyleniyor. Ağustos sonundan bu yana sıfır gün olarak kullanıldığı bildiriliyor. 10 Ekim 2023’te Citrix, CVE-2023-4966’yı gidermek için güvenlik güncellemelerinin yanı sıra kuruluşlara bu güvenlik açığını düzeltme şansı veren ilgisiz başka bir güvenlik açığını yayınladı.

NetScaler ADC ve NetScaler Gateway’in aşağıdaki desteklenen sürümleri bu güvenlik açığından etkilenmektedir:

- NetScaler ADC ve NetScaler Gateway 14.1, 14.1-8.50 öncesi

- NetScaler ADC ve NetScaler Gateway 13.1, 13.1-49.15 öncesi

- NetScaler ADC ve NetScaler Gateway 13.0, 13.0-92.19’dan önce

- NetScaler ADC 13.1-FIPS, 13.1-37.164 öncesi

- NetScaler ADC 12.1-FIPS, 12.1-55.300 öncesi

- NetScaler ADC 12.1-NDcPP 12.1-55.300 öncesi

NetScaler ADC ve NetScaler Gateway sürüm 12.1 artık Kullanım Ömrü Sonu (EOL) durumundadır ve aynı zamanda savunmasızdır. Citrix tarafından yönetilen bulut hizmetlerini veya Citrix tarafından yönetilen Uyarlanabilir Kimlik Doğrulama ürünlerini kullanan müşteriler etkilenmez.

Danışmanlık belgesi, FBI ve Avustralya Siber Güvenlik Merkezi’nden (ACSC) alınan ve Boeing tarafından gönüllü olarak paylaşılan Taktikler, Teknikler ve Prosedürler (TTP’ler) ile Uzlaşma Göstergelerini (IoC’ler) sağlar. Boeing, LockBit bağlı kuruluşlarının, ayrı bir ortam sağlayan Boeing Dağıtım A.Ş.’nin parça ve dağıtım işine ilk erişim elde etmek için CVE-2023-4966’yı kullandığını gözlemledi.

CISA, yama uygulamasının yanı sıra kuruluşları Citrix yazılımlarını ve sistemlerini riske ilişkin kanıtlar açısından değerlendirmeye ve kötü amaçlı etkinlikleri araştırmaya teşvik eder. Tehlikeden şüpheleniliyor veya tespit ediliyorsa kuruluşlar, tehdit aktörlerinin tam yönetim erişimine sahip olduğunu ve web yönetim yazılımıyla ilişkili tüm görevleri yerine getirebileceğini ve kötü amaçlı kod yükleyebileceğini varsaymalıdır.

Fidye yazılımından nasıl kaçınılır

- Yaygın giriş biçimlerini engelleyin. İnternete açık sistemlerdeki güvenlik açıklarını hızlı bir şekilde düzeltmek için bir plan oluşturun; RDP ve VPN’ler gibi uzaktan erişimi devre dışı bırakın veya güçlendirin.

- İzinsiz girişleri önleyin. Tehditleri, uç noktalarınıza sızmadan veya onları etkilemeden önce durdurun. Fidye yazılımı dağıtmak için kullanılan kötüye kullanımları ve kötü amaçlı yazılımları önleyebilecek uç nokta güvenlik yazılımı kullanın.

- İzinsiz girişleri tespit edin. Ağları bölümlere ayırarak ve erişim haklarını ihtiyatlı bir şekilde atayarak davetsiz misafirlerin kuruluşunuzun içinde çalışmasını zorlaştırın. Bir saldırı meydana gelmeden önce olağandışı etkinlikleri tespit etmek için EDR veya MDR’yi kullanın.

- Kötü amaçlı şifrelemeyi durdurun. Fidye yazılımını tanımlamak için birden fazla farklı algılama tekniği kullanan ve hasarlı sistem dosyalarını geri yüklemek için fidye yazılımını geri döndüren Malwarebytes EDR gibi Uç Nokta Tespit ve Yanıt yazılımını kullanın.

- Tesis dışında, çevrimdışı yedeklemeler oluşturun. Yedeklemeleri saldırganların erişemeyeceği bir yerde ve çevrimdışı olarak saklayın. Temel iş işlevlerini hızlı bir şekilde geri yükleyebileceğinizden emin olmak için bunları düzenli olarak test edin.

- İki kez saldırıya uğramayın. Salgını izole ettikten ve ilk saldırıyı durdurduktan sonra, tekrar saldırıya uğramamak için saldırganların, kötü amaçlı yazılımlarının, araçlarının ve giriş yöntemlerinin tüm izlerini kaldırmalısınız.

İş çözümlerimiz, fidye yazılımının tüm kalıntılarını ortadan kaldırır ve yeniden virüse yakalanmanızı önler. İşletmenizi korumaya nasıl yardımcı olabileceğimiz hakkında daha fazla bilgi edinmek ister misiniz? Aşağıdan ücretsiz deneme sürümünü edinin.