Siber güvenlik dünyası çok uzun bir süre yalnızca bilgi teknolojisine (BT) odaklandı ve operasyonel teknolojiyi (OT) kendi başının çaresine bakmaya bıraktı. Geleneksel olarak, çok az sayıda endüstriyel kuruluşun özel siber güvenlik liderleri vardı. Ortaya çıkan tüm güvenlik kararları, diğer alanlarda oldukça yetenekli teknik uzmanlar olan ancak genellikle siber güvenlik eğitimi veya bilgisinden yoksun olan fabrika ve fabrika yöneticilerine verildi.

Son yıllarda, endüstriyel tesislere yönelik siber saldırılardaki artış ve Endüstri 4.0’ın yönlendirdiği BT/OT yakınsama eğilimi, OT güvenliği etrafındaki sahiplik boşluğunu vurguladı. Yeni bir Fortinet raporuna göre, çoğu kuruluş sorunu çözmek için Bilgi Güvenliği Yetkilileri (CISO’lar) arıyor.

Neyse ki, CISO’lar değişime veya zorlu zorluklara yabancı değiller. Pozisyonun kendisi 20 yıldan daha eski değil, ancak bu yirmi yıl içinde CISO’lar, teknolojide gerçekten dönüm noktası olan en yıkıcı siber güvenlik olaylarından bazılarını yönetti.

Yine de çoğu CISO, BT ortamlarını güvence altına alarak damgasını vurdu ve BT güvenlik stratejileri ve araçları nadiren bir OT bağlamına çevriliyor. İşbirliği ve ekip oluşturmaya ilişkin yumuşak beceriler, CISO’lara fabrika zeminini sorumluluk alanlarına getirirken kesinlikle yardımcı olacak olsa da, OT ortamının benzersiz topografyasını ve ayırt edici güvenlik zorluklarını anlamak için yoğun bir çaba göstermeleri gerekir.

Her şeyin üzerinde güvenlik

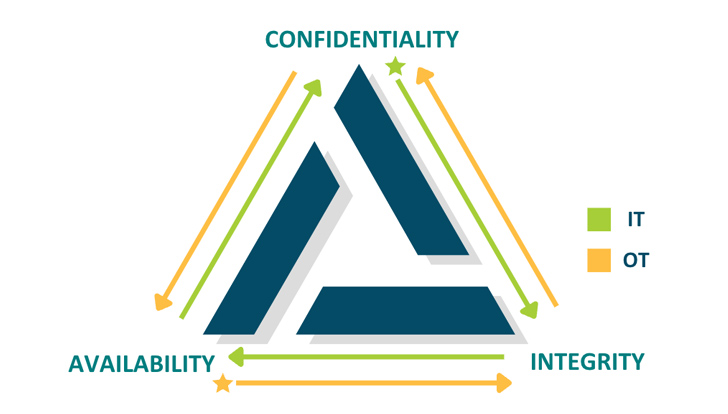

CIA üçlüsü – Gizlilik, Bütünlük ve Erişilebilirlik – siber güvenlikte kilit bir kavramdır. Güvenlik her zaman ortak payda olmasına rağmen, kritik olarak, IT ve OT üçlünün öğelerine farklı şekilde öncelik verir.

|

| Resim 1: CIA’nın BT güvenliği üçlüsü, kullanılabilirliğin en yüksek önceliğe sahip olduğu OT dünyasında tersine çevrilir. |

- BT’de güvenlik, verilerin gizlilik yoluyla korunması anlamına gelir. Hassas, özel verileri tehlikeye girdiğinde insanlar incinir. Kuruluş için, verilerin güvenliğini sağlamak onları ihlallerden, para cezalarından ve itibar zararlarından kurtarır.

- OT’de güvenlik, siber-fiziksel sistemlerin güvenilir ve duyarlı olduğu anlamına gelir. Yüksek fırın veya endüstriyel kazan düzgün çalışmadığında insanlar zarar görür. Kuruluş için kullanılabilirlik, sistemlerin milisaniyeye kadar zamanında çalışmasını sağlayarak üretkenlik ve karlılık sağlar.

Biraz ironik bir şekilde, OT dünyasının AIC üçlüsü, fiziksel güvenliğe öncelik veren ancak genellikle çok az veya hiç siber güvenlik özelliği olmayan sistemler ve araçlarla sonuçlandı. OT sistemlerini operasyonlarını aksatmadan siber tehditlerden koruyan güvenlik çözümlerini belirlemek ve uygulamak CISO’nun sorumluluğunda olacaktır.

Endüstriyel operasyonlarınızı olası tehditlerden nasıl koruyacağınızı mı merak ediyorsunuz? Bu I-SRA hakkında kapsamlı rapor cevapları vardır. Operasyonel güvenlik riskleri ve Gelişmiş Kalıcı Tehditler (APT’ler) dahil olmak üzere en önemli zorlukları ortaya çıkarın. İndirmek rapor bugün!

Segmentasyon seviyeleri

Hem OT hem de BT’de segmentasyon, ağın saldırı yüzeyini sınırlar. OT’de Purdue Modeli, sistemlerin birbirleriyle nasıl ve neden iletişim kurabileceği ve olması gerektiği konusunda bir çerçeve görevi görür.

Oldukça basitleştirilmiş bir özetle, Purdue Modeli beş katmandan oluşur.

- Seviye 4 ve 5, web ve e-posta sunucularını, BT altyapısını ve uzaktan güvenlik duvarına giren kullanıcıları içeren en dıştaki katmanlardır.

- Seviye 2 ve 3, OT ortamlarını çalıştıran yazılım ve uygulamaları çalıştıran operasyonel katmanlardır.

- Seviye 0 ve 1, asıl işi yapan ve dış müdahaleden korunması gereken cihazları, sensörleri, programlanabilir mantık denetleyicileri (PLC’ler) ve dağıtılmış kontrol sistemlerini (DCS) tutar.

Bu katmanların amacı, süreç seviyeleri arasında hem mantıksal hem de fiziksel ayrım oluşturmaktır. Enjektörler, robotik kollar ve endüstriyel presler gibi endüstriyel sistemlerin siber-fiziksel işleyişine ne kadar yaklaşırsanız, onları korumak için o kadar fazla kontrol ve denge sağlanır.

Segmentasyon kavramı CISO’lar için yeni olmasa da bölgelerin ayrılmasının OT ortamlarında çok daha katı olduğunu ve her zaman uygulanması gerektiğini anlamaları gerekecek. Endüstriyel kuruluşlar, güvenlik ve güvenliği sağlamak ve birçok mevzuata uygunluk şartlarını karşılamak için Purdue modeline veya diğer benzer çerçevelere bağlıdır.

Arıza süresi bir seçenek değildir

BT’de, özellikle yeni güncellemelerin neredeyse gerçek zamanlı olarak yayınlandığı bir Hizmet Olarak Yazılım (SaaS) dünyasında, yükseltmeler ve yamalar için kapalı kalma süresi önemli değildir.

İster güvenlik ister kâr amaçlı olsun, OT sistemleri her zaman çalışır durumdadır. Yeni bir işletim sistemi indirmek veya kritik bir yama uygulamak için bile durdurulamaz veya duraklatılamazlar. Arıza süresi gerektiren herhangi bir süreç, OT sistemlerinin büyük çoğunluğu için basitçe başlatılamaz. Bu nedenle, CISO’lar, hala operasyonun çok önemli bir parçası olarak hizmet eden onlarca yıllık sistemleri (muhtemelen kullanım ömrünün sonuna uzun zaman önce ulaşmış yazılımlar üzerinde çalışan) keşfettiklerinde şaşırmamalıdır.

CISO’ların karşılaşacağı zorluk, hassas OT süreçlerini kesintiye uğratmayacak veya bunlara müdahale etmeyecek güvenlik kontrollerini belirlemek olacaktır. Doğru çözümler, mevcut OT altyapısını, kritik süreçleri değiştirmeden, karmaşıklaştırmadan veya kalabalıklaştırmadan koruyan bir güvenlik katmanıyla “saracaktır”.

Tüm erişim “uzak” erişimdir

Geleneksel olarak, OT sistemleri izolasyon yoluyla korunmuştur. Artık kuruluşlar, Endüstri 4.0’dan yararlanmak veya yüklenicilere daha kolay erişim sağlamak için bu ortamları birbirine bağladığına göre, tüm erişimler izlenmeli, kontrol edilmeli ve kaydedilmelidir.

- BT ortamı, işlerin gerçekleştiği dijital bir yerdir. İş kullanıcıları işlerini bu alanda yürütürler ve sistemler her gün veri alışverişinde bulunurlar. Başka bir deyişle, insanların BT ortamına aktif olarak katılması ve değişiklik yapması amaçlanmaktadır.

- OT sistemleri ve ortamları, insan müdahalesi olmadan çalışacak şekilde tasarlanmıştır – “kur ve unut.” İnsanlar onları kurmak ve sonra koşmalarına izin vermek içindir. Kullanıcılar, iş kullanıcılarının bir BT sisteminde olduğu gibi tüm gün bir OT ortamında oturum açmış durumda kalmazlar.

Bu bağlamda, OT ortamına erişen herkes etkin bir şekilde dışarıdan biridir. İster uzaktan bağlanan bir satıcı, ister BT ağı yoluyla gelen bir iş kullanıcısı, hatta ortama yerinde erişen bir OT operatörü olsun, her bağlantı dışarıdan gelir. Bu kilit noktanın farkına varılması, CISO’ların endüstriyel güvenli uzaktan erişim (I-SRA) araçlarının yalnızca BT’nin “uzak” olarak kabul edeceği senaryolar için değil, tüm erişim senaryoları için kullanılması gerektiğini anlamasına yardımcı olacaktır.

BT araçları (her zaman) OT için çalışmaz

BT için tasarlanan araçlar neredeyse hiç OT’ye çevrilmez.

- Güvenlik açığı taraması gibi temel işlevler, OT işlemlerini kesintiye uğratabilir ve sistemleri tamamen çevrimdışı duruma getirebilir ve çoğu cihazda uç nokta güvenliği, anti-virüs veya diğer aracıları desteklemek için yeterli CPU/RAM yoktur.

- Çoğu BT aracı, trafiği bulut aracılığıyla yönlendirir. OT’de bu, kullanılabilirliği tehlikeye atabilir ve OT ortamlarında ortak olan çok sayıda bağlantısız bileşeni destekleyemez.

- BT araçlarının yaşam döngüleri, genellikle OT cihazlarının yaşam döngülerinden çok daha kısadır. OT ortamlarının her zaman açık olması nedeniyle, sık sık düzeltme eki, güncelleme veya kesinti gerektiren herhangi bir araç uygun değildir.

BT tarafından tasarlanmış araçları OT ortamlarına zorlamak, bu ortamların temel güvenlik gereksinimlerini ve önceliklerini ele almadan yalnızca karmaşıklığı artırır. Bir CISO, OT sistemlerinin kendine özgü ihtiyaçları için tasarlanmış güvenlik çözümlerini hak ettiğini ne kadar çabuk fark ederse, en iyi araçları ve politikaları uygulama yolunda o kadar hızlı olacaktır.

Sosyal beceriler, CISO başarısının anahtarıdır

Çoğu siber güvenlik liderinin şu anda BT güvenlik rollerinden gelme eğiliminde olduğu göz önüne alındığında, birçok CISO’nun BT felsefelerine, araçlarına ve uygulamalarına karşı (belki bilinçsiz) bir önyargıya sahip olması mantıklıdır. OT ortamlarını etkili bir şekilde güvence altına almak için CISO’ların yeniden öğrenci olmaları ve henüz bilmedikleri şeyleri öğrenmek için diğerlerine güvenmeleri gerekecek.

İyi haber şu ki, CISO’lar genellikle sınırları zorlamaya ve olumlu sonuçlar talep etmeye devam ederken doğru soruları sorma ve doğru uzmanlardan destek arama eğilimindeler. Günün sonunda, bir CISO’nun işi, işletmeyi güvence altına alma ve işletmeyi etkinleştirme gibi daha büyük bir hedefe ulaşmak için insanları ve uzman ekipleri yönlendirmektir. Güçlü liderlik ve öğrenmeye isteklilik yoluyla OT güvenliği ayrımı arasında köprü kurmaya istekli olanlar, kendilerini hızla başarıya giden yolda bulmalıdır.

CISO’ların OT ortamlarını daha güvenli hale getirmelerine yardımcı olabilecek gerçek dünya çözümü hakkında bilgi edinmek için Cyolo’yu keşfedin.