Cisco, Cisco Güvenli Güvenlik Duvarı cihazlarında yapılandırılmış Uzaktan Erişim VPN (RAVPN) hizmetlerini hedef alan parola püskürtme saldırılarını azaltmak için müşterilere yönelik bir dizi öneri paylaştı.

Şirket, saldırıların diğer uzaktan erişim VPN hizmetlerini de hedef aldığını ve keşif faaliyetinin bir parçası gibi göründüğünü söylüyor.

Parola püskürtme saldırısı sırasında, bir saldırgan oturum açmak amacıyla birden fazla hesapta aynı parolayı dener.

Cisco'nun risk azaltma kılavuzu, saldırıların tespit edilmesine ve engellenmesine yardımcı olmak amacıyla bu etkinliğe yönelik güvenlik ihlali göstergelerini (IoC'ler) listeler.

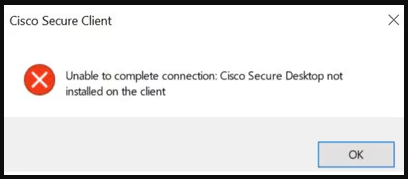

Buna, Güvenlik Duvarı Duruşu (HostScan) etkinleştirildiğinde Cisco Secure Client (AnyConnect) ile VPN bağlantıları kurulamaması da dahildir.

Diğer bir işaret, sistem günlükleri tarafından kaydedilen olağandışı miktarda kimlik doğrulama isteğidir.

Cisco'nun bu saldırılara karşı savunma önerileri şunları içeriyor:

- Olay analizini ve korelasyonu geliştirmek için uzak bir sistem günlüğü sunucusunda günlüğe kaydetmeyi etkinleştirme.

- Yetkisiz erişimi önlemek için kullanılmayan varsayılan bağlantı profillerini bir çukur AAA sunucusuna yönlendirerek varsayılan uzaktan erişim VPN profillerinin güvenliğini sağlama.

- Kötü amaçlı IP'leri manuel olarak engellemek için TCP shun'dan yararlanmak.

- Yetkisiz genel IP adreslerinin VPN oturumlarını başlatmasını engellemek için kontrol düzlemi ACL'lerini yapılandırma.

- Geleneksel kimlik bilgilerinden daha güvenli bir kimlik doğrulama yöntemi sağlayan RAVPN için sertifika tabanlı kimlik doğrulamanın kullanılması.

Brutus botnet'ine bağlantılar

Güvenlik araştırmacısı Aaron Martin BleepingComputer'a, Cisco tarafından gözlemlenen etkinliğin muhtemelen 'Brutus' adını verdiği belgelenmemiş kötü amaçlı yazılım botnet'inden kaynaklandığını söyledi. Bağlantı, belirli hedefleme kapsamına ve saldırı modellerine dayanmaktadır.

Martin, kendisinin ve analist Chris Grube'nin 15 Mart'tan bu yana gözlemlediği olağandışı saldırı yöntemlerini açıklayan Brutus botnet'i hakkında bir rapor yayınladı. Raporda, botnet'in şu anda dünya çapında 20.000 IP adresine dayandığı ve bulut hizmetlerinden konut IP'lerine kadar çeşitli altyapıları kapsadığı belirtiliyor.

Martin'in gözlemlediği saldırılar başlangıçta Fortinet, Palo Alto, SonicWall ve Cisco'nun SSLVPN cihazlarını hedef alıyordu ancak artık kimlik doğrulama için Active Directory kullanan web uygulamalarını da kapsayacak şekilde genişledi.

Brutus, tespit ve engellemeden kaçınmak için her altı denemede bir IP'lerini değiştirirken, kamuya açık veri dökümlerinde bulunmayan çok özel, açıklanmayan kullanıcı adlarını kullanıyor.

Saldırıların bu yönü, bu kullanıcı adlarının nasıl elde edildiğine ilişkin endişeleri artırıyor ve açıklanmayan bir ihlale veya sıfır gün güvenlik açığından yararlanıldığına işaret ediyor olabilir.

Brutus'un operatörleri bilinmese de Martin, Rusya Dış İstihbarat Servisi (SVR) için çalıştığına inanılan bir casusluk tehdit grubu olan APT29'un (Midnight Blizzard, NOBELIUM, Cozy Bear) geçmiş faaliyetleriyle ilişkili iki IP tespit etti.