Cisco, müşterileri Cisco Nexus 3000 ve 9000 Serisi anahtarlar için NX-OS yazılımının ara sistem-orta düzeyde sistem (IS-IS) özelliğinde kritik bir güvenlik açığı konusunda uyaran yüksek şiddetli bir güvenlik danışmanlığı yayınladı.

CVSS taban skoru 7.4 ile CVE-2025-20241 olarak izlenen kusur, yetkili olmayan, katman 2-bitişik bir saldırganın, IS-IS işlemini yeniden başlatan, cihazı potansiyel olarak yeniden şekillendiren ve inkar (dos) koşuluna neden olan kötü biçimlendirilmiş bir IS-IS paketini göndermesine izin verebilir.

Key Takeaways

1. Cisco Nexus 3000/9000 IS-IS flaw allows adjacent DoS.

2 No workaround; enable IS-IS area authentication.

3. Apply Cisco’s free NX-OS update.

Cisco Nexus 3000 ve 9000 Güvenlik açıkları

Güvenlik açığı, ingress IS paketlerini ayrıştırırken yetersiz giriş validasyonundan kaynaklanmaktadır. Bir saldırgan, hedef anahtarla aynı yayın alanında olmalı ve özel olarak hazırlanmış bir IS-IS L1 veya L2 paketini ileterek kusurdan yararlanabilir.

Makbuzda, NX-OS-IS-IS-Daemon, ağ yönlendirmesini ve trafik yönlendirmesini bozarak tüm anahtarı çöker ve daha sonra yeniden yükleyebilir. Bu durum şunları etkiler:

- Cisco Nexus 3000 Serisi Anahtarlar

- Cisco Nexus 9000 serisi bağımsız NX-OS modunda anahtarlar

Yalnızca IS-IS-en az bir arayüzde etkin olan cihazlar savunmasızdır. ACI modunda Nexus 9000, FirePower 1000/2100/4100/9300, MDS 9000 ve UCS kumaş ara bağlantıları gibi ürünler savunmasız olmadığı doğrulanmıştır.

Danışmanlık, IS-IS kimlik doğrulaması yapılandırılırsa, saldırganın sorunu kullanmak için geçerli anahtarlar sağlaması gerektiğini not eder.

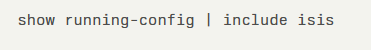

IS-IS durumunu doğrulamak için yöneticiler CLI komutunu çalıştırabilir:

Özellik ISIS, yönlendirici ISIS adı ve en az bir IP yönlendirici ISIS adı girişi maruziyeti onaylar. Canlı IS-IS akranlarını görüntülemek için:

| Risk faktörleri | Detaylar |

| Etkilenen ürünler | Cisco Nexus 3000 Serisi Switchescisco Nexus 9000 Serisi Anahtarlar (bağımsız NX-OS) |

| Darbe | IS-IS işlemi yeniden başlatma, cihaz yeniden yükleme (DOS) |

| Önkoşuldan istismar | Katman 2 bitişiklik; IS-arayüzde etkinleştirildi |

| CVSS 3.1 puanı | 7.4 (Yüksek) |

Geçici geçici çözüm yoktur; Bununla birlikte, IS-IS için alan kimlik doğrulamasının etkinleştirilmesi, kötü amaçlı paketler göndermeden önce saldırganların kimlik doğrulamasını gerektirerek riski azaltabilir.

Cisco, müşterilerin ağ gereksinimleriyle uyumluluğu sağlamak için bu hafifletmeyi iyice değerlendirmelerini şiddetle tavsiye eder.

Cisco, güvenlik açığını ele almak için ücretsiz yazılım güncellemeleri yayınladı. Geçerli hizmet sözleşmeleri olan müşteriler, sabit sürümleri Cisco Destek ve İndirme Portalından indirmeli ve yüklemelidir.

Hizmet sözleşmeleri olmayanlar için, Cisco TAC ile danışma URL’si ve ürün seri numarası ile temasa geçmek, gerekli yamaların yetki verilmesini sağlayacaktır.

Güvenlik ve uyumluluk anketleri için formları doldurmaktan bıktınız mı? Onları 1up ile birkaç dakika içinde otomatikleştirin! Ücretsiz denemenize şimdi başlayın!