Cisco, Kraken Ransomware Group’un karanlık web sızıntı sitesinde çalındığı iddia edilen hassas bilgileri yayınladıktan sonra yakın tarihli bir veri ihlali iddialarını reddetti. Cyber Press, Cisco’nun Windows Active Directory ortamına bağlı kimlik bilgilerinin maruz kalmasını içeren fidye yazılım grubunun iddialarını bildirdi.

Rapora göre, sızan veri kümesi kullanıcı adları ve bunlarla ilişkili alanlar, her kullanıcı hesabı için benzersiz göreceli tanımlayıcılar (RID’ler) ve şifrelerin (NTLM karmalar) hashed temsillerini içeriyordu. Meydan okulu hesaplar arasında ayrıcalıklı yönetici hesapları, normal kullanıcı hesapları, alan denetleyicilerine bağlı olarak hizmet ve makine hesapları ve önemli Kerberos bilet (KRBTGT) hesabı bulunmaktadır.

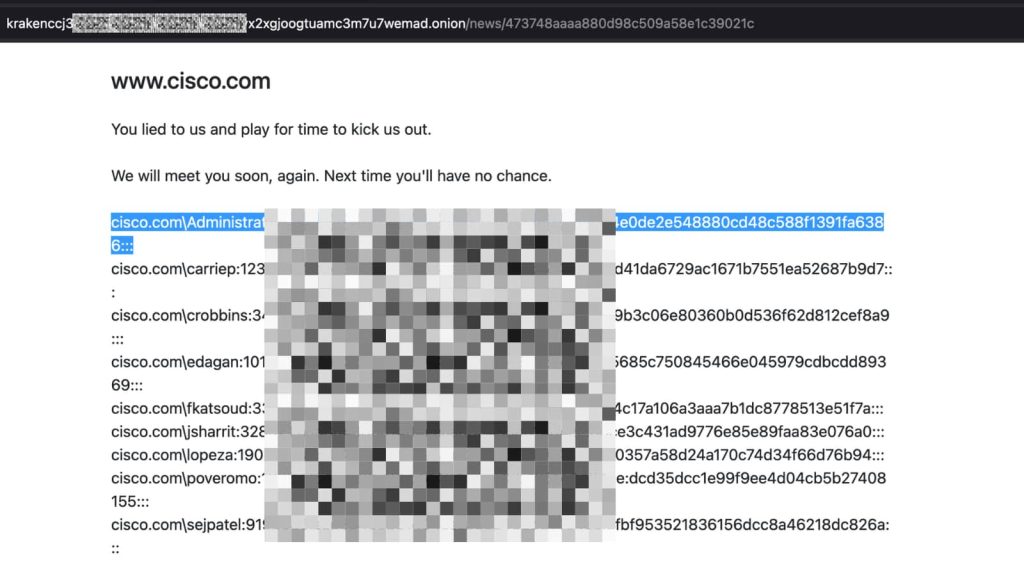

Rapor ayrıca Mimikatz, PwDump veya Hashdump gibi kimlik bilgisi damping araçlarının bu bilgiyi çıkarmak için kullanıldığını ortaya koydu. Bu araçlar, sistem belleğinde depolanan kimlik bilgilerini hasat etmek için siber suçlular ve gelişmiş kalıcı tehdit (APT) grupları tarafından yaygın olarak kullanılır. Sızan verilerin yanı sıra, saldırganlar tehdit edici bir mesaj bıraktı ve daha fazla hasar verme niyetini ima etti.

“Bize yalan söyledin ve bizi dışarı atmak için zaman için oynadın. Yakında sizinle tekrar buluşacağız. Bir dahaki sefere hiçbir şansınız olmayacak, ”dedi saldırganlar.

Bununla birlikte, Cisco, fidye yazılımı grubunun iddialarıyla çelişen resmi bir açıklama yayınladı ve maruz kalan kimlik bilgilerinin Mayıs 2022’de daha önce açıklanmış bir güvenlik olayından kaynaklandığını ortaya koydu.

“Cisco, bir güvenlik olayıyla ilgili bazı raporların farkındadır. Raporlarda atıfta bulunulan olay Mayıs 2022’de meydana geldi ve o zaman tam olarak ele aldık. Soruşturmamıza dayanarak müşterilerimiz üzerinde bir etki yoktu ”dedi.

Hackread.com, saldırganların bir Cisco çalışanının şirket kimlik bilgilerini içeren kişisel Google hesabını kontrol ettikleri bir ihlal bildirdi. Sofistike sesli kimlik avı (Vishing) saldırıları yoluyla, saldırganlar çok faktörlü kimlik doğrulamasını (MFA) atladı ve hedef kullanıcının VPN’sine erişim sağladı. Cisco, sonraki haftalarda erişimi yeniden kazanmak için birkaç başarısız girişimde bulunan davetsiz misafirleri başarıyla kaldırdığını doğruladı.

Cisco’nun KSS ve TALOS ekipleri, saldırganın üretim ortamı veya kod imzalama mimarisi gibi kritik iç sistemlere eriştiğini gösteren hiçbir kanıt bulamadılar.

2022 olayı sırasında Cisco, failin, Mandiant tarafından UNC2447 olarak izlenen grupla bağlantılı bir başlangıç erişim brokeri (IAB) olduğuna inanıyordu, ayrıca Lapsus $ Tehdit Kolektifi ve Yanluowang Fidye Yazılımı İşlemi.

Kraken fidye yazılımı grubunun mevcut iddiaları daha eski bir olaydan elde edilen veriler içeriyor olsa da, bu bilgilerin yeniden ortaya çıkması, kimlik bilgisi tabanlı siber saldırıların artan prevalansını ve gelişmiş ancak güvenilir güvenlik önlemlerinin uygulanması gerektiğini vurgulamaktadır.

Kuruluşlar, zorla şifre sıfırlamaları, NTLM kimlik doğrulamasının devre dışı bırakılması, çok faktörlü kimlik doğrulamasının uygulanması, yetkisiz etkinlik için erişim günlüklerinin izlenmesi ve saldırı denemelerini tespit etmek için ağ izlemeyi geliştirmek gibi proaktif savunmaları benimsemelidir.