Cisco bugün, bu hafta başında açıklanan CVE-2023-20198 sıfır gün kullanılarak güvenliği ihlal edilen IOS XE cihazlarına kötü amaçlı implantlar yerleştirmek için aktif olarak kullanılan yeni bir yüksek önem dereceli sıfır gün (CVE-2023-20273) açıkladı.

Şirket, hem güvenlik açıkları için bir düzeltme bulduğunu hem de bunun 22 Ekim’den itibaren hafta sonu Cisco Yazılım İndirme Merkezi aracılığıyla müşterilere yayınlanacağını tahmin ettiğini söyledi.

Cisco bugün yaptığı açıklamada, “Hem CVE-2023-20198 hem de CVE-2023-20273 için düzeltmelerin 22 Ekim’de mevcut olacağı tahmin ediliyor. Daha önce bahsedilen CVE-2021-1435’in artık bu etkinlikle ilişkili olduğu değerlendirilmiyor.” dedi. .

Pazartesi günü Cisco, kimliği doğrulanmamış saldırganların en az 18 Eylül’den bu yana CVE-2023-20198 kimlik doğrulama bypass’ını IOS XE cihazlarına sızmak ve “cisco_tac_admin” ve “cisco_support” oluşturmak için kullandığını açıkladı.

Bugün açıklandığı üzere, CVE-2023-20273 ayrıcalık yükseltme sıfır gün, daha sonra root erişimi elde etmek ve Cisco IOS XE cihazlarının sistemde rastgele komutlar yürütmesine olanak tanıyan kötü amaçlı implantları dağıtmak için tam kontrol sahibi olmak için kullanılıyor.

Censys ve LeakIX tahminlerine göre, savunmasız IOS XE yazılımını çalıştıran 40.000’den fazla Cisco cihazının güvenliği, hala yama yapılmamış iki sıfır gün kullanan bilgisayar korsanları tarafından ele geçirildi. İki gün önce, VulnCheck’in tahminleri Salı günü 10.000 civarında seyrederken, Orange Cyberdefense CERT bir gün sonra kötü amaçlı implantlar bulduğunu açıklamıştı. 34.500 IOS XE cihazında.

Cisco IOS XE çalıştıran ağ cihazları arasında kurumsal anahtarlar, erişim noktaları, kablosuz denetleyicilerin yanı sıra endüstriyel, toplama ve şube yönlendiricileri bulunur.

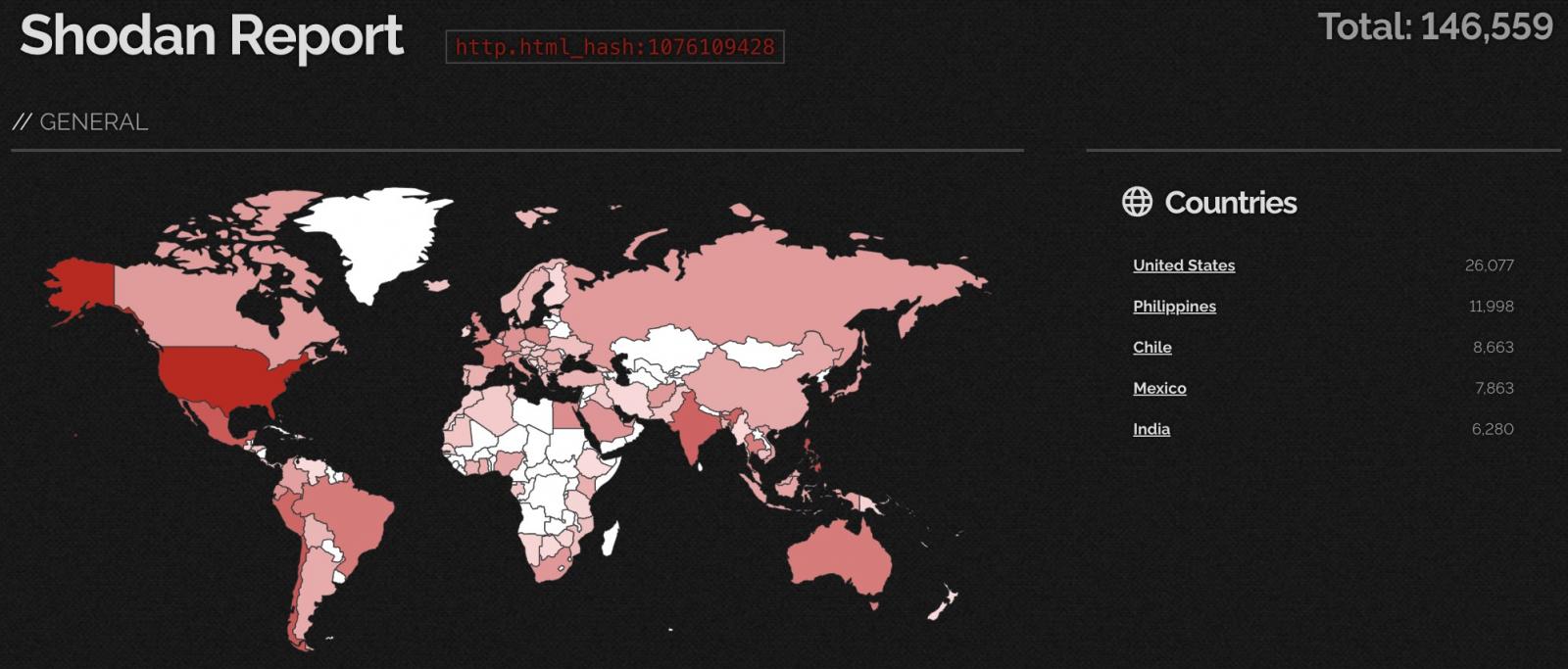

İnternete açık Cisco IOS XE cihazlarının tam sayısını bulmak zor olsa da Shodan araştırması şu anda 146 binden fazla savunmasız sistemin saldırılara maruz kaldığını gösteriyor.

Cisco, güvenlik güncellemeleri mevcut olmasa da internete bakan tüm sistemlerde güvenlik açığı bulunan HTTP sunucusu özelliğini devre dışı bırakarak gelen saldırıları engelleyebilecekleri konusunda yöneticileri uyardı.

Bir Cisco sözcüsü BleepingComputer’a şunları söyledi: “Müşterilerimizi, güncellenmiş güvenlik danışma belgemizde ve Talos blogumuzda daha ayrıntılı olarak belirtildiği gibi bu acil eylemleri gerçekleştirmeye şiddetle teşvik ediyoruz.”

Yöneticilerin ayrıca, devam eden bu saldırılarla ilişkili kötü amaçlı etkinliklerin potansiyel göstergeleri olarak şüpheli veya yakın zamanda oluşturulmuş kullanıcı hesaplarını aramaları önemle tavsiye edilir.

Güvenliği ihlal edilmiş Cisco IOS XE cihazlarına kötü amaçlı yerleştirmeyi tespit etmenin bir yolu, cihazda aşağıdaki komutu çalıştırmayı gerektirir; burada “DEVICEIP” yer tutucusu, araştırılan IP adresini temsil eder:

curl -k -X POST "https[:]//DEVICEIP/webui/logoutconfirm.html?logon_hash=1"

Geçtiğimiz ay Cisco, müşterilerini IOS ve IOS XE yazılımında yine vahşi ortamda saldırganların da hedef aldığı başka bir sıfır gün hatasını (CVE-2023-20109) düzeltmeleri konusunda uyardı.