Cisco Duo’nun güvenlik ekibi, bilgisayar korsanlarının telefon sağlayıcılarına yapılan bir siber saldırıda bazı müşterilerin çok faktörlü kimlik doğrulama (MFA) mesajları için VoIP ve SMS günlüklerini çaldığı konusunda uyarıyor.

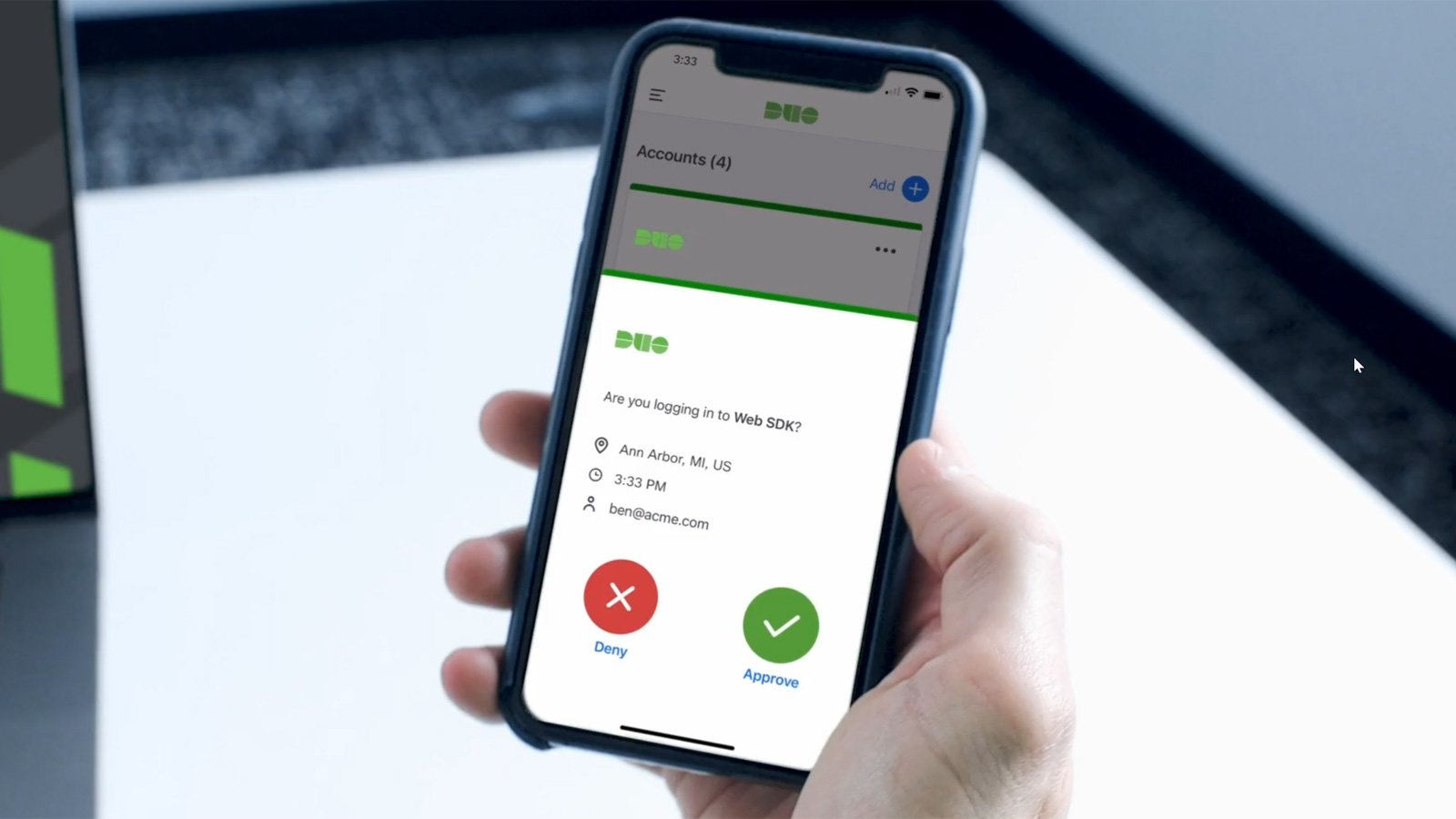

Cisco Duo, şirketler tarafından dahili ağlara ve kurumsal uygulamalara güvenli erişim sağlamak için kullanılan çok faktörlü bir kimlik doğrulama ve Tek Oturum Açma hizmetidir.

Duo’nun ana sayfası, 100.000 müşteriye hizmet verdiğini ve Google Play’de 10.000.000’den fazla indirmeyle aylık bir milyardan fazla kimlik doğrulama işlemini gerçekleştirdiğini bildiriyor.

Müşterilere gönderilen e-postalarda Cisco Duo, şirketin SMS ve VOIP çok faktörlü kimlik doğrulama (MFA) mesajlarını yöneten isimsiz bir sağlayıcının 1 Nisan 2024’te tehlikeye girdiğini söylüyor.

Bildirimde, bir tehdit aktörünün kimlik avı saldırısı yoluyla çalışanların kimlik bilgilerini elde ettiği ve ardından bu kimlik bilgilerini telefon sağlayıcısının sistemlerine erişim sağlamak için kullandığı açıklanıyor.

Davetsiz misafir daha sonra 1 Mart 2024 ile 31 Mart 2024 arasında belirli Duo hesaplarıyla ilişkili SMS ve VoIP MFA mesaj günlüklerini indirdi.

Etkilenen müşterilere gönderilen bildirimde, “Duo’nun müşterilerine SMS ve VOIP aracılığıyla çok faktörlü kimlik doğrulama (MFA) mesajları göndermek için kullandığı Duo telefon tedarikçilerimizden birinin (“Sağlayıcı”) dahil olduğu bir olay hakkında sizi bilgilendirmek için yazıyoruz.” .

“Cisco, olayı araştırmak ve ele almak için Sağlayıcı ile aktif olarak çalışıyor. Soruşturma devam ederken, aşağıda bugüne kadar öğrendiklerimize dayanarak olayın bir özeti yer almaktadır.”

Sağlayıcı, tehdit aktörünün mesajların hiçbir içeriğine erişmediğini veya bu erişimi müşterilere mesaj göndermek için kullanmadığını doğruladı.

Ancak çalınan mesaj günlükleri, kurumsal kimlik bilgileri gibi hassas bilgilere erişim sağlamak için hedefli kimlik avı saldırılarında kullanılabilecek verileri içeriyor.

Bu günlüklerde yer alan veriler bir çalışanın şunları içerir:

- Telefon numarası

- Taşıyıcı

- Konum verileri

- Tarih

- Zaman

- Mesaj tipi

Etkilenen tedarikçi ihlali keşfettiğinde, ele geçirilen kimlik bilgilerini geçersiz kıldı, etkinlik günlüklerini analiz etti ve Cisco’yu buna göre bilgilendirdi. Gelecekte benzer olayların yaşanmaması için ek güvenlik önlemleri de uygulamaya konuldu.

Satıcı, ihlalin kapsamının, etkisinin ve uygulanacak uygun savunma stratejisinin daha iyi anlaşılmasına yardımcı olmak için [email protected] adresine e-posta gönderilerek talep edilebilecek tüm açık mesaj günlüklerini Cisco Duo’ya sağladı.

Cisco ayrıca bu ihlalden etkilenen müşterilerini, çalınan bilgilerin kullanıldığı potansiyel SMS kimlik avı veya sosyal mühendislik saldırılarına karşı dikkatli olmaları konusunda uyarıyor.

“Tehdit aktörü, Sağlayıcıya yönelik başarılı bir sosyal mühendislik saldırısı yoluyla mesaj günlüklerine erişim sağladığından, lütfen telefon numaraları mesaj günlüklerinde bulunan etkilenen kullanıcılarla müşterilerinizle iletişime geçerek onları fazla gecikmeden bu olay hakkında bilgilendirin ve Onlara dikkatli olmalarını ve şüpheli sosyal mühendislik saldırılarını ilgili olay müdahale ekibine veya bu tür konular için belirlenen diğer iletişim noktasına bildirmelerini tavsiye edin”, Cisco’nun Veri Gizliliği ve Olay Müdahale Ekibinden gelen bildirimi sonlandırıyor.

“Lütfen kullanıcılarınızı sosyal mühendislik saldırılarının oluşturduğu riskler konusunda eğitmeyi ve şüpheli etkinlikleri araştırmayı da düşünün.”

FBI geçen yıl, tehdit aktörlerinin kurumsal ağları ihlal etmek için sosyal mühendislik saldırılarında SMS kimlik avı ve sesli çağrıları giderek daha fazla kullandığı konusunda uyarmıştı.

2022’de, bir tehdit aktörünün bir çalışana MFA yorgunluk saldırısı gerçekleştirmesi ve ardından BT yardım masası personeli gibi davranarak onlarla telefon numaraları aracılığıyla WhatsApp üzerinden iletişime geçmesiyle Uber’in ihlali gerçekleşti. Bu, sonunda hedefin, bilgisayar korsanlarının hesaba giriş yapmasına ve Uber’in sistemlerine erişmesine izin vermesine yol açtı.

Cisco, tedarikçinin adını ve bu olaydan etkilenen müşteri sayısını açıklamadı. BleepingComputer başka sorular için Cisco ile iletişime geçti ancak hemen bir yanıt alınamadı.