Cisco, Catalyst SD-WAN Manager ürünündeki beş yeni güvenlik açığı konusunda uyarıyor; en kritik olanı sunucuya kimlik doğrulamasız uzaktan erişime izin veriyor.

WAN için Cisco Catalyst SD-WAN Manager, yöneticilerin geniş alan ağlarındaki (WAN) cihazları görselleştirmesine, dağıtmasına ve yönetmesine olanak tanıyan ağ yönetimi yazılımıdır.

Ürünü etkileyen, açıklanan kusurların en şiddetlisi CVE-2023-20252 (CVSS v3.1: 9.8), Güvenlik Onayı Biçimlendirme Dili (SAML) API’leriyle ilgili sorunlar nedeniyle yetkisiz erişime izin verir.

Güvenlik bülteni, “Cisco Catalyst SD-WAN Manager’ın Güvenlik Onaylama İşaretleme Dili (SAML) API’lerindeki bir güvenlik açığı, kimliği doğrulanmamış, uzaktaki bir saldırganın uygulamaya rastgele bir kullanıcı olarak yetkisiz erişim sağlamasına izin verebilir” uyarısında bulunuyor.

Bu kusurdan, uygulamaya koşulsuz erişime izin veren rastgele yetkilendirme belirteçleri üreten SAML API’lerine doğrudan özel hazırlanmış istekler gönderilerek yararlanılabilir.

CVE-2023-20252’nin kötüye kullanılması, kullanıcının kimliğine bürünme, yetkisiz veri erişimi/değiştirme/silme ve hizmet kesintisi potansiyeline sahiptir.

Geriye kalan dört güvenlik açığı daha az ciddidir:

- CVE-2023-20253 (CVSS v3.1: 8.4): CLI açıklarından dolayı konfigürasyonun izinsiz geri alınması.

- CVE-2023-20034 (CVSS v3.1: 7.5): Elasticsearch erişim kontrolünde bilginin açığa çıkması güvenlik açığı.

- CVE-2023-20254 (CVSS v3.1: 7.2): Oturum yönetim sisteminde yetkilendirme bypass’ı. (çok kiracılı özelliğin etkinleştirilmesini gerektirir)

- CVE-2023-20262 (CVSS v3.1: 5.3): SSH hizmetindeki DoS güvenlik açığı. (yalnızca SSH erişimini etkiler)

CVE-2023-20034’ün kimlik doğrulama gerektirmeden uzaktan da yararlanılabileceğini belirtmekte fayda var. Ancak, erişimin Elasticsearch kullanıcısının ayrıcalıklarına sahip Elasticsearch veritabanıyla sınırlı olması nedeniyle ciddiyeti azaltılmaktadır.

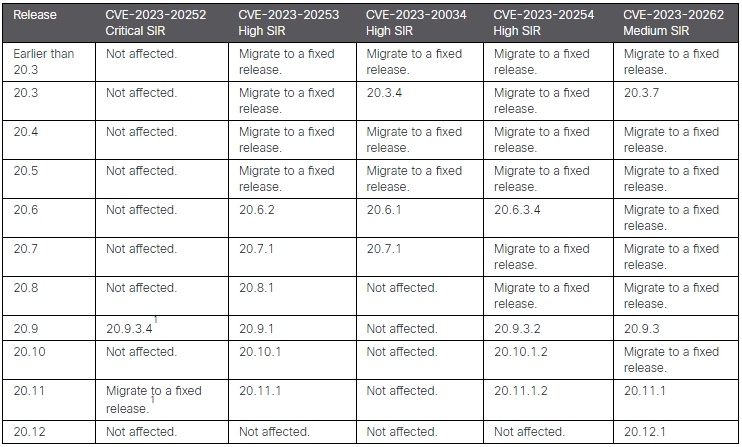

Beş kusur, Cisco Catalyst SD-WAN Manager’ın çeşitli sürümlerini etkiliyor; etkilenen ve hedef yükseltme sürümleriyle ilgili daha fazla ayrıntı aşağıda yer alıyor:

Düzeltilmesi en acil olan CVE-2023-20252, 20.9.3.2 ve 20.11.1.2 sürümlerini etkiliyor ancak 20.9 ve 20.11 dallarındaki eski sürümleri etkilemiyor.

Mevcut en son sürüm olan Catalyst SD-WAN Manager sürüm 20.12, orta önemdeki kusur (20.12.1’de düzeltildi) dışında herhangi bir kusurdan etkilenmez, dolayısıyla mümkünse yükseltilmesi gereken en güvenli sürüm budur.

Cisco bu sefer düzeltilen kusurlar için herhangi bir geçici çözüm paylaşmadı, dolayısıyla önerilen tek eylem yamalı bir sürüme yükseltme yapmaktır.

Satıcı, IOS XE Yazılımının, SD-WAN cEdge Yönlendiricilerinin ve SD-WAN vEdge Yönlendiricilerinin savunmasız olmadığını açıklıyor.

Kusurlardan hiçbirinin aktif olarak kullanıldığı bildirilmemiştir, ancak önerilen sürümlere yükseltme yapılması acil olarak ele alınmalıdır.