Büyük ağ taramaları Cisco ASA cihazlarını hedefliyor ve siber güvenlik araştırmacılarından ürünlerde yaklaşan bir kusur gösterebileceği konusunda uyarılar sağlıyor.

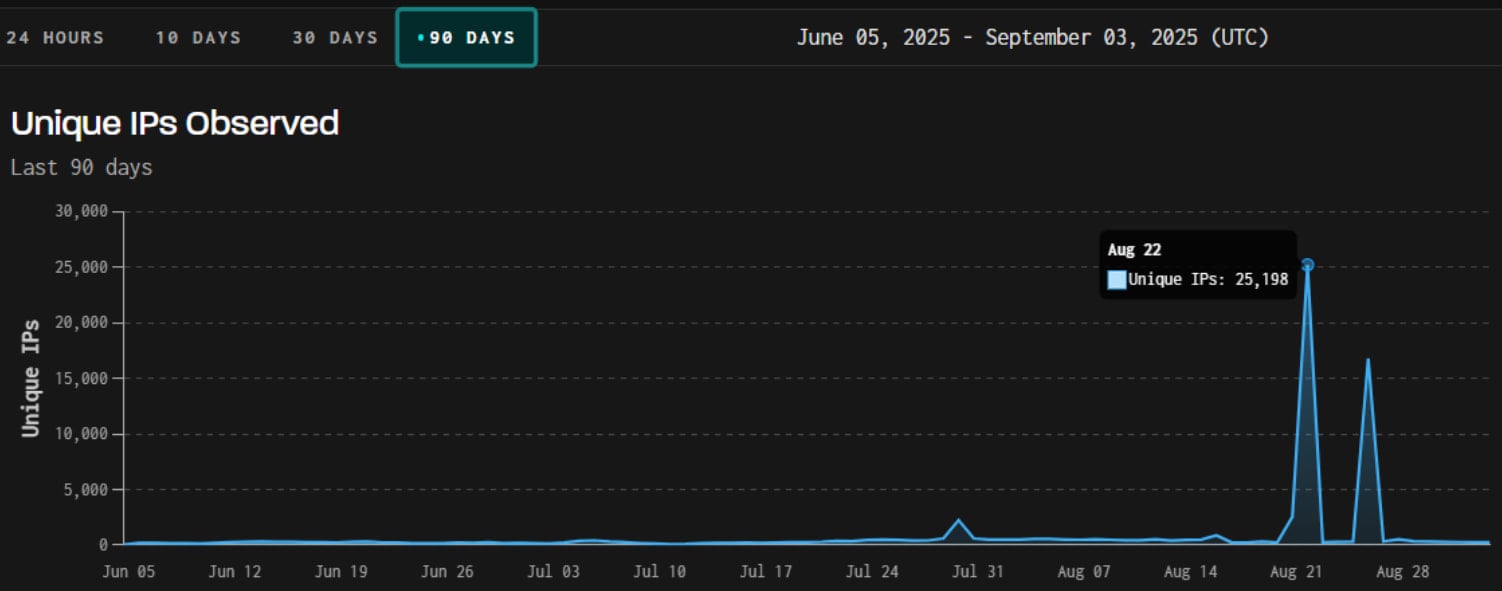

Greynoise, Ağustos ayı sonlarında ASA giriş portallarını ve ayrıca Cisco iOS Telnet/SSH’yi araştıran 25.000’e kadar benzersiz IP adresi ile iki önemli tarama sivri kaydetti.

26 Ağustos 2025’te kaydedilen ikinci dalga, yaklaşık 17.000 IP kullanılarak Brezilyalı bir botnet tarafından yönlendirilen büyük ölçüde (%80) idi.

Her iki durumda da, tehdit aktörleri üst üste binen krom benzeri kullanıcı ajanları kullandı ve ortak bir köken önerdi.

Tarama faaliyeti ağırlıklı olarak ABD’yi hedef alırken, İngiltere ve Almanya da hedeflendi.

Grinnoise daha önce bu tür keşif faaliyetlerinin, vakaların% 80’inde taranan ürünler üzerindeki yeni güvenlik açıklarının ifşa edilmesinden önce geldiğini açıklamıştı.

İstatistiksel olarak, bu korelasyon Cisco için diğer satıcılara kıyasla daha zayıftı, ancak bu tür sivri uçlar hakkında bilgi, savunucuların izleme ve proaktif önlemlerini artırmada yararlı olabilir.

Bu taramalar yaygın olarak başarısız olan böceklerin sömürü girişimleridir, ancak aynı zamanda yeni kusurlardan yararlanmaya hazırlanmak için numaralandırma ve haritalama çabaları da olabilir.

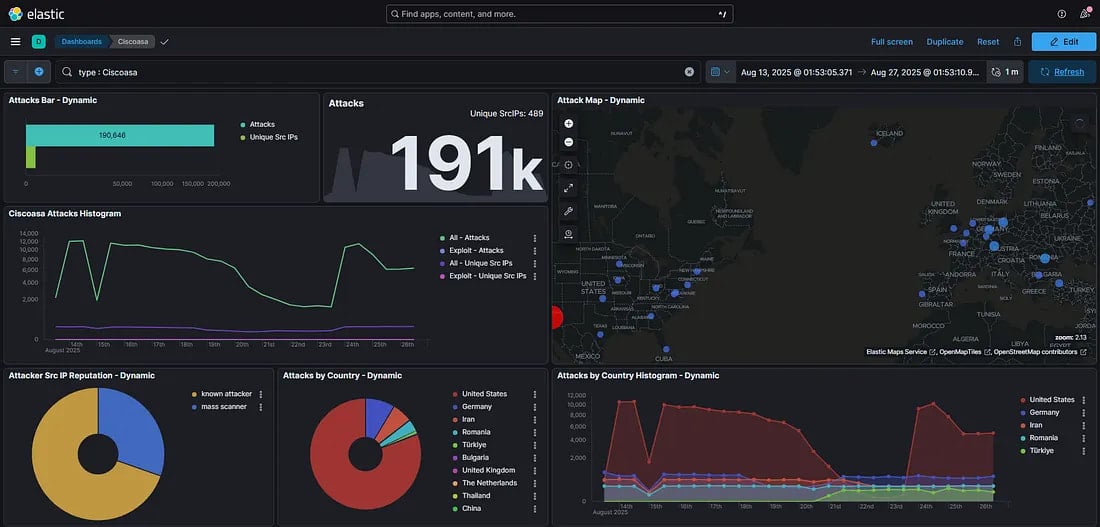

Sistem yöneticisi ‘NADSEC-RAT5AK’ tarafından daha önce yayınlanan ayrı bir rapor, Ağustos ayı ortalarında yükselen ve 28 Ağustos’ta sona eren düşük fırsatçı taramalarla başlayan ve 28 Ağustos’ta sona eren üst üste binen etkinlikleri rapor ediyor.

Rat5ak, 20 saat içinde Cisco Asa uç noktalarında 200.000 isabet gördü ve yüksek otomatik görünen tek tip 10k/IP trafiği ile.

Yönetici, etkinliğin üç ASN’den geldiğini, yani Nybula, Cheapy-Host ve Global Connectivity Solutions LLP’den geldiğini bildirdi.

Sistem yöneticilerine, bilinen güvenlik açıklarını yamalamak, tüm uzak ASA girişleri için çok faktörlü kimlik doğrulamayı (MFA) uygulamak ve /+cscoe+/logon.html, webvpn, telnet veya SSH’yi doğrudan ortaya çıkarmaktan kaçınmak için Cisco ASA hakkında en son güvenlik güncellemelerini uygulamaları önerilir.

Harici erişim gerekiyorsa, ek erişim kontrollerini uygulamak için bir VPN konsantratörü, ters proxy veya erişim ağ geçidi kullanılmalıdır.

Son olarak, Greynoise ve Rat5AK’ın raporlarında paylaşılan tarama etkinlik göstergelerini bu girişimleri önleyici olarak engellemek veya kuruluşunuzdan uzak bölgeler için coğrafi engelleme ve hız sınırlama kullanmak için kullanın.

BleepingComputer, gözlemlenen etkinlik hakkında bir yorum için Cisco ile iletişime geçti ve onlardan haber aldığımızda bu yazıyı güncelleyeceğiz.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.