CISA, CVE-2023-24489 olarak izlenen kritik bir Citrix ShareFile güvenli dosya aktarımı güvenlik açığının bilinmeyen aktörler tarafından hedeflendiği konusunda uyarıda bulunuyor ve bu açığı, vahşi ortamda yararlanılan bilinen güvenlik açıkları kataloğuna ekledi.

Citrix ShareFile (Citrix Content Collaboration olarak da bilinir), müşterilerin ve çalışanların dosyaları güvenli bir şekilde yüklemesine ve indirmesine olanak tanıyan, yönetilen bir dosya aktarımı SaaS bulut depolama çözümüdür.

Hizmet ayrıca, kurumsal müşterilerin özel veri depolama alanlarını ister şirket içinde ister Amazon S3 ve Windows Azure gibi desteklenen bulut platformlarında barındıracak şekilde yapılandırmalarına olanak tanıyan bir “Depolama bölgeleri denetleyicisi” çözümü sunar.

13 Haziran 2023’te Citrix, CVE-2023-24489 olarak izlenen ve kritik önem derecesi 9,8/10 olan, kimliği doğrulanmamış saldırganların müşteri tarafından yönetilen depolama bölgelerinin güvenliğini aşmasına izin verebilecek yeni bir ShareFile depolama bölgeleri güvenlik açığı hakkında bir güvenlik danışma belgesi yayınladı.

Citrix, “Müşteri tarafından yönetilen ShareFile depolama bölgeleri denetleyicisinde, kötüye kullanılması durumunda kimliği doğrulanmamış bir saldırganın müşteri tarafından yönetilen ShareFile depolama bölgeleri denetleyicisini uzaktan tehlikeye atmasına olanak verebilecek bir güvenlik açığı keşfedildi” diye açıklıyor.

Siber güvenlik firması AssetNote, Citrix’teki güvenlik açığını açıkladı ve teknik bir yazıda, kusurun ShareFile’ın AES şifreleme uygulamasındaki birkaç küçük hatadan kaynaklandığı konusunda uyarıda bulundu.

AssetNote araştırmacıları, “Araştırmamız sayesinde, görünüşte zararsız bir kriptografik hatadan yararlanarak kimliği doğrulanmamış rasgele dosya yükleme ve tam uzaktan kod yürütme elde edebildik” diye açıklıyor.

Bu kusuru kullanan bir tehdit aktörü, depolama alanına ve tüm dosyalarına tam erişim elde etmek için bir cihaza bir web kabuğu yükleyebilir.

CISA, tehdit aktörlerinin genellikle bu tür açıklardan yararlandığı ve federal kuruluşlar için önemli bir risk oluşturduğu konusunda uyarıda bulunuyor.

CISA aynı uyarıyı birçok danışma belgesinde paylaşsa da, yönetilen dosya aktarımı (MFT) çözümlerini etkileyen kusurlar özellikle endişe vericidir, çünkü tehdit aktörleri haraç saldırılarında şirketlerden veri çalmak için bu çözümlerden büyük ölçüde yararlanmıştır.

Clop olarak bilinen bir fidye yazılımı operasyonu, Accellion FTA çözümündeki sıfır günlük bir açıktan yararlandıkları 2021’den beri bu tür açıkları hedeflemeye ve bunları geniş ölçekli veri hırsızlığı saldırılarında kullanmaya özel ilgi gösteriyor.

O zamandan beri Clop, SolarWinds Serv-U, GoAnywhere MFT’deki sıfır gün kusurlarını ve en son MOVEit Transfer sunucularına yapılan büyük saldırıları kullanarak çok sayıda veri hırsızlığı kampanyası yürüttü.

Aktif sömürü

AssetNote’un teknik yazımının bir parçası olarak araştırmacılar, tehdit aktörlerinin Citrix ShareFile CVE-2023-24489 açığı için güvenlik açıkları geliştirmeleri için yeterli bilgiyi paylaştı. Kısa bir süre sonra, diğer araştırmacılar GitHub’da kendi istismarlarını yayınladılar.

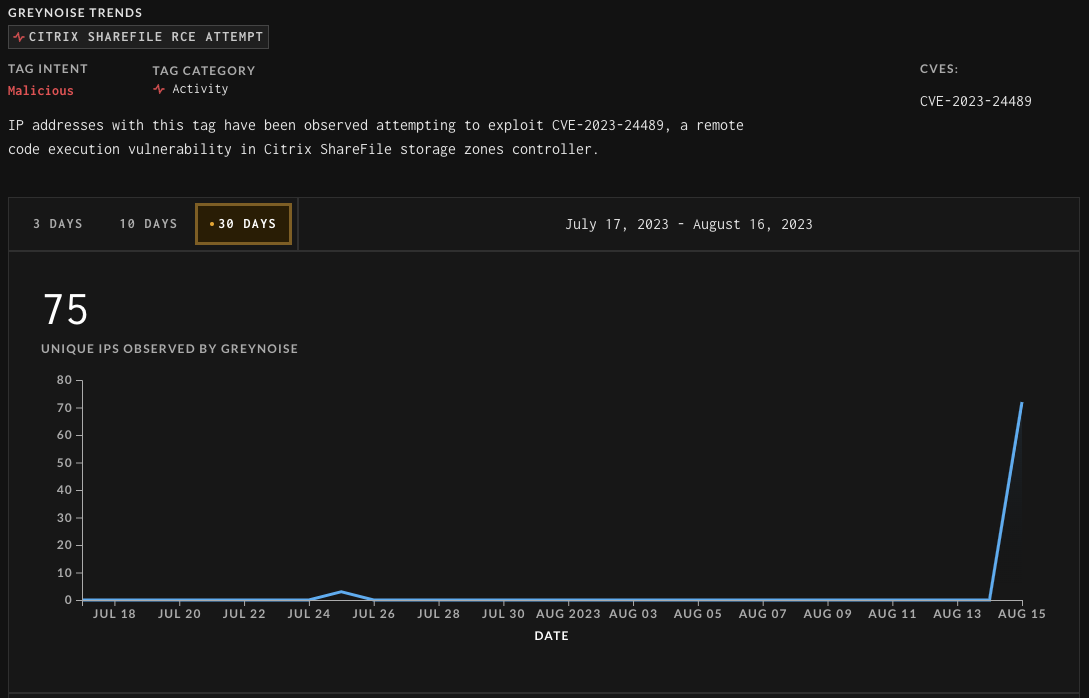

26 Temmuz’da GreyNoise güvenlik açığından yararlanma girişimlerini izlemeye başladı. CISA bugün kusur hakkında uyarıda bulunduktan sonra, GreyNoise raporunu güncelleyerek farklı IP adreslerinin girişimlerinde önemli bir artış olduğunu söyledi.

GreyNoise, “CISA’nın CVE-2023-24489’u Bilinen Yararlı Güvenlik Açıkları Kataloğuna eklediği gün, GreyNoise saldırgan etkinliğinde önemli bir artış gözlemledi” diye uyarıyor.

Şu anda GreyNoise, çoğunluğu Güney Kore’den ve diğerleri Finlandiya, Birleşik Krallık ve Amerika Birleşik Devletleri’nden olmak üzere 72 IP adresinden bir ShareFile sunucusunun savunmasız olup olmadığını kontrol etme veya yararlanma girişimlerini gördü.

Kaynak: GreyNoise

Kamuoyunda bilinen herhangi bir istismar veya veri hırsızlığı bu kusurla ilişkilendirilmemiş olsa da, CISA artık Federal Sivil Yürütme Şubesi (FCEB) kurumlarının 6 Eylül 2023’e kadar bu hata için yamalar uygulamasını şart koşuyor.

Ancak, bu hataların son derece hedefli doğası nedeniyle, tüm kuruluşların güncellemeleri mümkün olan en kısa sürede uygulamaları şiddetle tavsiye edilir.