CISA Çarşamba günü saldırganların N-Elable’ın N-Central Uzaktan İzleme ve Yönetim (RMM) platformundaki iki güvenlik açıkından aktif olarak yararlandıkları konusunda uyardı.

N-Central, Merkezi Web tabanlı bir konsoldan istemci ağlarını ve cihazları izlemek, yönetmek ve sürdürmek için Yönetilen Hizmetler Sağlayıcıları (MSP’ler) ve BT departmanları tarafından yaygın olarak kullanılır.

CISA’ya göre, iki kusur, tehdit aktörlerinin güvensiz bir seansizasyon zayıflığı (CVE-2025-8875) yoluyla komut yürütme kazanmalarına izin verebilir ve kullanıcı girdi güvenlik açığının uygunsuz bir şekilde sanitasyonundan yararlanarak komutları enjekte edebilir (CVE-2025-8876).

N-Mabal, CISA’nın güvenlik hatalarının şimdi vahşi doğada kullanılmadığına dair raporunu henüz doğrulamamasına rağmen, şirket onları N-Central 2025.3.1’de yamaladı. Ayrıca, hatalar hakkında daha fazla bilgi yayınlanmadan önce yöneticileri sistemlerini güvence altına almaya çağırdı.

Çarşamba günü, “Bu sürüm CVE-2025-8875 ve CVE-2025-8875 ve CVE-2025-8876 için kritik bir güvenlik düzeltmesi içeriyor. Bu güvenlik açıkları, istismar için kimlik doğrulama gerektiriyor. Ancak, n-central ortamınızın güvenliği için potansiyel bir risk vardır.”

Diyerek şöyle devam etti: “Şirket içi n-central’ınızı 2025.3.1’e yükseltmelisiniz.

ABD Siber Güvenlik Ajansı henüz bu N-Central güvenlik hatalarından yararlanan saldırılarla ilgili ayrıntıları paylaşmasa da, fidye yazılımı saldırılarında kullanıldıklarına dair bir kanıt olmadığını belirtti.

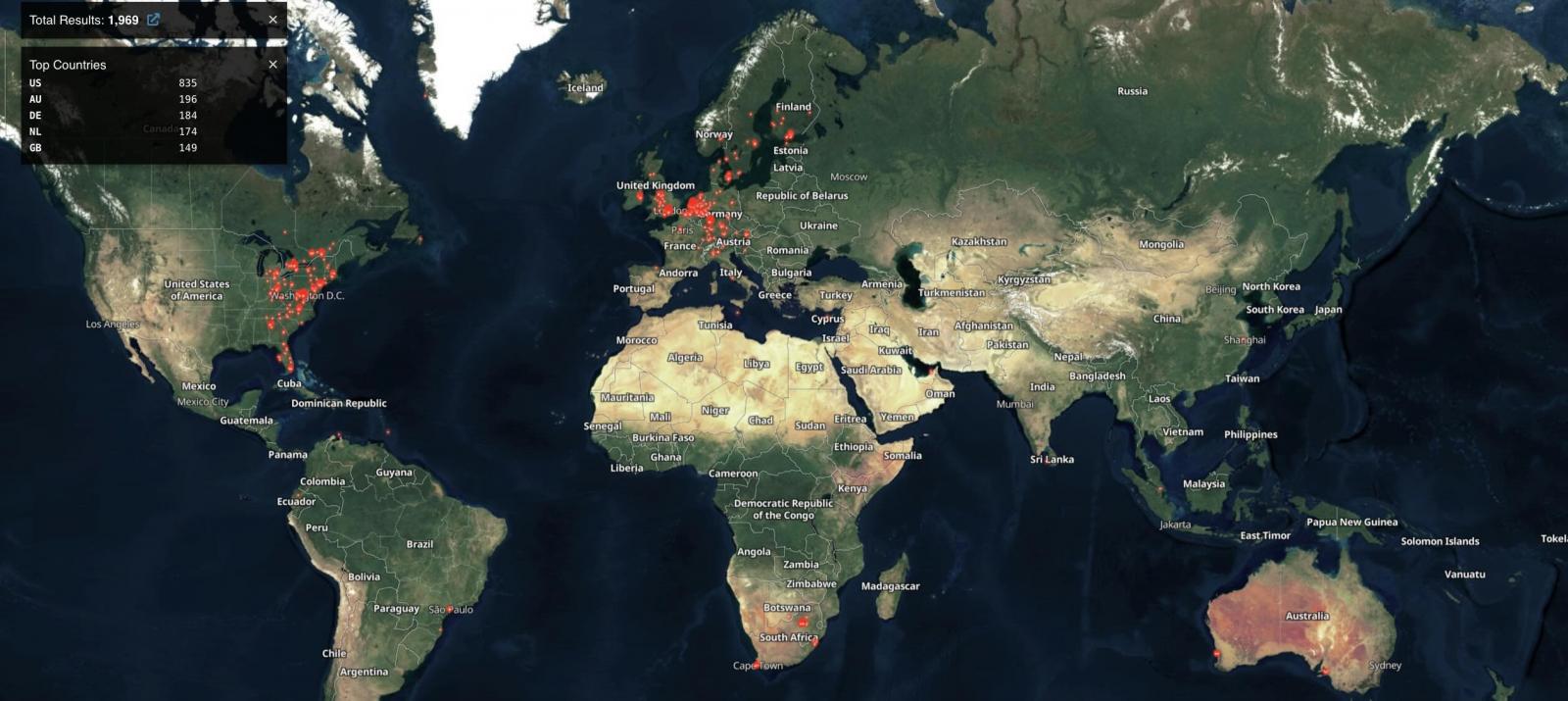

Shodan aramalarına göre, çoğunluğu Amerika Birleşik Devletleri, Avustralya ve Almanya’dan kaynaklanan yaklaşık 2.000 N-mümkün N-Central örneği çevrimiçi olarak (bazıları zaten yamalı) maruz kalmaktadır.

CISA ayrıca, Federal Sivil Yürütme Şubesi (FCEB) ajanslarına, Kasım 2021 Bağlayıcı Operasyonel Direktifi (BOD) 22-01 tarafından zorunlu kılınan sistemlerini 20 Ağustos’a kadar yamalayarak Federal Sivil Yürütme Şubesi (FCEB) ajanslarına kusurları ekledi.

BOD 22-01 öncelikle ABD federal ajanslarını hedef alsa da, CISA özel sektördeki gibi tüm kuruluşları, cihazlarını mümkün olan en kısa sürede aktif olarak sömürülen güvenlik kusuruna karşı güvence altına almaya teşvik etti.

CISA Pazartesi günü yaptığı açıklamada, “Tedarikçi talimatları başına azaltma uygulayın, bulut hizmetleri için geçerli BOD 22-01 rehberliğini izleyin veya hafifletmeler mevcut değilse ürünün kullanımını durdurun.”

Diyerek şöyle devam etti: “Bu tür güvenlik açıkları, kötü niyetli siber aktörler için sık sık saldırı vektörleridir ve federal işletme için önemli riskler oluşturmaktadır.”

Geçen hafta, CISA, ABD İcra Şubesi içindeki askeri olmayan ajansları Pazartesi sabahı 09:00 ET’ye kadar kritik bir Microsoft Exchange hibrit güvenlik açığını (CVE-2025-53786) azaltmak için bir acil durum direktifi yayınladı.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.