CISA, tehdit aktörlerinin kağıt kesimi ng/mf baskı yönetimi yazılımında yüksek şiddetli bir güvenlik açığından yararlandığı konusunda uyarıyor ve bu da siteler arası istek (CSRF) saldırılarında uzaktan kod yürütülmesine izin verebilir.

Yazılım geliştiricisi, 100 milyondan fazla kullanıcının ürünlerini dünya çapında 70.000’den fazla kuruluşta kullandığını söylüyor.

Güvenlik kusuru (CVE-2023-2533 olarak izlenir ve Haziran 2023’te yamalı), bir saldırganın güvenlik ayarlarını değiştirmesine veya hedefin geçerli bir oturum oturumuna sahip bir yönetici ise keyfi kod yürütmesine izin verebilir ve başarılı bir şekilde kullanılma tipik olarak bir yöneticinin kötü niyetli olarak hazırlanmış bir bağlantıyı tıklamaya kandırmasını gerektirir.

CISA, bu devam eden saldırılarla ilgili ayrıntıları henüz paylaşmadı, ancak bilinen sömürülen güvenlik açıkları kataloğuna güvenlik açığı ekledi ve Federal Sivil Yürütme Şubesi (FCEB) ajanslarına 18 Ağustos’a kadar sistemlerini yamaları için üç hafta, Kasım 2021 Bağlayıcı Operasyonel Direktifi (BOD) 22-01 tarafından zorunlu kılındı.

BOD 22-01 ABD federal ajanslarını hedef alırken, Siber Güvenlik Ajansı, özel sektördeyken de dahil olmak üzere tüm kuruluşları, bu aktif olarak sömürülen güvenlik hatasını mümkün olan en kısa sürede yamaya önceliklendirmeye teşvik eder.

CISA, “Bu tür güvenlik açıkları kötü niyetli siber aktörler için sık sık saldırı vektörleridir ve federal işletme için önemli riskler oluşturmaktadır.”

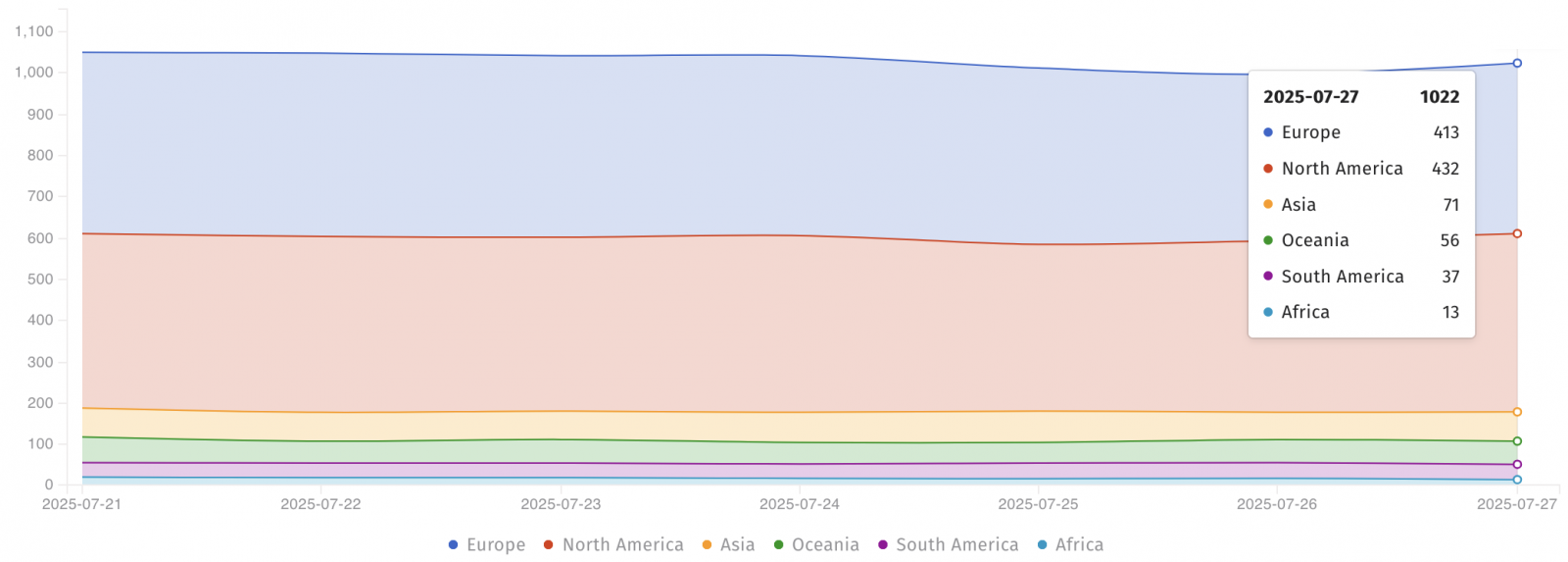

Kâr amacı gütmeyen güvenlik organizasyonu Shadowserver şu anda çevrimiçi olarak maruz kalan 1.100’den fazla Papercut MF ve NG sunucusunu izliyor, ancak hepsi CVE-2023-2533 saldırılarına karşı savunmasız değil.

Fidye yazılımı çeteleri tarafından sömürülen kağıt kesimi

CISA’nın fidye yazılımı saldırılarında CVE-2023-2533’ün hedeflendiğine dair bir kanıt bulunmamasına rağmen, kağıt kesimi sunucuları daha önce 2023 yılında fidye yazılımı çeteleri tarafından kritik, kimliksiz bir uzaktan kod yürütme (CVE-2023-27350) ve yüksek aralıklı bilgi tartışması (CVE-2023-27350) ve yüksek bilgi (CVE -2023) kullanılarak ihlal edilmiştir.

Nisan 2023’te Microsoft, Papercut sunucularını hedefleyen saldırıları, kurumsal verileri çalmak için tehlikeye atılan sistemlere erişimini kullanan Lockbit ve Clop Fidye yazılımı çetelerine bağladı.

Neredeyse iki hafta sonra Microsoft, İran devlet destekli hack gruplarının (Muddywater ve APT35 olarak izlenen) saldırılara katıldığını da açıkladı.

Şirketin o zaman açıkladığı gibi, tehdit aktörleri, kağıt kütlesi baskı sunucuları aracılığıyla gönderilen tüm belgeleri kaydetmek için tasarlanmış ‘Baskı Arşivleme’ özelliğinden yararlandı.

CISA, 21 Nisan 2023’te aktif olarak sömürülen güvenlik açıkları kataloğuna CVE-2023-27350 ekledi ve ABD federal ajanslarına 12 Mayıs 2023’e kadar sunucularını güvence altına almalarını emretti.

Bir ay sonra, CISA ve FBI, BL00DY fidye yazılımı çetesinin de eğitim kuruluşlarının ağlarına ilk erişim elde etmek için CVE-2023-27350 RCE güvenlik açığından yararlanmaya başladığı konusunda ortak bir danışma bildirimi yayınladı.

İşinizi etkilemeden önce gerçek zamanlı olarak ortaya çıkan tehditleri içerir.

Bulut algılama ve yanıtının (CDR) güvenlik ekiplerine bu pratik, saçma rehberde ihtiyaç duydukları avantajı nasıl verdiğini öğrenin.