CISA ve Palo Alto Networks, PAN-OS yazılımını çalıştıran güvenlik duvarı cihazlarını etkileyen kritik bir kimlik doğrulama baypası güvenlik açığının (CVE-2025-0108) yaygın olarak kullanılması için uğraşıyor.

Siber Güvenlik ve Altyapı Güvenlik Ajansı (CISA), 19 Şubat 2025’te, beş gün boyunca saldırı girişimlerinde% 900 artışın ardından, bilinen sömürülen güvenlik açıkları kataloğuna kusuru ekledi.

Güvenlik Açığı Genel Bakış ve Teknik Etki

CVE-2025-0108 (CVSSV3.1: 7.8), kimlik doğrulama kontrollerini atlamak ve belirli PHP komut dosyalarını yürütmek için PAN-OS yönetimi arayüzüne ağ erişimi olan kimlik doğrulanmamış saldırganları sağlar.

Uzaktan kod yürütülmesine doğrudan izin verilmemesine rağmen, kusur kimlik bilgilerini, yapılandırma verilerini ve sistem günlüklerini ortaya çıkarabilecek hassas yönetim işlevlerine erişim sağlar.

Palo Alto Networks, Kasım 2024’te yamalanan bir ayrıcalık artış kırılganlığı olan CVE-2024-9474 ile zincirlendiğinde, atakların tam cihaz kontrolüne ulaştığını doğruladı.

Etkilenen versiyonlar arasında PAN-OS 10.1 (10.1.14-H9 öncesi), 10.2 (10.2.13-h3 öncesi), 11.1 (11.1.6-h1 öncesi) ve 11.2 (11.2.4-h4 öncesi) bulunur. .

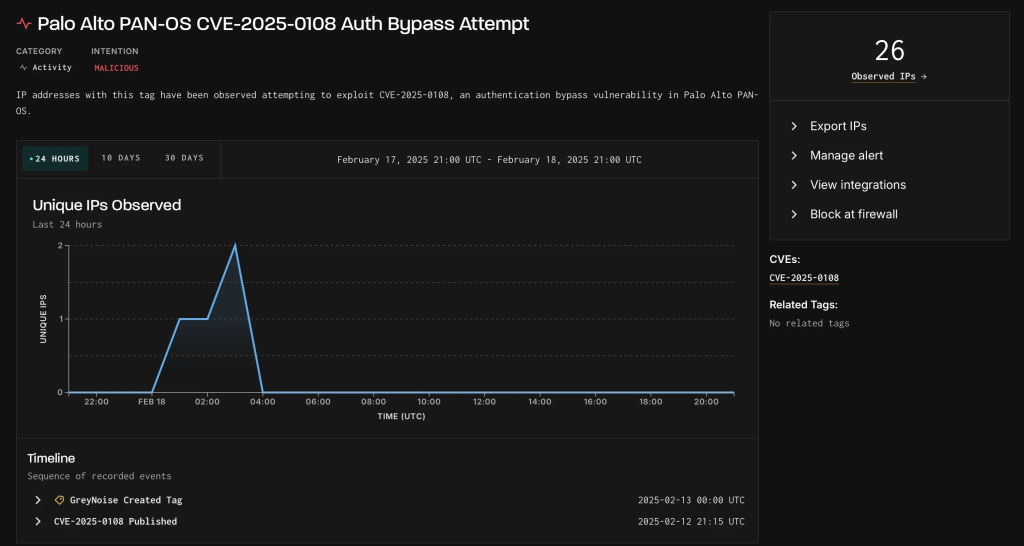

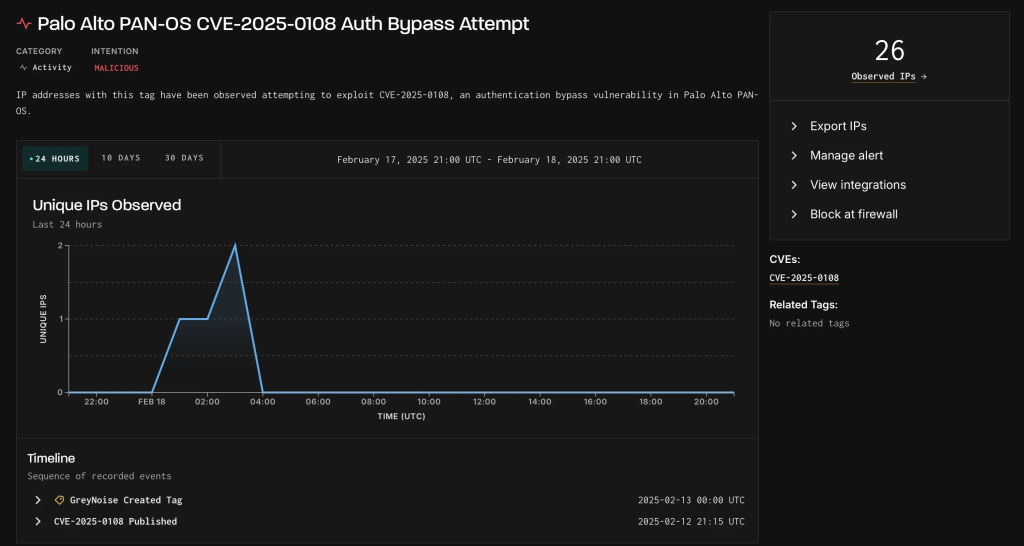

Siber Güvenlik Haberleri raporuna göre, kötü niyetli etkinlikler 18 Şubat’a kadar 13-25 Şubat’ta 2 IPS’den yükseldi ve trafiğin% 63’ü ABD tabanlı düğümlerden kaynaklandı.

Saldırganlar, tarihi PAN-OS güvenlik açıklarını analiz ederken kusuru tanımlayan AssetNote araştırmacıları tarafından yayınlanan teknik detaylardan elde edilen kamuya açık kavram kanıtı istismarlarından yararlanmaktadır.

Palo Alto’nun güncellenmiş danışmanlığı, tehdit aktörlerinin öncelikle internete dönük yönetim arayüzlerini hedefledikleri ve genellikle kalıcı erişim için web mermilerini dağıttığı konusunda uyarıyor.

Azaltma stratejileri ve endüstri tepkisi

CISA, özel işletmeleri hemen yapmaya çağırırken, federal ajansları 6 Mart 2025’e kadar Yama Sistemlerine zorunlu kılıyor:

- PAN-OS sürümlerine yükseltme 10.1.14-h9, 10.2.13-h3, 11.1.6-h1 veya 11.2.4-h4

- Güvenilir Dahili IP’lere Yönetim Arayüzü Erişimini Kısıtlayın

- OpenConfig eklentisi gibi zorunlu olmayan hizmetleri devre dışı bırakın

AssetNote’dan Shubham Shah, kusurun çok aşamalı saldırılar için bir giriş noktası olarak rolünü vurguladı: “Bu sadece giriş ekranlarını atlamakla ilgili değil-takımların ihlal edilen cihazların ikincil istismarlar yoluyla silahlandırılacağını varsaymaları gerekiyor”.

Kampanya, 2024’ün sonlarında kullanılan taktikleri yansıtıyor CVE-2024-0012’den yararlanıyor, burada güvenliği ihlal edilmiş güvenlik duvarlarının fidye yazılımı dağıtım için sarsıntılı olarak hizmet ediyor.

Küresel olarak 250.000’den fazla Palo Alto güvenlik duvarı ile, açılmamış cihazlar enerji ızgaraları, finansal ağlar ve sağlık sistemleri için sistemik riskler oluşturmaktadır.

CISA’nın uyarısı, varsayılan internete maruz kalan yönetim arayüzlerini ortadan kaldırmak için satıcılara “Güvenli Tasarım By Design” inisiyatifi ile uyumludur.

Palo Alto’nun Kıdemli Güvenlik Danışmanı Steven Thai’nin şunları uyardı: “Yama yapmadan her saat felaket ağ ihlalleri olasılığını arttırıyor”.

Artan, koordineli güvenlik açığı açıklaması ve ağ altyapısının gelişmiş izlenmesi için acil ihtiyacın altını çizmektedir.

Siber güvenlik ekiplerine /SSLMGR uç noktalarına anormal HTTP sonrası istekleri avlamaları tavsiye edilir – önemli bir sömürü göstergesi. Tehdit aktörleri taktiklerini aktif olarak geliştirirken, hafifletme penceresi hızla daralmaya devam ediyor.

Free Webinar: Better SOC with Interactive Malware Sandbox for Incident Response, and Threat Hunting - Register Here