Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), federal kurumları, Rus bilgisayar korsanlarının NATO ülkelerini hedef alan saldırılarda e-postaları çalmak için kullandıkları bir Zimbra İşbirliği (ZCS) siteler arası betik hatasına yama yapması konusunda uyardı.

Güvenlik açığı (CVE-2022-27926), Winter Vivern ve TA473 olarak izlenen bir Rus bilgisayar korsanlığı grubu tarafından yetkililerin, hükümetlerin, askeri personelin ve diplomatların e-posta posta kutularına erişmek için NATO ile uyumlu birden fazla hükümetin web posta portallarına yönelik saldırılarda kötüye kullanıldı.

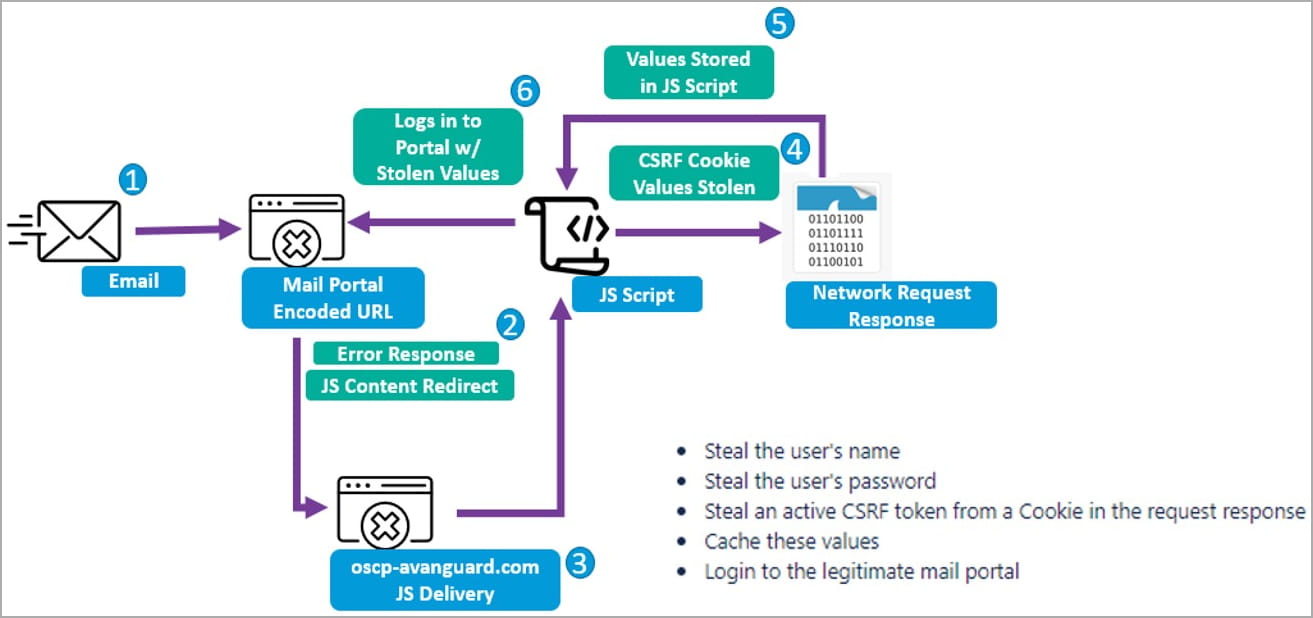

Winter Vivern’in saldırıları, bilgisayar korsanlarının savunmasız ZCS sunucularını bulmak için Acunetix aracı güvenlik açığı tarayıcısını kullanması ve kullanıcılara, alıcıların aşina olduğu göndericileri taklit eden kimlik avı e-postaları göndermesiyle başlar.

Her e-posta, hedefleri, CVE-2022-27926 hatasından yararlanan veya alıcıları kimlik bilgilerini vermeleri için kandırmaya çalışan, saldırgan tarafından kontrol edilen sunuculara yönlendirdi.

Bir açıktan yararlanma ile hedeflendiğinde URL’ler ayrıca, Zimbra kullanıcılarının kimlik bilgilerini ve CSRF belirteçlerini çalmak üzere bir Siteler Arası İstek Sahteciliği (CSRF) saldırısı başlatmak için ikinci aşama bir yük indirecek bir JavaScript snippet’i içerir.

Aşağıdaki adımlarda, tehdit aktörleri, ihlal edilen web posta hesaplarından hassas bilgiler elde etmek veya zaman içinde değiş tokuş edilen e-postaları takip etmek için kalıcılığı sürdürmek için çalınan kimlik bilgilerini kullandı.

Bilgisayar korsanları, daha fazla kimlik avı saldırısı başlatmak ve hedeflenen kuruluşlara sızmalarını genişletmek için güvenliği ihlal edilmiş hesaplardan da yararlanabilir.

Federal kurumlara 24 Nisan’a kadar yama yapma talimatı verildi

Güvenlik açığı, bugün CISA’nın vahşi ortamda aktif olarak kullanıldığı bilinen güvenlik açıklarının bir listesi olan Bilinen Yararlanılan Güvenlik Açıkları (KEV) kataloğuna eklendi.

ABD siber güvenlik kurumu tarafından Kasım 2021’de yayınlanan bağlayıcı bir operasyonel yönergeye (BOD 22-01) göre, Federal Sivil Yürütme Şube Ajansları (FCEB) kurumları, KEV listesine eklenen hatalara karşı ağlarındaki savunmasız sistemlere yama yapmalıdır.

CISA, FCEB ajanslarına ağlarını CVE-2022-27926 kusurunu hedef alacak saldırılara karşı korumaları için 24 Nisan’a kadar üç hafta süre verdi.

BOD 22-01 yalnızca FCEB ajansları için geçerli olsa da, CISA ayrıca tüm kuruluşları daha fazla suistimal girişimini engellemek için bu hataları ele almaya öncelik vermeye çağırdı.

CISA bugün yaptığı açıklamada, “Bu tür güvenlik açıkları, kötü niyetli siber aktörler için sıklıkla kullanılan saldırı vektörleridir ve federal kuruluş için önemli riskler oluşturur.”

Google’ın Tehdit Analizi Grubu’nun (TAG) kısa süre önce açıkladığı gibi, Perşembe günü CISA ayrıca federal kurumlara, Android ve iOS mobil cihazlarına ticari casus yazılım dağıtmak için son saldırılarda sıfır gün olarak istismar edilen güvenlik açıklarını yamalama emri verdi.