CISA, ABD Federal Sivil Yürütme Şubesi (FCEB) kurumlarına, Windows sistemlerini Microsoft Streaming Service’teki (MSKSSRV.SYS) saldırılarda aktif olarak kullanılan yüksek önemdeki bir güvenlik açığına karşı korumalarını emretti.

Güvenlik açığı (CVE-2023-29360 olarak izlenir), yerel saldırganların kullanıcı etkileşimi gerektirmeyen düşük karmaşıklıktaki saldırılarda SİSTEM ayrıcalıkları kazanmasına olanak tanıyan, güvenilmeyen bir işaretçi referansı zayıflığından kaynaklanmaktadır.

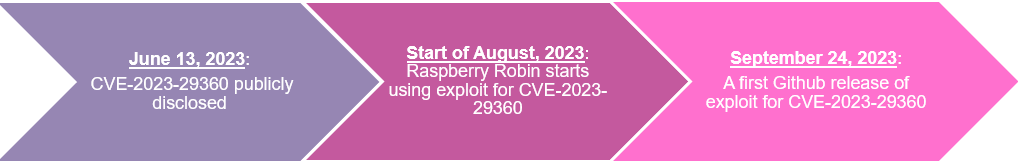

CVE-2023-29360, Synactiv’den Thomas Imbert tarafından Microsoft Akış Hizmeti Proxy’sinde (MSKSSRV.SYS) bulundu ve Trend Micro’nun Sıfır Gün Girişimi aracılığıyla Microsoft’a bildirildi. Redmond, hatayı Haziran 2023 Yaması Salı günü yamaladı ve konsept kanıtı yararlanma kodunun üç ay sonra, 24 Eylül’de GitHub’a düşmesini sağladı.

ABD siber güvenlik kurumu devam eden saldırılarla ilgili ayrıntılı bilgi vermedi ancak bu güvenlik açığının fidye yazılımı saldırılarında kullanıldığına dair hiçbir kanıt bulunmadığını doğruladı.

CISA bu hafta hatayı Bilinen İstismara Uğrayan Güvenlik Açıkları Kataloğu’na da ekledi ve bu tür güvenlik hatalarının “kötü niyetli siber aktörler için sık görülen saldırı vektörleri olduğu ve federal kuruluş için önemli riskler oluşturduğu” konusunda uyarıda bulundu. Kasım 2021’de yayınlanan bağlayıcı bir operasyonel direktifin (BOD 22-01) zorunlu kıldığı üzere, federal kurumların 21 Mart’a kadar üç hafta içinde Windows sistemlerine bu güvenlik hatasına karşı yama yapması gerekiyor.

CISA’nın KEV kataloğu öncelikle federal kurumları mümkün olan en kısa sürede ele alınması gereken güvenlik kusurları konusunda uyarmaya odaklansa da, dünya çapındaki özel kuruluşlara da devam eden saldırıları engellemek için bu güvenlik açığını düzeltmeye öncelik vermeleri tavsiye ediliyor.

Ağustos ayından beri kötü amaçlı yazılım saldırılarından yararlanılıyor

Amerikan-İsrail siber güvenlik şirketi Check Point, geçen ay bu güvenlik açığı hakkında daha fazla bilgi sunarak Raspberry Robin kötü amaçlı yazılım saldırılarının Ağustos 2023’ten bu yana CVE-2023-29360’tan yararlandığını söyledi.

Check Point, “Ekim öncesinde Raspberry Robin örneklerine baktıktan sonra, CVE-2023-29360’a yönelik bir açıktan yararlandığını gördük. Bu güvenlik açığı Haziran ayında kamuya açıklandı ve Ağustos ayında Raspberry Robin tarafından kullanıldı.” dedi.

“Bu, istismar edilmesi oldukça kolay bir güvenlik açığı olsa da, istismar yazarının GitHub’da bilinen bir istismar meydana gelmeden önce çalışan bir örneğe sahip olması, Raspberry Robin’in bunu ne kadar hızlı kullandığı kadar etkileyici.”

Raspberry Robin, Eylül 2021’de ortaya çıkan ve esas olarak USB sürücüler aracılığıyla yayılan, solucan özelliklerine sahip bir kötü amaçlı yazılımdır. Yaratıcıları bilinmemekle birlikte, aralarında EvilCorp ve Clop fidye yazılımı çetesinin de bulunduğu çok sayıda siber suç grubuyla bağlantısı bulunuyor.

Microsoft, Temmuz 2022’de çeşitli endüstri sektörlerinden yüzlerce kuruluşun ağlarında Raspberry Robin kötü amaçlı yazılımını tespit ettiğini söyledi.

Keşfedilmesinden bu yana, bu solucan sürekli olarak gelişti, yeni dağıtım taktikleri benimsedi ve araştırmacıları yanıltmak için sahte verilerden kaçınma da dahil olmak üzere yeni özellikler ekledi.