CISA bugün federal kurumları, kimlik doğrulama öncesi istismar zincirinin bir parçası olarak uzaktan kod yürütme (RCE) saldırılarında kullanılan dört güvenlik açığına karşı Cuma gününe kadar ağlarındaki Juniper cihazlarını güvence altına almaları konusunda uyardı.

Uyarı, Juniper’ın, Juniper’in J-Web arayüzünde (CVE-2023-36844, CVE-2023-36845, CVE-2023-36846 ve CVE-2023-36847 olarak izlenen) kusurlar bulunduğunu müşterilere bildirmek üzere tavsiyesini güncellemesinden bir hafta sonra gelir. ) vahşi doğada başarıyla kullanıldı.

Şirket, “Juniper SIRT artık bu güvenlik açıklarından başarılı bir şekilde yararlanıldığının farkında. Müşterilerden derhal yükseltme yapmaları isteniyor.” dedi.

Uyarılar, ShadowServer tehdit izleme hizmetinin 25 Ağustos’ta, Juniper’ın kusurları düzeltmek için güvenlik güncellemelerini yayınlamasından bir hafta sonra ve watchTowr Labs güvenlik araştırmacılarının da bir kavram kanıtını (PoC) yayınlamasından bir hafta sonra zaten istismar girişimlerini tespit ettiğini açıklamasının ardından geldi. faydalanmak.

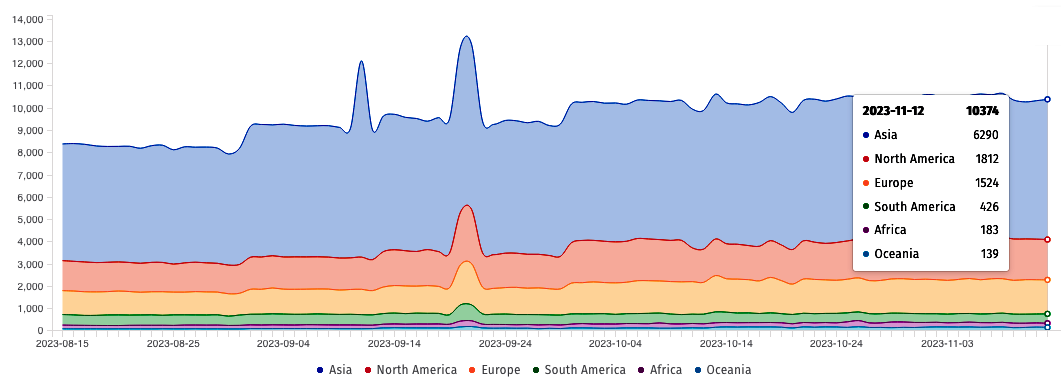

Shadowserver verilerine göre, çoğu Güney Kore’den olmak üzere 10.000’den fazla Juniper cihazının savunmasız J-Web arayüzleri çevrimiçi olarak açığa çıkıyor (Shodan, 13.600’den fazla Intenet’e maruz kalan Juniper cihazı görüyor).

Yöneticilerin, JunOS’u en son sürüme yükselterek cihazlarını derhal güvenceye almaları veya saldırı vektörünü ortadan kaldırmak için minimum önlem olarak J-Web arayüzüne İnternet erişimini kısıtlamaları tavsiye edilir.

watchTowr Labs araştırmacıları ağustos ayında “Kullanımın basitliği ve JunOS cihazlarının bir ağda sahip olduğu ayrıcalıklı konum göz önüne alındığında, büyük ölçekli bir sömürü görmemiz bizi şaşırtmaz” dedi.

“Etkilenen bir cihazı çalıştıranların ilk fırsatta yamalı sürüme güncelleme yapması ve/veya mümkünse J-Web arayüzüne erişimi devre dışı bırakması isteniyor.”

Bugün CISA, aktif olarak istismar edilen dört Juniper güvenlik açığını da Bilinen İstismara Uğrayan Güvenlik Açıkları Kataloğuna ekledi ve bunları “kötü niyetli siber aktörler için sık saldırı vektörleri” olarak etiketledi ve “federal kuruluş için önemli riskler” oluşturdu.

CISA’nın KEV listesine eklenmeleriyle birlikte, ABD Federal Sivil Yürütme Organı Ajansları (FCEB), bir yıl önce yayınlanan bağlayıcı bir operasyonel direktifin (BOD 22-01) ardından, artık sınırlı bir zaman dilimi içinde Juniper cihazlarını ağlarında güvence altına almak zorunda.

Bugünkü KEV katalog güncellemesinin ardından federal kurumların tüm Juniper cihazlarının yükseltme işlemini önümüzdeki dört gün içinde, yani 17 Kasım’a kadar tamamlaması gerekiyor.

BOD 22-01 öncelikle ABD federal kurumlarını hedef alsa da, CISA, özel şirketler de dahil olmak üzere tüm kuruluşları, güvenlik açıklarını mümkün olan en kısa sürede düzeltmeye öncelik vermeye güçlü bir şekilde teşvik etmektedir.

Haziran ayında CISA, yılın ilk bağlayıcı operasyonel direktifini (BOD) yayınladı ve ABD federal kurumlarına, Juniper’in güvenlik duvarı ve anahtar cihazları gibi İnternet’e açık veya yanlış yapılandırılmış ağ ekipmanlarının güvenliğini keşfin ardından iki haftalık bir süre içinde artırmaları talimatını verdi. .