CISA, güvenlik açıkları kataloğuna uzaktan kod çalıştırma olanağı sağlayan kritik bir Jenkins açığını ekledi ve bu açığın saldırılarda aktif olarak kullanıldığı konusunda uyardı.

Jenkins, geliştiricilerin sürekli entegrasyon (CI) ve sürekli teslimat (CD) yoluyla yazılım oluşturma, test etme ve dağıtma sürecini otomatikleştirmesine yardımcı olan yaygın olarak kullanılan bir açık kaynaklı otomasyon sunucusudur.

CVE-2024-23897 olarak izlenen bu kusur, kimliği doğrulanmamış saldırganların yerleşik komut satırı arayüzü (CLI) aracılığıyla Jenkins denetleyici dosya sistemindeki keyfi dosyaları okumak için yararlanabileceği args4j komut ayrıştırıcısındaki bir zayıflıktan kaynaklanmaktadır.

Jenkins ekibi, “Bu komut ayrıştırıcısı, bir argümandaki @ karakterini takip eden bir dosya yolunu dosyanın içeriğiyle değiştiren bir özelliğe sahiptir (expandAtFiles),” diye açıkladı. “Bu özellik varsayılan olarak etkindir ve Jenkins 2.441 ve öncesi, LTS 2.426.2 ve öncesi bunu devre dışı bırakmaz.”

Jenkins geliştiricilerinin 24 Ocak’ta güvenlik güncellemelerini yayınlamasından birkaç gün sonra, çok sayıda kavram kanıtı (PoC) istismarı çevrimiçi olarak yayınlandı ve bazı bal tuzaklarının istismar girişimlerini yalnızca bir gün sonra yakaladığı bildirildi.

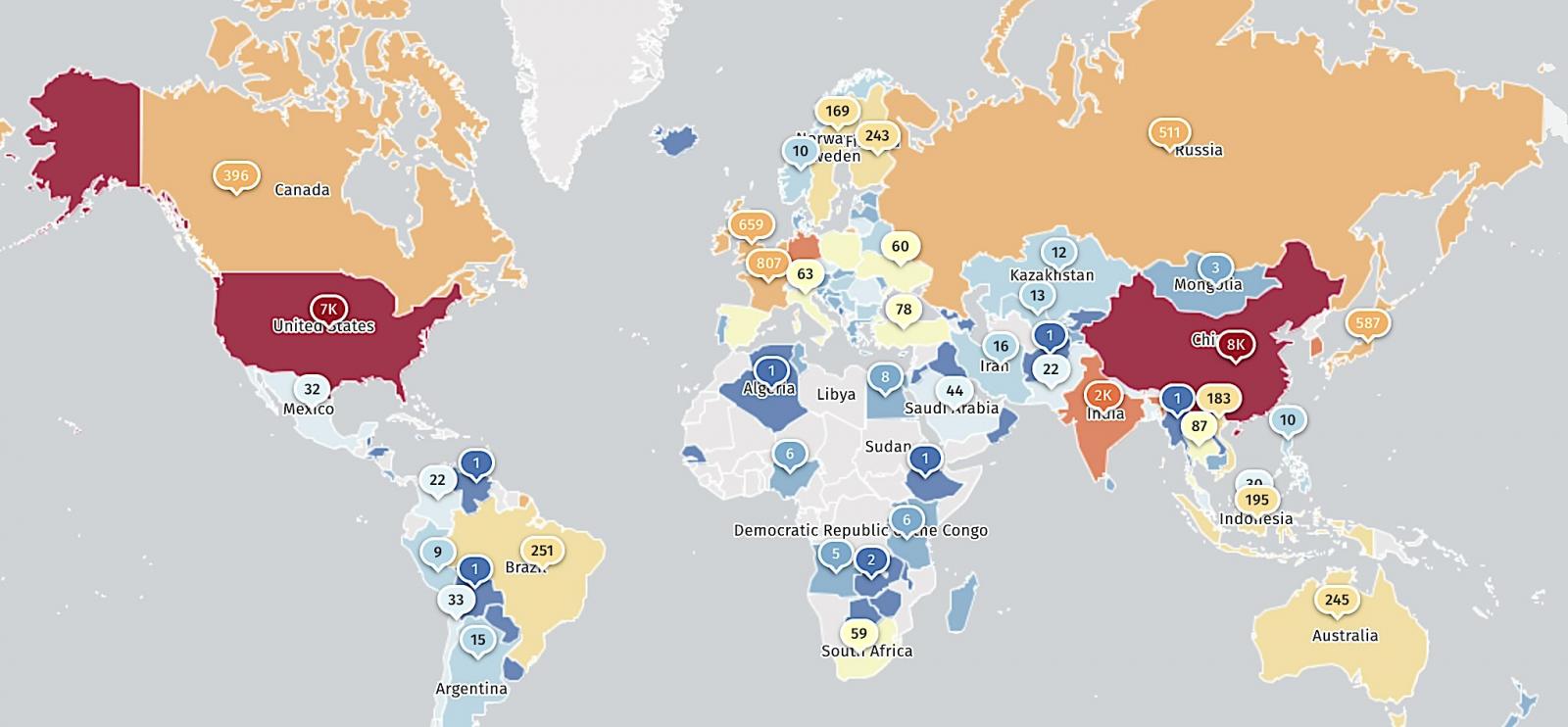

Tehdit izleme hizmeti Shadowserver, şu anda CVE-2024-23897’ye maruz kalan 28.000’den fazla Jenkins örneğini izliyor; bunların çoğu Çin’den (7.700) ve Amerika Birleşik Devletleri’nden (7.368) geliyor. Bu, Ocak ayında bulunan 45.000’den fazla yama uygulanmamış sunucudan yavaş yavaş azalan büyük bir saldırı yüzeyini gösteriyor.

Trend Micro raporuna göre, CVE-2024-23897 güvenlik açığının gerçek zamanlı kullanımı Mart ayında başladı. CloudSEK ise bu ayın başlarında IntelBroker adlı bir tehdit grubunun BT servis sağlayıcısı BORN Group’a sızmak için bu açığı kullandığını iddia etti.

Daha yakın zamanda Juniper Networks, geçen hafta RansomEXX çetesinin Temmuz ayı sonlarında Hindistan bankalarına teknoloji hizmetleri sağlayan Brontoo Technology Solutions’ın sistemlerini ihlal etmek için bu açığı kullandığını söyledi. Bu fidye yazılımı saldırısı, ülke genelindeki perakende ödeme sistemlerinde yaygın kesintilere neden oldu.

Bu raporların ardından CISA, pazartesi günü bu güvenlik açığını Bilinen İstismar Edilen Güvenlik Açıkları kataloğuna ekledi ve tehdit aktörlerinin saldırılarda bunu aktif olarak kullandığı konusunda uyardı.

Kasım 2021’de yayınlanan bağlayıcı operasyonel direktif (BOD 22-01) gereği, Federal Sivil Yürütme Şubesi Ajansları (FCEB) ajanslarının, ağlarındaki Jenkins sunucularını devam eden CVE-2024-23897 istismarına karşı güvence altına almak için 9 Eylül’e kadar üç hafta süreleri var.

BOD 22-01 yalnızca federal kurumları ilgilendirse de, CISA tüm kuruluşları bu kusuru gidermeye öncelik vermeye ve sistemlerini hedef alabilecek potansiyel fidye yazılımı saldırılarını engellemeye şiddetle çağırdı.

Siber güvenlik kurumu bugün yaptığı açıklamada, “Bu tür güvenlik açıkları kötü niyetli siber aktörler için sık görülen saldırı vektörleridir ve federal işletmeler için önemli riskler oluştururlar” uyarısında bulundu.