ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), fidye yazılımı saldırılarında kötüye kullanılan yüksek önemdeki bir Windows güvenlik açığını, aktif olarak yararlanılan güvenlik hataları kataloğuna sıfır gün olarak ekledi.

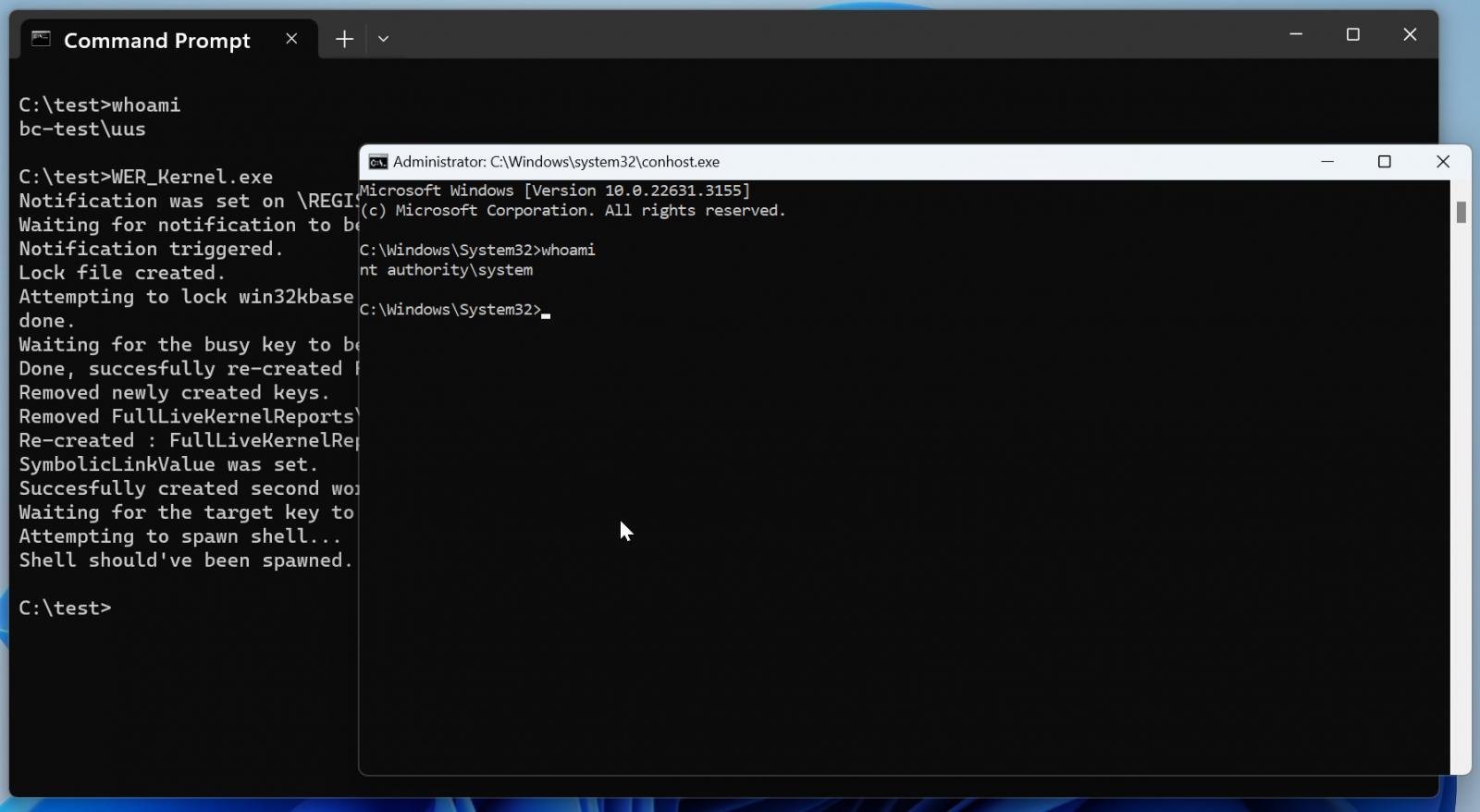

CVE-2024-26169 olarak izlenen bu güvenlik açığı, Windows Hata Bildirimi hizmetindeki uygun olmayan ayrıcalık yönetimi zayıflığından kaynaklanıyor. Başarılı bir şekilde yararlanma, yerel saldırganların kullanıcı etkileşimi gerektirmeyen düşük karmaşıklıktaki saldırılarda SİSTEM izinleri kazanmasına olanak tanır.

Microsoft, 12 Mart 2024’teki aylık Salı Yaması güncellemeleri sırasında bu güvenlik açığını giderdi. Ancak şirket, güvenlik açığını saldırılarda istismar edildiği şeklinde etiketlemek için güvenlik tavsiyesini henüz güncellemedi.

Bu haftanın başlarında yayınlanan bir raporda açıklandığı gibi, Symantec güvenlik araştırmacıları, Black Basta fidye yazılımı çetesinin operatörlerinin (UNC4394 ve Storm-1811 olarak da takip edilen Kardinal siber suç grubu) kusuru sıfır güvenlik açığı olarak kötüye kullanan saldırıların arkasında muhtemelen olduğuna dair kanıtlar buldular. gün.

Bu saldırılarda kullanılan CVE-2024-26169 istismar aracının bir çeşidinin 27 Şubat derleme zaman damgasına sahip olduğunu, ikinci bir örneğin ise daha da erken bir tarihte, 18 Aralık 2023’te oluşturulduğunu keşfettiler.

Symantec’in raporunda da itiraf ettiği gibi, bu tür zaman damgaları kolayca değiştirilebilir ve sıfır gün kullanım bulgularını sonuçsuz hale getirebilir. Ancak saldırganların bunu yapma motivasyonunun çok az olması veya hiç olmaması, bu senaryoyu olası kılmıyor.

Bu, fidye yazılımı grubunun, Microsoft’un yerel ayrıcalık yükseltme kusurunu düzeltmek için güvenlik güncellemelerini yayınlamasından 14 ila 85 gün önce çalışan bir açıktan yararlandığını gösteriyor.

Savunmasız sistemlerin güvenliğini sağlamak için üç hafta

Federal Sivil Yürütme Organları (FCEB) kurumları, Kasım 2021 bağlayıcı operasyonel direktifine (BOD 22-01) göre, sistemlerini CISA’nın Bilinen İstismara Uğrayan Güvenlik Açıkları kataloğuna eklenen tüm güvenlik açıklarına karşı güvence altına almalıdır.

Perşembe günü CISA, FCEB kurumlarına CVE-2024-26169 güvenliğini yamamaları ve ağlarını hedef alabilecek fidye yazılımı saldırılarını engellemeleri için 4 Temmuz’a kadar üç hafta süre verdi.

Yönergenin yalnızca federal kurumlar için geçerli olmasına rağmen, siber güvenlik kurumu aynı zamanda tüm kuruluşlara kusurun düzeltilmesine öncelik vermeleri konusunda güçlü bir çağrıda bulunarak “Bu tür güvenlik açıkları, kötü niyetli siber aktörler için sık sık saldırı vektörleridir ve federal kuruluş için önemli riskler oluşturur.” uyarısında bulundu.

Black Basta, iki yıl önce, Nisan 2022’de, Conti siber suç çetesinin bir dizi utanç verici veri ihlalinin ardından birden fazla gruba bölünmesinin ardından bir Hizmet Olarak Fidye Yazılımı (RaaS) operasyonu olarak ortaya çıktı.

O tarihten bu yana çete, aralarında Alman savunma yüklenicisi Rheinmetall, Birleşik Krallık teknoloji dış kaynak şirketi Capita, Toronto Halk Kütüphanesi, Amerikan Dişhekimleri Birliği, hükümet yüklenicisi ABB, Hyundai’nin Avrupa bölümü, Sarı Sayfalar Kanada ve ABD sağlık hizmetlerinin de bulunduğu çok sayıda yüksek profilli kurbanın şifrelerini kırdı. dev Yükseliş.

CISA ve FBI, Black Basta fidye yazılımı bağlı kuruluşlarının Mayıs 2024’e kadar 500’den fazla kuruluşu hacklediğini, sistemleri şifrelediğini ve ABD’nin en az 12 kritik altyapı sektöründen verileri çaldığını ortaya çıkardı.

Corvus Insurance ve siber güvenlik şirketi Elliptic’in araştırmasına göre Black Basta, Kasım 2023’e kadar 90’dan fazla kurbandan en az 100 milyon dolar fidye ödemesi topladı.