CISA bugün, Cleo Harmony, VLTrader ve LexiCom dosya aktarım yazılımlarındaki kritik bir güvenlik açığının fidye yazılımı saldırılarında kullanıldığını doğruladı.

Bu kusur (CVE-2024-50623 olarak izlenir ve 5.8.0.21 sürümünden önceki tüm sürümleri etkiler), kimliği doğrulanmamış saldırganların çevrimiçi olarak açığa çıkan savunmasız sunucularda uzaktan kod yürütme olanağı sağlar.

Cleo, Ekim ayında sorunu düzeltmek için güvenlik güncellemeleri yayınladı ve tüm müşterilerini ek potansiyel saldırı vektörlerine “örneklerin derhal yükseltilmesi” konusunda uyardı.

Şirket, CVE-2024-50623’ün doğada hedef alındığını açıklamadı; ancak Cuma günü CISA, güvenlik hatasını bilinen istismar edilen güvenlik açıkları kataloğuna ekledi ve onu fidye yazılımı kampanyalarında kullanılıyor olarak etiketledi.

KEV kataloğuna eklenmesinin ardından ABD federal kurumlarının, Kasım 2021’de yayınlanan bağlayıcı operasyonel direktif (BOD 22-01) gereği 3 Ocak’a kadar başvurarak ağlarını saldırılara karşı güvence altına alması gerekiyor.

Siber güvenlik kurumu, CVE-2024-50623 saldırılarına karşı savunmasız kalan Cleo sunucularını hedef alan fidye yazılımı kampanyası hakkında başka herhangi bir bilgi sağlamasa da, bu saldırılar önceki Clop veri hırsızlığına esrarengiz bir şekilde benziyor. saldırılar Son yıllarda MOVEit Transfer, GoAnywhere MFT ve Accellion FTA’da sıfır günden yararlanan bir şirket.

Bazıları ayrıca kusurun Termite fidye yazılımı operasyonu tarafından istismar edildiğine inanıyor. Ancak bu bağlantının yalnızca Blue Yonder’ın açıkta kalan bir Cleo yazılım sunucusuna sahip olması ve fidye yazılımı çetesinin iddia ettiği bir siber saldırıda bu sunucunun ihlal edilmesi nedeniyle yapıldığına inanılıyor.

Cleo sıfır gün de aktif olarak istismar edildi

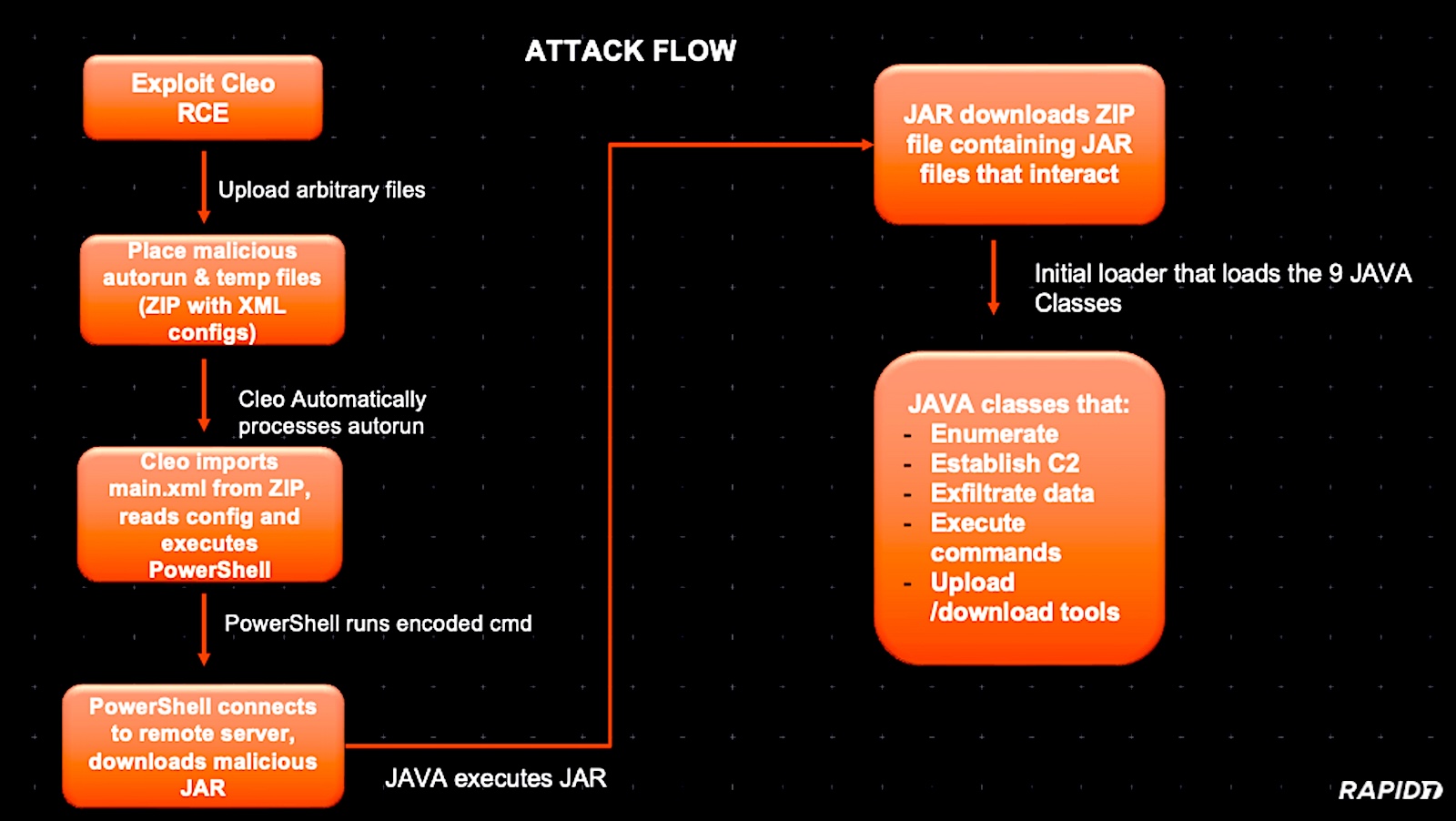

Huntress güvenlik araştırmacılarının ilk kez on gün önce keşfettiği gibi, tamamen yamalı Cleo sunucularının güvenliği hâlâ ihlal ediliyordu; bu durum, muhtemelen saldırganların isteğe bağlı PowerShell veya bash komutlarını içe aktarıp yürütmesine olanak tanıyan bir CVE-2024-50623 bypass’ı (henüz bir CVE kimliği almamış) kullanılarak yapılıyordu. varsayılan Otomatik Çalıştırma klasörü ayarlarından yararlanarak.

Cleo, aktif olarak istismar edilen bu sıfır gün hatasını düzeltmek için yamalar yayınladı ve müşterilerini, İnternet’e açık sunucuları ihlal girişimlerinden korumak için mümkün olan en kısa sürede 5.8.0.24 sürümüne yükseltmeye çağırdı.

Şirket, “Yamayı uyguladıktan sonra, bu istismarla ilgili başlangıçta bulunan tüm dosyalar için hatalar günlüğe kaydediliyor ve bu dosyalar kaldırılıyor” diye ekledi.

Hemen yükseltme yapamayan yöneticilere, saldırı yüzeyini azaltmak için Sistem Seçenekleri’nden Otomatik Çalıştır dizinini temizleyerek Otomatik Çalıştır özelliğini devre dışı bırakmaları önerilir.

Rapid7’nin sıfır gün saldırılarını araştırırken tespit ettiği gibi, tehdit aktörleri bir Java Arşivi (JAR) yükünü düşürmek için sıfır günü istismar etti [VirusTotal] Java tabanlı daha büyük bir kullanım sonrası çerçevenin parçası.

Kötü amaçlı yazılımı da analiz eden ve ona Malichus adını veren Huntress, bunun yalnızca Windows cihazlarda dağıtıldığını ancak aynı zamanda Linux desteğiyle de geldiğini söyledi.

Devam eden saldırıları inceleyen bir başka siber güvenlik firması olan Binary Defense ARC Labs’a göre, kötü amaçlı yazılım operatörleri Malichus’u dosya aktarımı, komut yürütme ve ağ iletişimi için kullanabilir.

Huntress şu ana kadar Cleo sunucularının ele geçirildiği en az iki düzine şirket keşfetti ve başka potansiyel kurbanların da olabileceğini söyledi. Sophos’un MDR ve Labs ekipleri ayrıca 50’den fazla Cleo ana bilgisayarında uzlaşma göstergeleri buldu.

BleepingComputer bugün erken saatlerde CVE-2024-50623 kusurunun saldırılarda sıfır gün olarak kullanıldığını doğrulamak için iletişime geçtiğinde Cleo sözcülerine hemen ulaşılamadı.