CISA, ABD federal kurumlarını Cisco Adaptive Security Appliances (ASA) ve Firepower cihazlarında aktif olarak kullanılan iki güvenlik açığını tamamen düzeltmeleri konusunda uyardı.

CVE-2025-20362 ve CVE-2025-20333 olarak takip edilen bu güvenlik kusurları, uzak tehdit aktörlerinin kimlik doğrulama olmadan kısıtlı URL uç noktalarına erişmesine ve sırasıyla savunmasız Cisco güvenlik duvarı cihazlarında kod yürütme elde etmesine olanak tanıyor. Zincirlenirlerse, kimliği doğrulanmamış saldırganların yama uygulanmamış cihazların uzaktan tam kontrolünü ele geçirmesine olanak tanıyabilirler.

Eylül ayında iki kusuru düzelten Cisco, VPN web hizmetleri etkinleştirilmiş 5500-X Serisi cihazları hedef alan saldırılarda sıfır gün olarak istismar edildiği konusunda müşterileri uyardı. Şirket ayrıca bu saldırıları, Kasım 2023’ten bu yana hükümet ağlarına sızmak için diğer iki sıfır gün hatasından (CVE-2024-20353 ve CVE-2024-20359) yararlanan ArcaneDoor kampanyasıyla da ilişkilendirdi.

Aynı gün CISA, ABD federal kurumlarına Cisco güvenlik duvarı cihazlarını CVE-2025-20362 ve CVE-2025-20333’ün aktif olarak kullanılmasına karşı 24 saat içinde koruma altına almalarını emreden Acil Durum Yönergesi 25-03’ü yayınladı.

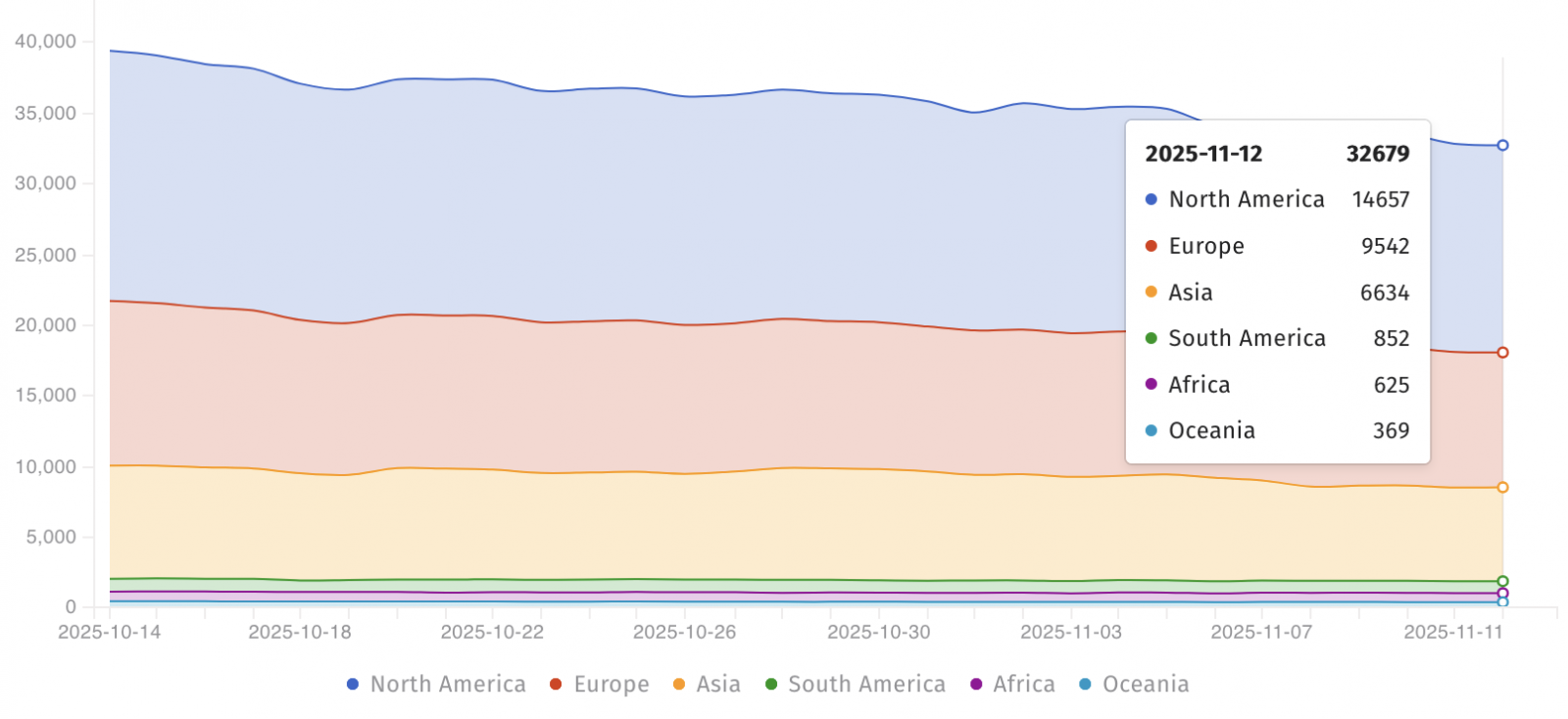

İnternet izleme platformu Shadowserver, şu anda bu saldırılara karşı savunmasız olan 30.000’den fazla Cisco cihazını izliyor; Ekim ayı başında iki güvenlik açığını ilk kez izlemeye başladığında bu sayı 45.000’den fazlaydı.

Bazı federal kurumlar kusurları tam olarak yamamakta başarısız oldu

Ancak siber güvenlik kurumunun bugün uyardığı gibi, bazı devlet kurumları savunmasız cihazlara doğru şekilde yama uygulamakta başarısız oldu ve bu cihazlar, Federal Sivil Yürütme Şubesi (FCEB) kurumlarına ait ağlarda yama yapılmamış Cisco güvenlik duvarlarını hedef alan devam eden saldırılar sırasında saldırılara açık hale geldi.

CISA, “CISA, gerekli güncellemeleri uyguladıklarına inanan ancak aslında minimum yazılım sürümüne güncelleme yapmamış birden fazla kuruluşun farkındadır. CISA, tüm kuruluşların doğru güncellemelerin uygulandığını doğrulamasını tavsiye eder.” dedi.

“CISA’nın kurum tarafından rapor edilen verilere ilişkin analizinde, CISA, raporlama şablonunda ‘yamalı’ olarak işaretlenen ancak acil serviste belirtilen tehdit faaliyetlerine karşı hâlâ savunmasız olan bir yazılım sürümüne güncellenen cihazları tespit etti. CISA, bu savunmasız sürümlerin FCEB kurumlarında aktif olarak kullanılmasını izliyor.”

Bu sorunu çözmek için CISA, federal kurumların ağlarını CVE-2025-20362 ve CVE-2025-20333 kusurlarını zincirleyen saldırılara karşı koruma altına almasına yardımcı olacak yeni kılavuz yayınladı.

Ayrıca, Acil Durum Direktifi 25-03’ün, kurumların gelen saldırıları engellemek ve ihlal risklerini azaltmak için en son yamayı yalnızca İnternet’e açık cihazlara değil, ağlarındaki tüm ASA ve Firepower cihazlarına derhal uygulamasını gerektirdiğini de hatırlattı.

Bu hafta CISA ayrıca ABD federal kurumlarına, WhatsApp çalıştıran cihazlara LandFall casus yazılımını dağıtmak ve aktif olarak yararlanılan uzaktan kod yürütme güvenlik açığına karşı WatchGuard Firebox güvenlik duvarlarını güvence altına almak için sıfır gün saldırılarında kullanılan kritik bir güvenlik açığına karşı Samsung cihazlarına yama yapmalarını emretti.

MCP (Model Bağlam Protokolü), LLM’leri araçlara ve verilere bağlamak için standart haline geldikçe, güvenlik ekipleri bu yeni hizmetleri güvende tutmak için hızla hareket ediyor.

Bu ücretsiz yardımcı sayfa, bugün kullanmaya başlayabileceğiniz en iyi 7 uygulamayı özetlemektedir.