Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), ABD hükümet kurumlarına, saldırılarda yararlanılan güvenlik kusurları kataloğuna ekledikten sonra kritik öneme sahip bir Windows Server Güncelleme Hizmetleri (WSUS) güvenlik açığını yamalamalarını emretti.

CVE-2025-59287 olarak izlenen ve aktif olarak yararlanılan, potansiyel olarak solucanlanabilir uzaktan kod yürütme (RCE) güvenlik açığı, kuruluş içindeki diğer WSUS sunucuları için güncelleme kaynağı görevi gören WSUS Sunucu rolüne (varsayılan olarak etkin olmayan bir özellik) sahip Windows sunucularını etkiler.

Saldırganlar, kullanıcı etkileşimi veya ayrıcalıkları gerektirmeyen düşük karmaşıklıktaki saldırılarda bunu uzaktan kötüye kullanabilir ve bu da onların SİSTEM ayrıcalıkları kazanmalarına ve kötü amaçlı kod çalıştırmalarına olanak tanır.

Perşembe günü, siber güvenlik firması HawkTrace Security kavram kanıtı yararlanma kodunu yayınladıktan sonra Microsoft, etkilenen tüm Windows Server sürümlerinde “CVE-2025-59287’yi kapsamlı bir şekilde ele almak” için bant dışı güvenlik güncellemelerini yayınladı ve BT yöneticilerine bunları mümkün olan en kısa sürede yüklemelerini tavsiye etti.

Acil durum yamalarını hemen dağıtamayan BT yöneticilerine, saldırı vektörünü ortadan kaldırmak için savunmasız sistemlerde WSUS Sunucusu rolünü devre dışı bırakmaları önerilir.

Vahşi doğada aktif sömürü

CVE-2025-59287 yamalarının yayınlandığı gün, Amerikan siber güvenlik şirketi Huntress, çevrimiçi olarak varsayılan bağlantı noktaları (8530/TCP ve 8531/TCP) açıkta olan WSUS örneklerini hedef alan CVE-2025-59287 saldırılarına dair kanıt buldu.

Hollandalı siber güvenlik firması Eye Security de Cuma sabahı tarama ve istismar girişimlerini gözlemledi; müşterilerinden en az birinin sistemi, hafta sonu Hawktrace tarafından paylaşılandan farklı bir istismar kullanılarak ele geçirildi.

Microsoft, CVE-2025-59287’yi “Kullanım Olasılığı Daha Yüksek” olarak sınıflandırıp tehdit aktörleri için cazip bir hedef olarak işaretlemiş olsa da, aktif istismarı onaylamak için güvenlik tavsiyesini henüz güncellemedi.

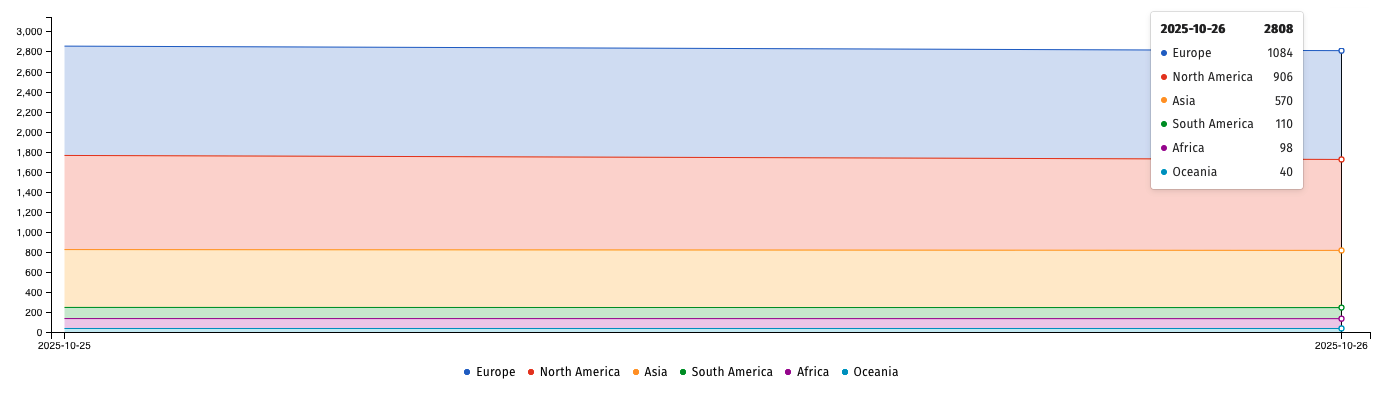

O zamandan bu yana, Shadowserver Internet gözlemci grubu, varsayılan bağlantı noktaları (8530/8531) çevrimiçi olarak açık olan 2.800’den fazla WSUS örneğini izliyor, ancak kaçının zaten yamalanmış olduğunu söylemedi.

Federal kurumlara yama emri verildi

Cuma günü siber güvenlik kurumu, Adobe Commerce (eski adıyla Magento) mağazalarını etkileyen ve geçen haftaki saldırılarda da istismar edildiği belirtilen ikinci bir kusur ekledi.

CISA, her iki güvenlik açığını da, yaygın olarak istismar edilen güvenlik kusurlarını listeleyen Bilinen İstismara Uğrayan Güvenlik Açıkları kataloğuna ekledi.

Kasım 2021 Bağlayıcı Operasyonel Direktif (BOD) 22-01’in zorunlu kıldığı üzere, ABD Federal Sivil Yürütme Organı (FCEB) kurumlarının, sistemlerini olası ihlallere karşı güvence altına almak için 14 Kasım’a kadar üç hafta içinde yama yapması gerekiyor.

Bu yalnızca ABD devlet kurumları için geçerli olsa da, tüm BT yöneticilerine ve savunucularına bu güvenlik kusurlarını mümkün olan en kısa sürede düzeltmeye öncelik vermeleri tavsiye ediliyor.

CISA, “Bu tür güvenlik açıkları, kötü niyetli siber aktörler için sık sık saldırı vektörleri oluşturuyor ve federal kuruluşlar için önemli riskler oluşturuyor.” dedi.

“CISA, kuruluşlara Microsoft’un güncellenmiş Windows Sunucu Güncelleme Hizmeti (WSUS) Uzaktan Kod Yürütme Güvenlik Açığı kılavuzunu1 uygulamasını veya kimliği doğrulanmamış bir aktörün sistem ayrıcalıklarıyla uzaktan kod yürütme gerçekleştirme riskini göze almasını şiddetle tavsiye eder” diye ekledi.

CISA, ağ savunucularının tüm savunmasız sunucuları tespit etmesini ve CVE-2025-59287 için bant dışı güvenlik güncellemelerini uygulamasını önerir. Kurulumdan sonra, azaltma işlemini tamamlamak ve kalan Windows sunucularının güvenliğini sağlamak için WSUS sunucularını yeniden başlatın.

Ortamların %46’sında şifreler kırıldı; bu oran geçen yılki %25’ten neredeyse iki katına çıktı.

Önleme, tespit ve veri hırsızlığı eğilimlerine ilişkin daha fazla bulguya kapsamlı bir bakış için Picus Blue Report 2025’i hemen edinin.