CISA, ABD federal kurumlarına, artık XML Harici Varlık (XXE) enjeksiyon saldırılarında aktif olarak kullanılan kritik bir GeoServer güvenlik açığını düzeltmeleri talimatını verdi.

Bu tür saldırılarda, harici bir varlığa referans içeren bir XML girişi, zayıf yapılandırılmış bir XML ayrıştırıcı tarafından işlenerek, tehdit aktörlerinin hizmet reddi saldırıları başlatmasına, gizli verilere erişmesine veya dahili sistemlerle etkileşime geçmek için Sunucu Tarafı İstek Sahteciliği (SSRF) gerçekleştirmesine olanak tanır.

Perşembe günü CISA tarafından işaretlenen güvenlik açığı (CVE-2025-58360 olarak takip ediliyor), GeoServer 2.26.1 ve önceki sürümlerde (jeo-uzamsal verileri İnternet üzerinden paylaşmak için açık kaynaklı bir sunucu) bulunan ve savunmasız sunuculardan rastgele dosyaları almak için kullanılabilen, kimliği doğrulanmamış bir XML Harici Varlık (XXE) güvenlik açığıdır.

GeoServer danışma belgesinde “GeoServer 2.26.1 ve önceki sürümleri etkileyen bir XML Harici Varlık (XXE) güvenlik açığı belirlendi. Uygulama, belirli bir uç nokta /geoserver/wms işlemi GetMap aracılığıyla XML girişini kabul ediyor” diye açıklıyor.

“Ancak bu giriş yeterince temizlenmemiş veya kısıtlanmamış, bu da bir saldırganın XML isteği içindeki harici varlıkları tanımlamasına olanak tanıyor.”

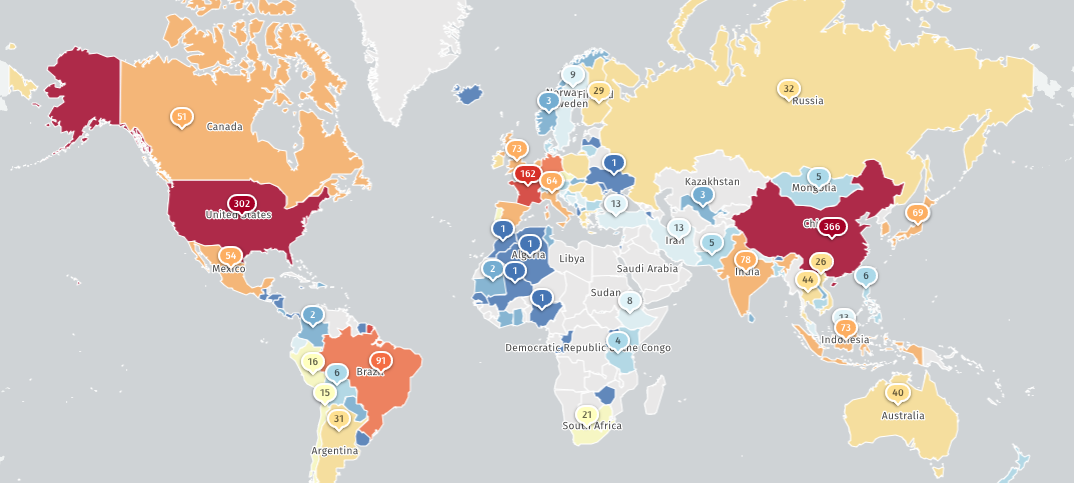

Shadowserver İnternet gözlemci grubu artık GeoServer parmak izleriyle 2.451 IP adresini izliyor, Shodan ise çevrimiçi olarak açığa çıkan 14.000’den fazla örneği rapor ediyor.

CISA, CVE-2025-58360’ı Bilinen Suistimal Edilen Güvenlik Açıkları (KEV) Kataloğuna ekledi ve kusurun saldırılarda aktif olarak kullanıldığı konusunda uyarıda bulundu ve Kasım 2021’de yayınlanan Bağlayıcı Operasyonel Direktif (BOD) 22-01 uyarınca Federal Sivil Yürütme Organı (FCEB) kurumlarına 1 Ocak 2026’ya kadar sunuculara yama yapmaları talimatını verdi.

FCEB kurumları, Enerji Bakanlığı, Hazine Bakanlığı, İç Güvenlik Bakanlığı ve Sağlık ve İnsani Hizmetler Bakanlığı gibi ABD yürütme organındaki askeri olmayan kurumlardır.

BOD 22-01 yalnızca federal kurumlar için geçerli olmasına rağmen, ABD siber güvenlik kurumu ağ savunucularını bu güvenlik açığını mümkün olan en kısa sürede düzeltmeye öncelik vermeye çağırdı.

CISA, “Bu tür güvenlik açıkları, kötü niyetli siber aktörler için sık sık saldırı vektörleri oluşturuyor ve federal kuruluşlar için önemli riskler oluşturuyor.” dedi. “Satıcı talimatlarına göre azaltımları uygulayın, bulut hizmetleri için geçerli BOD 22-01 kılavuzunu takip edin veya azaltıcı önlemler mevcut değilse ürünü kullanmayı bırakın.”

Geçtiğimiz yıl CISA, aktif olarak yararlanılan güvenlik kusurları listesine OSGeo GeoServer JAI-EXT kod enjeksiyonu (CVE-2022-24816) ve GeoTools eval enjeksiyonu (CVE-2024-36401) güvenlik açıklarını da ekledi.

Siber güvenlik kurumunun Eylül ayında açıkladığı gibi, ikincisi, yamalanmamış bir GeoServer örneğini tehlikeye attıktan sonra 2024 yılında isimsiz bir ABD hükümet kurumunu ihlal etmek için kullanıldı.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.