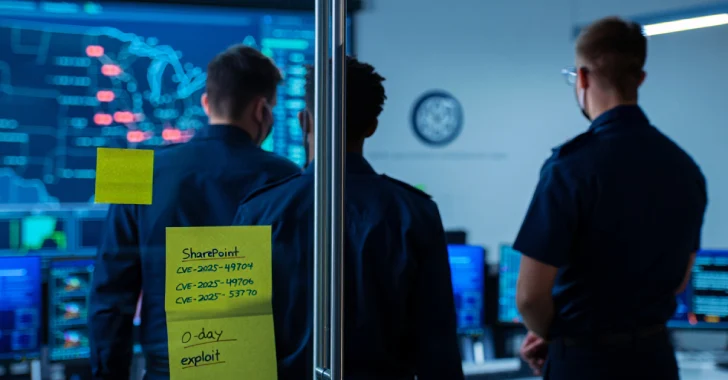

22 Temmuz 2025 tarihinde ABD Siber Güvenlik ve Altyapı Güvenlik Ajansı (CISA), aktif istismarın kanıtlarına dayanarak bilinen sömürülen güvenlik açıklıklarına (KEV) kataloglarına CVE-2025-49704 ve CVE-2025-49706 ekledi.

Bu amaçla, Federal Sivil Yürütme Şubesi (FCEB) ajanslarının 23 Temmuz 2025 yılına kadar tanımlanan güvenlik açıklarını gidermeleri gerekmektedir.

Ajans güncellenmiş bir danışmanda, “CISA, CVE-2025-49706 ve CVE-2025-49704’ü içeren bir sahte ve RCE güvenlik açığı zincirinin aktif olarak sömürülmesinin farkındadır ve şirket içi SharePoint sunucularına yetkisiz erişim sağlıyor.” Dedi.

İki eksikliğin, bir sahtekarlık kırılganlığının ve bir uzaktan kod yürütme kırılganlığının, araç kılıfı olarak izlenen bir uzaktan kod yürütme kırılganlığının dahil edilmesi, Microsoft’un Linen Typhoon ve Violet Typhoon gibi Çin hack gruplarının 7 Temmuz 2025’ten bu yana SharePoint sunucularını ihlal etmek için bu kusurlardan yararlandığını ortaya koyduktan sonra ortaya çıktı.

Yazma itibariyle, teknoloji devinin kendi tavsiyeleri sadece CVE-2025-53770’i vahşi doğada sömürüldüğünü listeliyor. Dahası, dört kusuru aşağıdaki gibi açıklar –

- CVE-2025-49704-SharePoint Uzaktan Kod Yürütme

- CVE-2025-49706-SharePoint Post-Auth Uzaktan Kod Yürütme

- CVE-2025-53770-SharePoint Toolshell Kimlik Doğrulama Bypass ve Uzak Kod Yürütme

- CVE-2025-53771-SharePoint Toolshell Yolu Traversal

CVE-2025-53770’in hem bir kimlik doğrulama baypası hem de uzaktan kod yürütme hatası olması, istismar zincirini oluşturmak için CVE-2025-53771’in gerekli olmadığını gösterir. CVE-2025-53770 ve CVE-2025-53771, sırasıyla CVE-2025-49704 ve CVE-2025-49706 için yama baypasları olarak değerlendirilir.

“Kök Nedeni [of CVE-2025-53770] Akamai Güvenlik İstihbarat Grubu, iki hatanın bir kombinasyonudur: bir kimlik doğrulama bypass (CVE-2025-49706) ve güvensiz bir sazizleşme kırılganlığı (CVE-2025-49704).

CVE-2025-53771 ve diğer kusurların sömürü durumu hakkında yorum için ulaşıldığında, bir Microsoft sözcüsü Hacker News’e, danışmanlarında yayınlanan bilgilerin “orijinal yayın sırasında” doğru olduğunu ve genellikle serbest bırakma sonrası güncellemediğini söyledi.

Sözcü, “Microsoft ayrıca CISA’ya, sömürülen güvenlik açıkları hakkında düzenli olarak güncellenmiş bilgiler sağlayan bilinen sömürülen güvenlik açıkları kataloğuna yardımcı oluyor.”

Geliştirme, WatchTowr Labs’ın yayına, CVE-2025-53770’i kullanan bir yöntem tasarladığını söylediği gibi geliyor.

WatchTowr CEO’su Benjamin Harris, “Bu, AMSI gibi hafifletmeler uygulandıktan sonra bile savunmasız sistemleri belirlemeye devam etmemize izin verdi.” Dedi. “AMSI asla gümüş bir mermi değildi ve bu sonuç kaçınılmazdı. Ancak bazı kuruluşların yama yapmak yerine ‘AMSI’yi etkinleştirmeyi’ seçtiklerini duymaktan endişe ediyoruz. Bu çok kötü bir fikir.”

“Artık sömürü ulus-devlet aktörleriyle bağlantılı olduğuna göre, bir SharePoint sıfır gününü kullanabileceklerini düşünmek naif olurdu, ancak bir şekilde AMSI’yi atlamıyor. Organizasyonların yamalı olması gerekiyor. Söylemeden gitmeli-tüm kamu poC’leri AMSI’yi tetikleyecek ve genişlemelerin kapsamlı olduğuna inanmak için yanlış kurulacaklar/ev sahibi daha uzun süredir yanlış.”