ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), ‘Bilinen İstismara Uğrayan Güvenlik Açıkları’ kataloğuna, biri Google Chrome’u ve ikisi bazı D-Link yönlendiricilerini etkileyen üç güvenlik açığı ekledi.

Sorunların KEV kataloğuna eklenmesi, federal kurumlara ve şirketlere, tehdit aktörlerinin saldırılarda bunlardan yararlandığı ve güvenlik güncellemeleri veya hafifletici önlemlerin uygulanması gerektiği konusunda bir uyarı görevi görüyor.

ABD’deki federal kurumların, etkilenen cihazları değiştirmek veya saldırı riskini azaltan veya ortadan kaldıran savunmaları uygulamak için 6 Haziran’a kadar süreleri var.

Aktif olarak yararlanılan kusurlar

Google Chrome’daki CVE-2024-4761 olarak takip edilen güvenlik açığının, 13 Mayıs’ta aktif olarak kullanıldığı satıcı tarafından doğrulandı ancak şu anda hiçbir teknik ayrıntı kamuya açıklanmadı.

Chrome’un V8 JavaScript motorunda, tarayıcıda JS kodu çalıştıran, sınır dışı yazma güvenlik açığı olarak tanımlanıyor ve önem derecesi yüksek.

CVE-2024-4761’in açıklanmasından iki gün sonra Google, Chrome’un V8 motorundaki başka bir güvenlik açığından (CVE-2024-4947) yararlanıldığını ancak CISA’nın bunu henüz KEV kataloğuna eklemediğini duyurdu.

CISA ayrıca D-Link DIR-600 yönlendiricilerini etkileyen on yıllık bir güvenlik açığının hala istismar edildiği konusunda uyarıyor. Kusur CVE-2014-100005 olarak tanımlanıyor ve siteler arası istek sahteciliği (CSRF) sorunudur.

Saldırganların, cihazın web yönetici paneline yönelik yönetici kimlik doğrulama isteklerini ele geçirmesine, kendi yönetici hesaplarını oluşturmasına, yapılandırmayı değiştirmesine ve cihazın kontrolünü ele geçirmesine olanak tanır.

D-Link DIR-600 yönlendiricileri keşfedilmeden dört yıl önce kullanım ömrünün sonuna (EOL) ulaşmış olsa da, satıcı o sırada 2.17b02 ürün yazılımı sürümünde, azaltma önerileri içeren bir güvenlik bülteniyle birlikte bir düzeltme yayınladı.

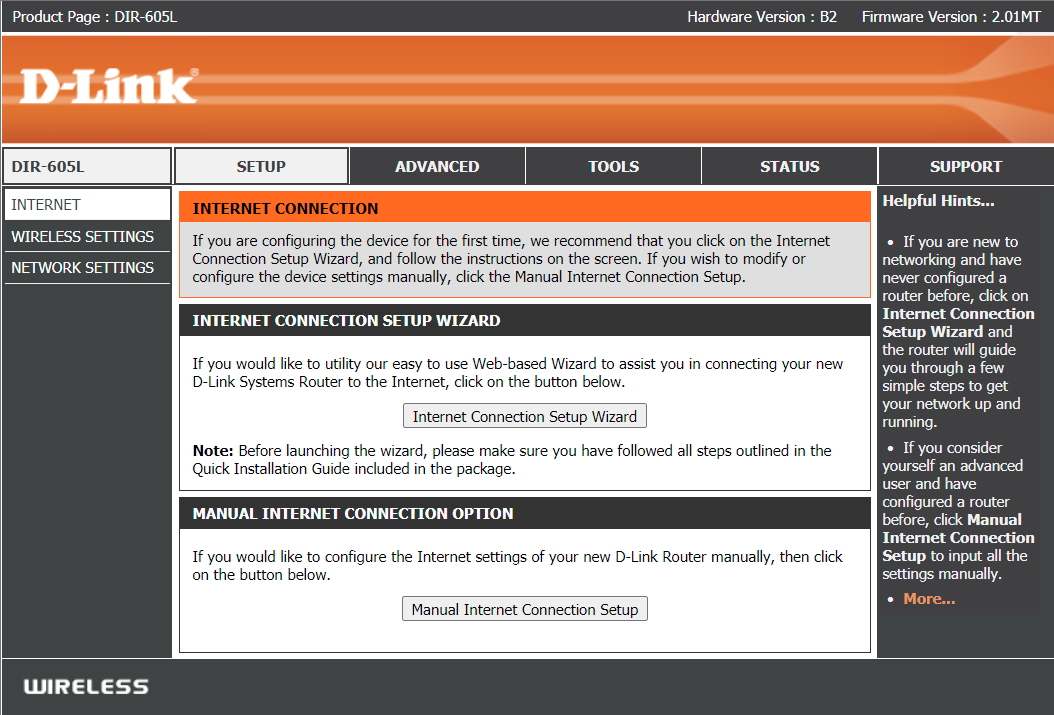

D-Link ürünlerini etkileyen bir hata da yakın zamanda KEV kataloğuna eklendi. CVE-2021-40655 olarak tanımlanıyor ve 2015’ten beri desteklenmeyen D-Link DIR-605 yönlendiricilerini etkiliyor.

2021’de GitHub’da kusura yönelik kavram kanıtlı bir istismar yayımlandı. Bu, bir saldırganın, kimlik doğrulaması olmadan /getcfg.php sayfasına gönderilen özel hazırlanmış bir istek aracılığıyla yöneticinin kullanıcı adını ve şifresini ele geçirebileceğini gösterdi.

Kaynak: Github

CISA, iki D-Link kusuru hakkında herhangi bir arka plan bilgisi sağlamadı ve bunları kimin kullandığı ya da kurumun saldırıları ne zaman kaydettiği belli değil.

Daha eski güvenlik açıklarından genellikle, cihazın türü veya sorunun yaşı ne olursa olsun, yararlanılabilir güvenlik sorunlarının geniş bir listesini içeren botnet kötü amaçlı yazılımları tarafından yararlanılır.

D-Link 600 ve 605 durumunda, cihazın, satıcının hala performans ve güvenlik güncellemeleriyle desteklediği daha yeni modellerle değiştirilmesi önerilir.