CISA, Geoserver’da kritik bir uzaktan kod yürütme kırılganlığı olan CVE-2024-36401’den yararlanarak, tehdit aktörlerinin ABD federal sivil yürütme şubesinin ağını nasıl başarılı bir şekilde tehlikeye attıklarını detaylandıran kapsamlı bir siber güvenlik danışmanlığı yayınladı.

Üç hafta boyunca tespit edilmeyen olay, güvenlik açığı yönetiminde ve federal kurumlarda olay tepkisi hazırlığında önemli boşlukları vurgulamaktadır.

Geoserver RCE güvenlik açığı (CVE-2024-36401)

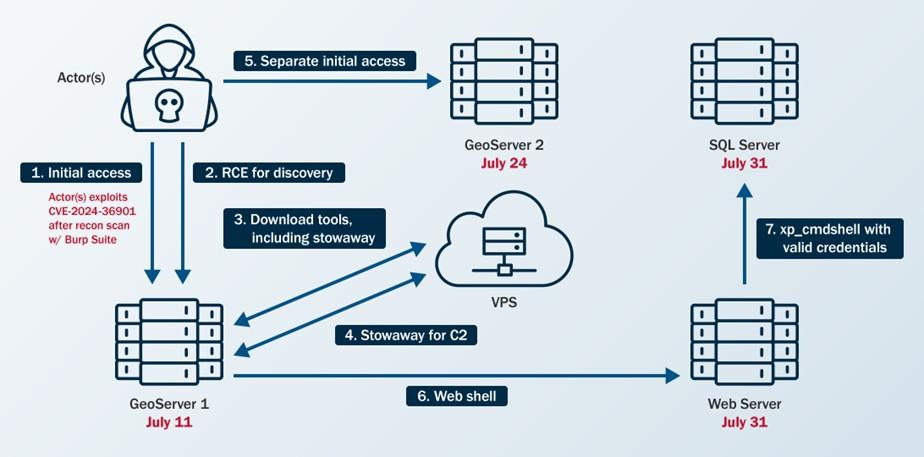

Saldırı, siber tehdit aktörlerinin ilk ağ erişimini kazanmak için halka açık bir Geoserver örneğinde CVE-2024-36401’den yararlandığı 11 Temmuz 2024’te başladı.

30 Haziran 2024’te açıklanan bu kritik güvenlik açığı, kimlik doğrulanmamış kullanıcıların etkilenen geoserver sürümlerine “değerlendirme enjeksiyonu” saldırıları yoluyla uzaktan kod yürütülmelerini sağlıyor.

Güvenlik açığı, “değerlendirme enjeksiyonu” için bir CWE-95 sınıflandırması taşır ve daha sonra 15 Temmuz 2024’te CISA’nın bilinen sömürülen güvenlik açıkları (KEV) kataloğuna eklenmiştir.

Tehdit aktörleri, 25 gün önce açıklanmasına rağmen, 24 Temmuz 2024’te ikinci bir Geoserver’da (Geoserver 2) aynı güvenlik açığını kullanarak kalıcılık gösterdi.

Bu ilk uzlaşmalar arasında, saldırganlar, savunmasız sistemleri tanımlamak için ve FSCAN Network Scanner ve Linux-Exploit-Suggester2.pl dahil olmak üzere kapsamlı ağ numaralandırması için halka açık araçlar kullanan Burp Suite Burp Scanner’ı kullanarak kapsamlı keşif yaptılar.

İlk erişimi takiben, tehdit aktörleri, China Chopper Web mermilerinin konuşlandırılması, planlanan komuta yürütme için CRON işlerinin oluşturulması ve halka açık DirtyCow istismarını kullanarak ayrıcalıkları artırma girişimleri de dahil olmak üzere birçok teknikle kalıcılık oluşturdu.

Saldırganlar ayrıca Ringq Savunma Korunma Aracı’nı düzenlediler ve 4441 ve 50012 TCP bağlantı noktaları üzerinden komuta ve kontrol iletişimi oluşturmak için STOWAWAWAWAY Çok Seviyeli Proxy aracını kullandılar.

Tehdit aktörleri, ilk geoServer’dan bir web sunucusuna ve daha sonra bir SQL sunucusuna yanal olarak hareket ederken uzlaştı, her tehlikeye atılan sistemde web mermileri ve komut dosyaları yükledi.

SQL Server’da, sistem bilgilerini ve ağ bağlantılarını numaralandırmak için Whoami, SystemInfo, Görev Listesi ve Netstat -ano gibi kapsamlı keşif komutları yürüttüler.

Saldırganlar, uzaktan kod yürütülmesi için CMDSHELL’i sağladı ve yük indirmeleri için PowerShell ve Bitsadmin’i kullandı ve karmaşık yaşam tekniği gösterdi.

Olay, ajansın son nokta algılama ve yanıt (EDR) aracının SQL sunucusuna yüklenen şüpheli bir 1.TXT dosyasını tanımladığı 31 Temmuz 2024’e kadar üç hafta boyunca tespit edilmedi.

Bu algılama gecikmesi, Güvenlik Operasyon Merkezi tarafından reddedilmeyen Geoserver 1’deki STOWAWAY aracını algıladığı 15 Temmuz 2024’te bir uyarı üreten EDR sistemine rağmen meydana geldi.

Ajansın web sunucusu, güvenlik izleme özelliklerinde ek kör noktalar oluşturarak tamamen uç nokta korumasından yoksundu.

| Risk faktörleri | Detaylar |

| Etkilenen ürünler | Apache Geoserver 2.x (2.26.5’ten önce tüm sürümler) |

| Darbe | Değerlendirme enjeksiyonu yoluyla uzaktan kod yürütülmesi |

| Önkoşuldan istismar | Kamuya açık Geoserver örneği; Kimlik Yok |

| CVSS 3.1 puanı | 9.8 (kritik) |

CISA’nın analizi, bu olaydan öğrenilen üç kritik dersi ortaya koydu: Güvenlik açıkları, kamu açıklamasına ve KEV katalogunun dahil edilmesine rağmen derhal iyileştirilmedi, ajansın olay müdahale planı üçüncü taraf yardımı yapmak ve güvenlik araçlarına gerekli erişim sağlamak için prosedürlerden yoksundu ve EDR uyarıları tüm sistemler arasında sürekli olarak izlenmedi.

Danışma, 24 Temmuz 2024’te KEV gerektiren yama penceresine düşse de, kuruluşların kapsamlı güvenlik açığı yönetimi uygulamalarının bir parçası olarak hemen bilinen sömürülen güvenlik açıklarını ele almaları gerektiğini vurgulamaktadır.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.