CISA, ABD federal kurumlarına, Void Banshee APT korsanlık grubu tarafından istismar edilen ve yakın zamanda düzeltilen bir Windows MSHTML sahteciliği sıfır günlük hatasına karşı sistemlerini güvence altına almaları talimatını verdi.

Güvenlik açığı (CVE-2024-43461) bu ayki Salı Yaması sırasında açıklandı ve Microsoft başlangıçta saldırılarda istismar edilmediğini sınıflandırdı. Ancak Microsoft, Cuma günü uyarıyı güncelleyerek düzeltilmeden önce saldırılarda istismar edildiğini doğruladı.

Microsoft, saldırganların CVE-2024-38112 adlı başka bir MSHTML sahteciliği hatasıyla birlikte bir istismar zincirinin parçası olarak Temmuz 2024’ten önce CVE-2024-43461’i istismar ettiğini açıkladı.

“Temmuz 2024 güvenlik güncellemelerimizde bu saldırı zincirini kıran CVE-2024-38112 için bir düzeltme yayınladık,” dedi. “Müşteriler kendilerini tam olarak korumak için hem Temmuz 2024 hem de Eylül 2024 güvenlik güncellemesini almalıdır.”

Güvenlik açığını bildiren Trend Micro Zero Day Initiative (ZDI) tehdit araştırmacısı Peter Girnus, BleepingComputer’a yaptığı açıklamada, Void Banshee saldırganlarının bunu sıfırıncı gün saldırılarında kullanarak bilgi çalan kötü amaçlı yazılımlar yüklediğini söyledi.

Bu güvenlik açığı, uzaktaki saldırganların, hedefleri kötü amaçlı bir web sayfasını ziyaret etmeye veya kötü amaçlı bir dosyayı açmaya kandırarak, yama uygulanmamış Windows sistemlerinde keyfi kod yürütmelerine olanak tanıyor.

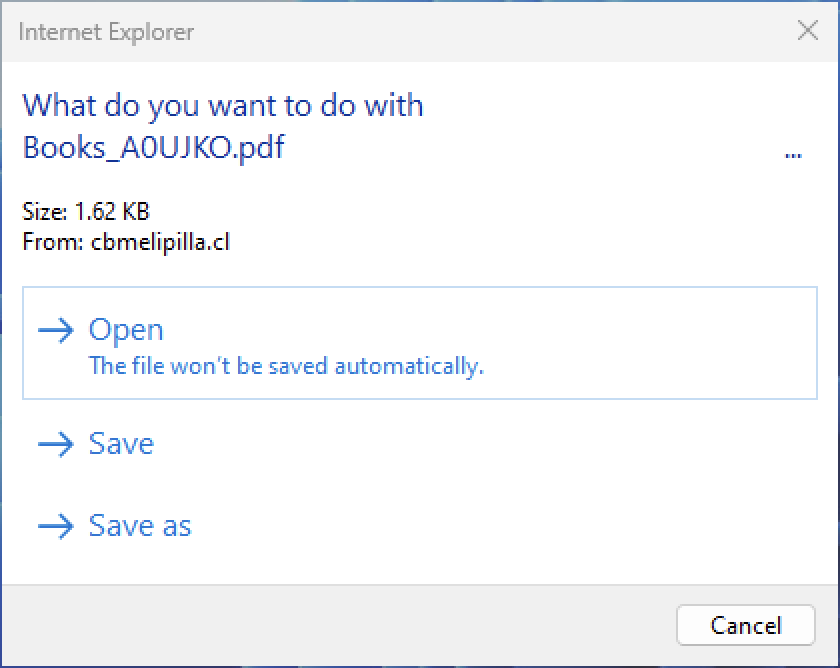

“Belirli kusur, Internet Explorer’ın bir dosya indirildikten sonra kullanıcıya istemde bulunma biçiminde mevcuttur,” diye açıklıyor ZDI uyarısı. “Hazırlanmış bir dosya adı, gerçek dosya uzantısının gizlenmesine neden olabilir ve kullanıcıyı dosya türünün zararsız olduğuna inandırarak yanıltabilir. Bir saldırgan, bu güvenlik açığını kullanarak geçerli kullanıcı bağlamında kod yürütebilir.”

Kötü amaçlı HTA dosyalarını PDF belgeleri olarak kamufle etmek için CVE-2024-43461 istismarlarını kullandılar. .hta uzantısını gizlemek için 26 kodlanmış braille boşluk karakteri (%E2%A0%80) kullandılar.

Check Point Research ve Trend Micro’nun temmuz ayında ortaya çıkardığı üzere, bu saldırılarda kullanılan Atlantida bilgi çalma yazılımı, enfekte olmuş cihazlardan parolaları, kimlik doğrulama çerezlerini ve kripto para cüzdanlarını çalmaya yardımcı olabiliyor.

Void Banshee, ilk olarak Trend Micro tarafından tespit edilen ve Kuzey Amerika, Avrupa ve Güneydoğu Asya’daki kuruluşları hedef alarak maddi kazanç elde etme ve veri çalma amacıyla kullanılan bir APT bilgisayar korsanlığı grubudur.

Federal kurumlara yama yapmak için üç hafta süre verildi

CISA bugün MSHTML sahteciliği güvenlik açığını Bilinen İstismar Edilen Güvenlik Açıkları kataloğuna ekledi, bunu aktif olarak istismar edilen bir güvenlik açığı olarak etiketledi ve federal kurumlara, Bağlayıcı Operasyonel Yönerge (BOD) 22-01’de zorunlu kılındığı üzere, 7 Ekim’e kadar üç hafta içinde güvenlik açığı bulunan sistemleri güvence altına almaları talimatını verdi.

Siber güvenlik ajansı, “Bu tür güvenlik açıkları kötü niyetli siber aktörler için sık görülen saldırı vektörleridir ve federal işletmeler için önemli riskler oluştururlar” dedi.

CISA’nın KEV kataloğu, öncelikli olarak federal kurumları mümkün olan en kısa sürede düzeltmeleri gereken güvenlik açıkları konusunda uyarmaya odaklansa da, dünya çapındaki özel kuruluşlara da devam eden saldırıları engellemek için bu güvenlik açığını azaltmaya öncelik vermeleri tavsiye ediliyor.

Microsoft, Eylül 2024 Salı Yaması’nda aktif olarak istismar edilen üç sıfır günü daha yamaladı. Bunlar arasında, en azından 2018’den beri Akıllı Uygulama Denetimi ve Web İşareti (MotW) güvenlik özelliğini atlatmak için LNK stomping saldırılarında istismar edilen bir güvenlik açığı olan CVE-2024-38217 de yer alıyor.