ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), Bilinen Suistimal Edilen Güvenlik Açıkları (KEV) kataloğuna, Linux çekirdeği ayrıcalık yükseltme kusuru da dahil olmak üzere iki güvenlik açığı ekledi.

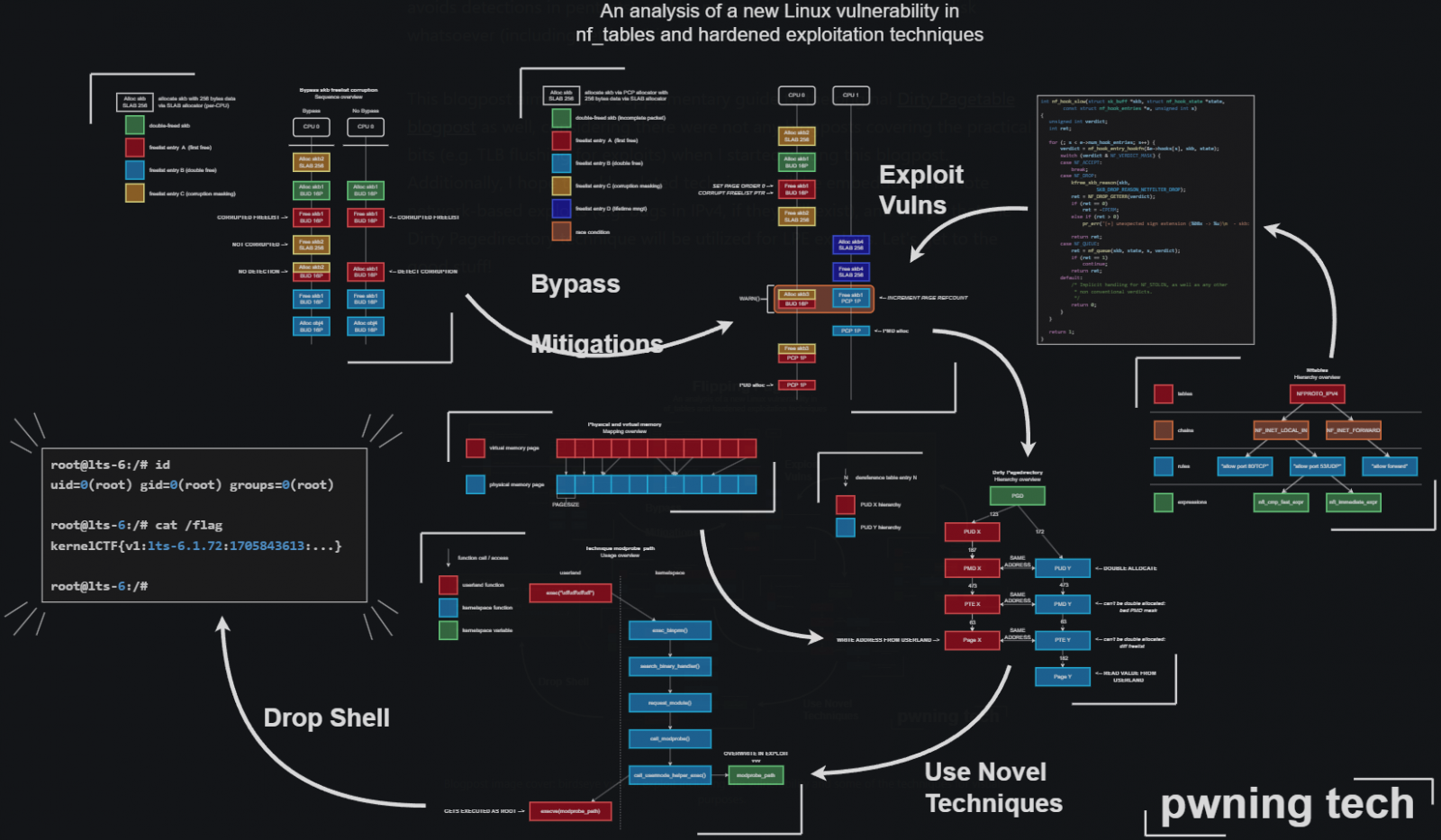

CVE-2024-1086 olarak izlenen yüksek önem derecesine sahip kusur, ilk olarak 31 Ocak 2024’te netfilter: nf_tables bileşeninde serbest kullanımdan sonra kullanım sorunu olarak açıklandı, ancak ilk olarak Şubat 2014’te bir taahhütle tanıtıldı.

Netfilter, Linux çekirdeği tarafından sağlanan ve paket filtreleme, ağ adresi çevirisi (NAT) ve paket yönetimi gibi ağ ile ilgili çeşitli işlemlere izin veren bir çerçevedir.

Güvenlik açığı, ‘nft_verdict_init()’ işlevinin pozitif değerlerin kanca kararı içinde bir bırakma hatası olarak kullanılmasına izin vermesi ve ‘nf_hook_slow()’ işlevinin, NF_DROP’a benzer bir bırakma hatasıyla birlikte verildiğinde ‘nf_hook_slow()’ işlevinin çift serbest yürütme yürütmesine neden olmasından kaynaklanmaktadır. NF_ACCEPT.

CVE-2024-1086’nın kötüye kullanılması, yerel erişime sahip bir saldırganın hedef sistemde ayrıcalık yükseltmesine ve potansiyel olarak kök düzeyinde erişim elde etmesine olanak tanır.

Sorun, Ocak 2024’te gönderilen ve QUEUE/DROP kararı parametrelerini reddederek kötüye kullanımı önleyen bir taahhüt aracılığıyla düzeltildi.

Düzeltme, aşağıda listelendiği gibi birden fazla kararlı çekirdek sürümüne desteklendi:

- v5.4.269 ve üzeri

- v5.10.210 ve üzeri

- v6.6.15 ve üzeri

- v4.19.307 ve üzeri

- v6.1.76 ve üzeri

- v5.15.149 ve üzeri

- v6.7.3 ve üzeri

Mart 2024’ün sonlarında, ‘Notselwyn’ takma adını kullanan bir güvenlik araştırmacısı, GitHub’da ayrıntılı bir yazı ve kavram kanıtlama (PoC) istismarı yayınladı; ve 6.6.

Çoğu Linux dağıtımı düzeltmeleri oldukça hızlı bir şekilde yayınlarken, Red Hat Mart ayına kadar bir düzeltme yayınlamamıştı; bu da tehdit aktörlerinin güvenliği ihlal edilmiş sistemlerde kamuya açık istismarı kullanmasını mümkün kılıyordu.

CISA, güvenlik açığından nasıl yararlanıldığına ilişkin belirli ayrıntıları paylaşmadı ancak BleepingComputer, hack forumlarında kamuya açık istismarlarla ilgili paylaşımlar gördü.

Siber güvenlik kurumu artık federal kurumlara mevcut yamaları uygulamaları için 20 Haziran 2024’e kadar süre verdi.

Güncelleme mümkün değilse yöneticilerin aşağıdaki azaltıcı önlemleri uygulamaları önerilir:

- Gerekli değilse/aktif olarak kullanılmıyorsa ‘nf_tables’ı engellenenler listesine ekleyin.

- Saldırı yüzeyini sınırlamak için kullanıcı ad alanlarına erişimi kısıtlayın.

- Linux Çekirdek Çalışma Zamanı Koruması (LKRG) modülünü yükleyin (kararsızlığa neden olabilir)

CISA’nın bu kez KEV kataloğuna eklediği ve bitiş tarihini 20 Haziran olarak belirleyen ikinci kusur, Check Point’teki VPN cihazlarını etkileyen bir bilginin açığa çıkması güvenlik açığı olan CVE-2024-24919’dur.

Satıcının bu kusura ilişkin açıklama yapması ve güvenlik güncellemesi yayınlamasının ardından Watchtowr Labs’tan araştırmacılar, güvenlik açığının Check Point’in bülteninde yansıtılandan çok daha kötü olduğunun altını çizerek analizlerini yayınladılar.