Bugün CISA, federal kurumlara, iMessage sıfır tıklama istismarları aracılığıyla iPhone’larda Triangulation casus yazılımını dağıtmak için sıfır gün olarak istismar edilen son zamanlarda yamalanmış güvenlik açıklarını yamalama talimatı verdi.

Uyarı, Kaspersky’nin “Üçgenleme Operasyonu” olarak izlediği bir kampanyada kullanılan bir Üçgenleme kötü amaçlı yazılım bileşenini ayrıntılandıran bir rapor yayınlamasının ardından geldi.

Kaspersky, Moskova ofisindeki ve diğer ülkelerdeki çalışanlarına ait iPhone’larda casus yazılım bulduğunu söylüyor. Şirkete göre saldırılar 2019’da başladı ve hala devam ediyor ve şu anda yamalanmış iOS sıfır gün hatalarından yararlanan iMessage sıfır tıklama istismarlarını kullanıyorlar.

Rusya’nın FSB istihbarat teşkilatı ayrıca Apple’ın NSA ile iş birliği yaparak bir arka kapı oluşturarak Rusya’da iPhone’ların sızmasını kolaylaştırdığını iddia etti. FSB ayrıca, İsrail, Çin ve NATO üyesi ülkelerdeki Rus hükümet yetkilileri ve büyükelçilik personeline ait binlerce virüslü iPhone bulduğunu iddia etti.

BleepingComputer’a konuşan bir Apple sözcüsü, “Hükümetlerle herhangi bir Apple ürününe arka kapı yerleştirmek için asla çalışmadık ve asla çalışmayacağız” dedi.

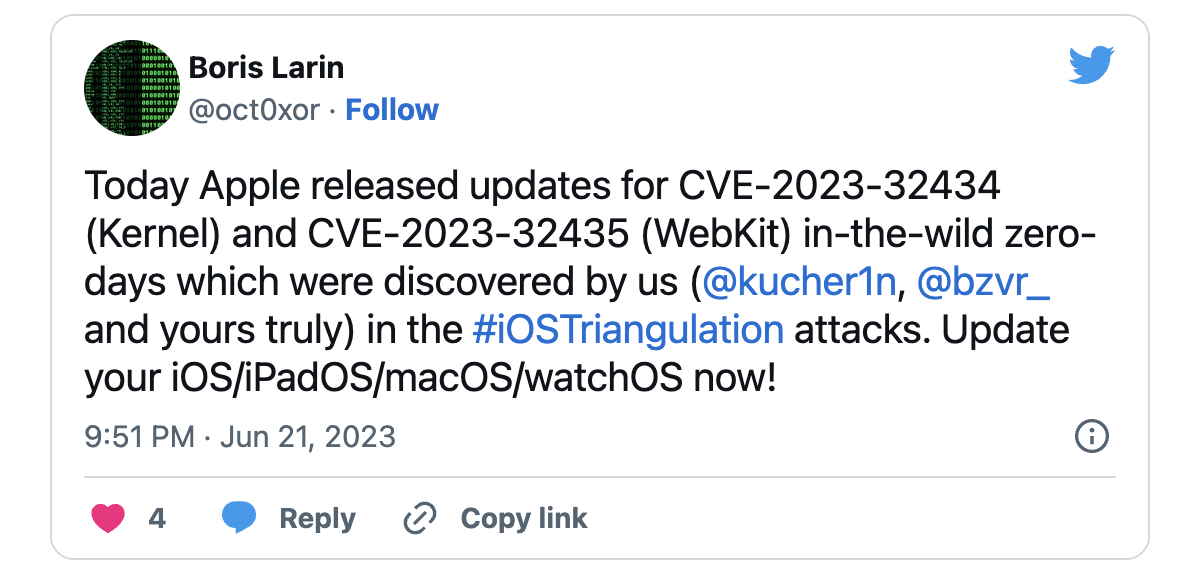

Şirket Çarşamba günü iki Kernel ve WebKit güvenlik açığını (CVE-2023-32434 ve CVE-2023-32435) açıklarken “Apple, bu sorunun iOS 15.7’den önce yayınlanan iOS sürümlerinde aktif olarak kullanılmış olabileceğine dair bir raporun farkındadır” dedi. ) saldırılarda istismar edildi.

Şirket ayrıca bu hafta, saldırganların yama uygulanmamış cihazlarda rastgele kod yürütmesine olanak tanıyan bir WebKit sıfır gününü (CVE-2023-32439) düzeltti. Bu aynı zamanda bugün CISA tarafından aktif olarak istismar edilen bir kusur olarak etiketlendi.

Sıfır gün, daha eski ve daha yeni modelleri etkilediğinden, etkilenen cihazların listesi kapsamlıdır ve şunları içerir:

- iPhone 8 ve sonrası, iPad Pro (tüm modeller), iPad Air 3. nesil ve sonrası, iPad 5. nesil ve sonrası, iPad mini 5. nesil ve sonrası

- iPhone 6s (tüm modeller), iPhone 7 (tüm modeller), iPhone SE (1. nesil), iPad Air 2, iPad mini (4. nesil) ve iPod touch (7. nesil)

- macOS Big Sur, Monterey ve Ventura çalıştıran Mac’ler

- Apple Watch Series 4 ve sonrası, Apple Watch Series 3, Series 4, Series 5, Series 6, Series 7 ve SE

Perşembe günü Apple, Triangulation casus yazılımını dağıtmak için istismar edilen sıfır gün yamasını uyguladıktan bir gün sonra, müşterileri devlet destekli saldırılarda hedef alındıkları konusunda uyaran başka bir tehdit bildirimleri dizisi gönderdi. Ancak bu yeni uyarıların hangi olaylarla ilgili olduğu net değil. CNN muhabiri Chris Bing’e göre.

Federal ajanslara 14 Temmuz’a kadar yama yapma talimatı verildi

CISA’nın bugün bilinen kötüye kullanılan güvenlik açıkları (KEV) listesine eklediği bir diğer güvenlik açığı, kimliği doğrulanmamış saldırganların İnternet’e açık Ağa Bağlı Depolama’da (NAS) işletim sistemi komutları yürütmesine izin verebilen kritik bir ön kimlik doğrulama komut enjeksiyon hatasıdır (CVE-2023-27992). cihazlar yamasız bırakıldı.

Mirai tabanlı bot ağlarının büyük bir saldırı dalgasında Zyxel güvenlik duvarlarını ve VPN ürünlerini hedef almasından haftalar sonra, Zyxel Salı günü müşterileri NAS cihazlarını “en iyi koruma için” güvenceye almaları konusunda uyardı.

CISA ayrıca KEV kataloğuna bir VMware ESXi güvenlik açığı (CVE-2023-20867) ekledi. Bu hata, Çin destekli bir bilgisayar korsanlığı grubu (UNC3886) tarafından veri hırsızlığı saldırılarında Windows ve Linux sanal makinelerine arka kapı açmak için kötüye kullanıldı.

Kasım 2022’de yayınlanan bağlayıcı bir operasyonel yönergeye (BOD 22-01) göre, ABD Federal Sivil Yürütme Şube Ajansları (FCEB), CISA’nın KEV kataloğuna eklenen tüm güvenlik açıklarını, ayrılan bir zaman dilimi içinde yama yapmalıdır.

En son güncellemeden sonra, federal kurumlara savunmasız cihazları bugün dahil edilen kusurlara karşı 14 Haziran 2023’e kadar koruma talimatı verildi.

BOD 22-01, öncelikli olarak ABD federal kurumlarına odaklanırken, özel şirketlerin de CISA’nın saldırılarda istismar edildiği bilinen hataları içeren KEV listesinde belirtilen güvenlik açıklarını ele almaya öncelik vermesi şiddetle tavsiye edilir.